Connectivité hybride - VPN

Introduction

L’hybridation de votre réseau, c’est-à-dire l’interconnexion de vos environnements privés aux environnements cloud Azure, est une étape clé. Comme évoqué précédemment, et bien que certains services soient accessibles depuis des points de terminaison publics, l’hybridation de votre réseau vous permet d’accéder aux ressources déployées sur des plans d’adressage IP privés. Dès lors, votre environnement Azure, d’un point de vue réseau, est similaire à tout autre site présent dans votre environnement.

Ce chapitre se concentre sur les connectivités hybrides de type VPN : d’abord site à site (S2S) pour l’interconnexion d’un site, puis point à site (P2S) pour l’interconnexion de vos utilisateurs.

VPN site à site (S2S)

1. Principe et description des VPN site à site Azure

Les réseaux VPN site à site sont une des approches à l’hybridation de vos réseaux avec le cloud Microsoft Azure. La connectivité VPN IPsec, simple et rapide, rend possibles les communications sécurisées entre deux espaces d’adressage privés non conflictuels, qu’il s’agisse par exemple d’interconnecter votre réseau local à Azure ou un autre fournisseur cloud à Azure. Ainsi, l’accès à vos ressources situées dans le cloud Azure se fait au travers d’adressages privés, comme pour vos ressources internes actuelles. Inversement, vos ressources Azure peuvent également joindre les réseaux locaux pour redescendre des données localement ou entre différents fournisseurs cloud.

L’hybridation de vos réseaux rend donc totalement privée une partie de vos ressources internes et ne permet plus d’y accéder librement en dehors de votre réseau d’entreprises. Les ressources publiques et exposées, elles, le resteront, mais seront clairement distinguées en termes de sécurité et d’accès.

Dans Azure, la mise en place d’une connectivité hybride de type VPN requiert différents éléments de configuration :

-

Une ou plusieurs passerelles VPN Azure.

-

Une ou plusieurs passerelles VPN locales.

-

Une connexion VPN entre vos passerelles incluant les configurations IPsec.

Avant d’aborder les spécificités techniques liées aux passerelles VPN, il est important d’évoquer dans un premier temps les différents SKU disponibles.

a. Passerelles VPN Azure et SKU associés

La mise en place d’une connectivité VPN site à site, dans Azure, repose sur des passerelles de réseau virtuel de type VPN, ou VPN Gateways. Ces passerelles VPN assurent la connectivité entre vos passerelles VPN locales (pare-feu, routeur…) et le cloud Azure. Il existe un nombre relativement important de SKU de passerelles VPN, et ce dans le but de répondre au mieux à vos attentes en termes de connectivité et de coût. On distingue cependant deux grands types de passerelles :

-

Les passerelles de type Basic (un seul SKU associé)....

Cas concret - Partie 4

La Dream Company souhaite anticiper ses déploiements futurs et hybrider dès à présent son réseau Microsoft Azure avec le réseau local du siège de l’entreprise. La solution se veut native, rapide et totalement intégrée à Microsoft Azure afin d’éviter toute intégration de services tiers. Parmi les prérequis énoncés, on trouve les suivants :

-

À terme, moins de quinze tunnels site à site seront en place.

-

Le tunnel sera monté entre un équipement VPN local et une passerelle Azure.

-

La solution doit pouvoir supporter les tunnels point à site.

-

La passerelle doit supporter au minimum 500 Mpbs de bande passante.

-

La redondance de zone est souhaitable.

-

La passerelle doit pouvoir coexister avec une passerelle ExpressRoute.

-

Finalement, un coût réduit serait un plus.

Avant même d’entrer dans les considérations techniques, il est impératif de revalider que le réseau local de l’entreprise ne soit aucunement en conflit avec le plan d’adressage de l’environnement Azure. Dans notre cas, l’environnement local est adressé en 192.168.2.0/24 et n’est donc pas en conflit avec les réseaux 10.0.0.0/16, 10.1.0.0/16 ou encore 10.2.0.0/16.

Pour répondre aux besoins énoncés, une passerelle de réseau virtuel de type VPN sera déployée. Concernant les prérequis, une passerelle de type VpnGW1 semble dans un premier temps répondre aux besoins de connectivité (nombre de tunnels, bande passante…), mais se retrouve limitée au regard de la redondance et de la coexistence avec une passerelle ExpressRoute. C’est pour ces raisons qu’une passerelle de type VpnGW1AZ est plus adaptée et sera ici retenue.

1. Création de la passerelle depuis le portail Azure

Procédez à l’application des manipulations suivantes :

Recherchez Passerelles de réseau virtuel.

Cliquez sur Créer.

Complétez le Nom, la Région, le Type de passerelle et le Type...

VPN point à site (P2S)

1. Principe et description des VPN point à site Azure

L’hybridation site à site étudiée précédemment est de loin l’hybridation VPN la plus répandue et la plus déployée lorsque des sujets d’interconnexions sont abordés. Toutefois, ce type de connectivité ne couvre pas nécessairement l’ensemble du périmètre utilisateurs et peut, dans certains cas, ne pas être suffisant. Dans la mesure où un nombre croissant d’utilisateurs travaillent désormais à distance et de manière géographiquement répartie, l’interconnexion d’un site siège principal ne répond pas toujours à l’ensemble des besoins de connectivité sécurisée.

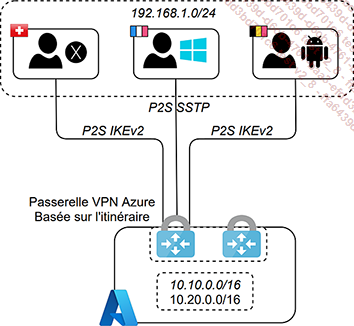

Pour répondre à ces multiples enjeux, les passerelles Azure offrent la possibilité de configurer des tunnels VPN dits "point à site". Ces derniers ont pour objectif de connecter des machines uniques (on parlera de manière générale d’utilisateur) aux réseaux virtuels Azure au travers d’un tunnel sécurisé. Dans ce cas, il n’est plus obligatoire de posséder une passerelle VPN locale ainsi qu’une IP publique associée. La connectivité est directe et sécurisée, entre le client VPN de l’utilisateur et la passerelle VPN Azure. C’est cette fois le client qui initie la connexion lorsqu’il le souhaite.

Attention toutefois à vous assurer que la passerelle utilisée est basée sur des itinéraires, sans quoi le point à site ne sera pas supporté.

Le schéma suivant illustre une connectivité point à site (P2S) :

Abordons à présent les possibilités offertes par Microsoft Azure concernant les tunnels point à site et l’authentification des utilisateurs.

2. Types de tunnels et d’authentification

Les types de tunnels P2S supportés, comme leurs méthodes d’authentification, sont multiples. De par cette multitude de possibilités, les solutions VPN point à site offertes par Microsoft Azure s’adaptent largement aux environnements de travail de la plupart des sociétés et de ses collaborateurs, et pourront...

Cas concret - Partie 5

La Dream Company souhaite s’orienter vers une politique d’accès distants sécurisés opérée dans le cloud Microsoft. Les accès distants concernent exclusivement des utilisateurs internes à la société et doivent pouvoir être intégrés au parc d’ordinateurs Windows 10. Pour le moment, les identités utilisateurs ne sont pas toutes synchronisées dans le cloud. Finalement, la Dream Company désire limiter les coûts associés à la solution en s’appuyant sur les déploiements déjà effectués.

Prenant en considération ces prérequis, il apparaît que le déploiement d’un VPN point à site reposant sur la passerelle VPN déjà déployée est le plus avantageux en termes de coûts et d’intégration avec Azure. En ce qui concerne l’authentification, et puisque les utilisateurs ne sont pas tous synchronisés sur l’Azure AD, nous utiliserons ici des paires de certificats (racine/clients).

Ainsi, deux étapes sont nécessaires au bon déploiement de la solution :

-

La création des certificats racine et clients.

-

La création du tunnel point à site et le déploiement des certificats.

1. Création des certificats racine et clients

Comme évoqué précédemment, bien qu’une PKI soit le plus souvent utilisée pour la gestion de vos certificats, dans notre cas, et à titre d’exemple, la création sera simplifiée et reposera sur des certificats auto-signés.

La première étape consiste à créer le certificat racine. Pour cela, depuis un ordinateur Windows 10 (ou Windows Server 2016) :

Ouvrez une console PowerShell.

Connectez-vous à Azure avec la commande suivante :

Connect-AzAccount Une pop-up Microsoft s’affiche, insérez-y vos identifiants Azure.

Créez ensuite le certificat avec la commande suivante :

$cert = New-SelfSignedCertificate -Type Custom -KeySpec

Signature `

-Subject "CN=dreamcert" -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048... Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations