Sécurité des ressources

Introduction

La sécurité d’une entreprise passe par différents secteurs et l’informatique est plus que jamais une des portes d’accès aux informations sensibles qui peuvent y être détenues. Au fil des années, la menace est devenue de plus en plus grande, avec une prise de conscience des directions informatiques. La sécurité n’est plus qu’une préoccupation des équipes en charge du réseau. Les équipes assumant la gestion des postes de travail ou des serveurs subissent des contraintes fortes pour assurer la sécurité de ces équipements. La prise de conscience a eu lieu à l’été 2003 ; le 11 août de cette année, un nouveau type de virus (ver informatique), appelé Blaster, s’est repandu comme une traînée de poudre, pour atteindre approximativement 500 000 machines. Les entreprises furent surprises dans une période estivale relativement creuse. Dans les années qui suivront, on retrouvera d’autres virus de ce type, comme Sasser, Conficker… ou plus récemment des cryptolockers. Bien souvent la menace n’est pas entrée depuis l’extérieur du réseau informatique, les équipements réseaux disposaient des protections nécessaires pour empêcher l’introduction du virus. Ce sont donc...

La gestion des mises à jour logicielles

Cette partie de chapitre se concentre sur la mise en œuvre du système de mise à jour logicielle. Nous observerons les concepts et les méthodologies à mettre en œuvre pour assurer la sécurité du système d’exploitation et des logiciels. Vous pourrez trouver des informations permettant de préparer votre infrastructure ou comment déployer manuellement et automatiquement des mises à jour. Nous détaillerons les étapes nécessaires au déploiement de mises à jour tierces et les outils permettant de suivre et dépanner, le cas échéant, les déploiements. La gestion des mises à jour logicielles est différente lorsqu’on parle de périphériques traditionnels gérés avec le client ConfigMgr et de périphériques modernes gérés par enregistrement à Microsoft Endpoint Manager (Intune).

La gestion des mises à niveau de versions de Windows 10 sera abordée dans le chapitre Déploiement de système d’exploitation.

1. Concepts et composants

Nous l’avons vu précédemment, le suivi des mises à jour logicielles est une des clés de la sécurisation des ressources. Vous verrez au travers de cette partie les différents concepts et procédures nécessaires à sa mise en œuvre. Nous décrirons comment ConfigMgr gère le processus de mise à jour des ressources et comment bien planifier sa stratégie de déploiement.

a. Les composants et terminologies

Microsoft Endpoint Configuration Manager introduit différents changements visant à faciliter le processus de gestion des mises à jour logicielles. Nous vous proposons de revenir sur les différentes terminologies et les composants qui sont utilisés pour cette fonctionnalité.

La mise à jour logicielle (update) permet de mettre à niveau un système en opérant des changements sur un logiciel. Ces changements peuvent améliorer les performances, la sécurité ou bien ajouter des fonctionnalités. Les mises à jour logicielles dans ConfigMgr sont constituées à la fois de fichiers de données et de métadonnées....

La protection contre les logiciels malveillants avec Endpoint Protection

Nous avons vu comment assurer la gestion des mises à jour logicielles et ainsi réduire la surface d’attaque de nos postes de travail et serveurs. Cette partie se concentre sur la mise en œuvre d’une protection contre les logiciels malveillants en utilisant la solution intégrée Endpoint Protection. Vous pourrez trouver les informations nécessaires à la mise en œuvre de la solution. Nous verrons comment suivre la protection de notre parc informatique et des différentes menaces au travers d’une seule et unique console d’administration.

1. L’histoire de la protection antivirus de Microsoft

L’histoire de la protection antivirus de Microsoft ne date pas d’hier puisque la firme a sorti Microsoft Anti-Virus (MSAV) pour le système d’exploitation MS-DOS le 30 mars 1993. Celui-ci permettait de détecter et nettoyer des virus sur une partition spécifique. Pendant près de dix ans, Microsoft n’a pas renouvelé l’expérience et a mis en suspens ses projets autour de cette activité. En 2003, la société rachète GeCAD Software puis GIANT Company Software Inc fin 2004. Ces rachats ont donné naissance à une première bêta de Microsoft AntiSpyware en 2005, basée sur le produit proposé par GIANT. En octobre 2005, Microsoft annonce son intention de rentrer dans le monde des antivirus d’entreprise avec Microsoft Client Protection.

Le but est de concurrencer les solutions existantes et majoritaires comme celles de Symantec et McAfee. En parallèle, Microsoft annonce le développement d’une autre solution, appelée Windows Live OneCare, qui sera lancée courant 2006 sous forme d’abonnement annuel permettant son installation sur trois machines. Dans cette période, Microsoft sort aussi une bêta 2 de Microsoft AntiSpyware, qui sera renommé Windows Defender.

En juin 2006, Microsoft annonce la création d’une gamme de produits de sécurité appelée Forefront. Plus tard dans l’année, ce sont la version finale de Windows Defender et une bêta de Windows Live OneCare 1.5 qui sont lancées. Cette version 1.5 est mise à disposition pour la disponibilité...

La protection contre les attaques et menaces avec Microsoft Defender

La sécurité du poste de travail dans l’écosystème Microsoft est très large. Elle touche différents aspects, parmi lesquels on retrouve :

-

la résistance aux menaces

-

la sécurité des appareils

-

la protection des identités

-

la protection des informations/données

La résistance aux menaces et la sécurité des périphériques sont assurées par les solutions suivantes :

-

Microsoft Defender Antivirus

-

Microsoft Defender Firewall

-

Microsoft Defender SmartScreen

-

Microsoft Defender Application Guard

-

Microsoft Defender Application Control & Device Guard

-

Microsoft Defender Credential Guard

-

Microsoft Defender for Endpoint (anciennement Microsoft Defender Advanced Threat Protection)

1. Concepts

Cette partie détaille les différentes solutions et les concepts associés.

Comme nous l’avons vu dans la partie précédente, Microsoft Defender Antivirus est la solution antivirale de Microsoft intrégrée à Windows 10 et gérable par les outils d’administration proposés par Microsoft (Microsoft Endpoint Configuration Manager et Microsoft Endpoint Manager / Intune). La solution propose l’ensemble des mécanismes courants de protection antivirale, dont notamment :

-

la protection en temps réel

-

l’analyse comportementale des processus et des fichiers

-

l’analyse du système (fichiers, etc.)

-

un système d’inspection réseau

-

l’analyse de tous les téléchargements

-

l’analyse des scripts chargés dans les navigateurs web Microsoft

-

la supervision de l’activité des fichiers et des programmes.

On retrouve aussi des mécanismes de nouvelle génération comme :

-

le blocage des logiciels potentiellement non souhaités (PUA)

-

la protection depuis le Cloud

-

l’apprentissage rapide via Block At First Sight.

Microsoft Defender Firewall est le pare-feu inclus nativement dans Windows. Il permet de gérer les communications réseau en fonction des types de connexions (Domaine, Privé, Public). L’entreprise peut spécifier le comportement de blocage et les éventuelles autorisations permettant de gérer les flux en entrée et en sortie. Microsoft Defender Firewall...

La gestion du chiffrement BitLocker

Cette partie présente le chiffrement de disques via la technologie BitLocker proposé par Windows 10. BitLocker est issu d’un projet d’architecture sécurisé initié en 2004 par Microsoft sous le nom de CornerStone et dont le but est d’assurer la protection des informations en cas de perte ou de vol de périphérique. La fonctionnalité est conjuguée avec une autre fonctionnalité, Code Integrity Rooting, permettant de valider le système de fichiers, et Windows, afin de permettre le déchiffrement du volume et d’éviter les accès non sécurisés. BitLocker est apparu avec Windows Vista en 2007 dans des versions Premium (Enterprise et Ultimate). Le Service Pack 1 de Windows Vista a introduit la capacité de chiffrer des disques de volumes, alors que Windows 7 a permis d’ajouter le chiffrement de périphériques amovibles. BitLocker fournit un système de chiffrement sur le volume logique. Ainsi, ce n’est pas l’ensemble du disque qui est chiffré mais simplement le ou les volumes choisis par l’administration.

1. Concepts

BitLocker permet de limiter l’accès non autorisé aux données sur les ordinateurs perdus ou volés en chiffrant tous les fichiers utilisateur et les fichiers système du disque du système d’exploitation, y compris les fichiers d’échange et les fichiers d’hibernation, et en vérifiant l’intégrité des composants de démarrage initial et des données de configuration.

BitLocker permet aussi de chiffrer l’ensemble du contenu d’un lecteur de données. Vous pouvez utiliser des stratégies pour exiger que BitLocker soit activé sur un lecteur avant que l’ordinateur puisse écrire des données sur le lecteur. BitLocker peut être configuré avec une variété de méthodes de déverrouillage pour les lecteurs de données, et un lecteur de données supporte plusieurs méthodes de déverrouillage. BitLocker ne chiffre pas et ne déchiffre pas l’ensemble du disque lors de la lecture et de l’écriture des données. Les secteurs chiffrés du lecteur protégé par BitLocker...

La connaissance de l’état de santé avec Device Health Attestation

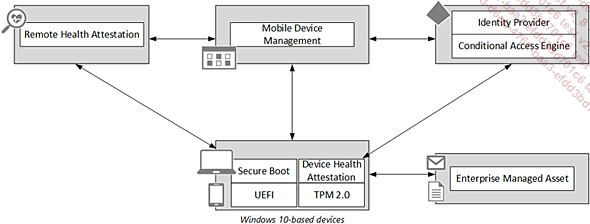

Device Health Attestation est une fonctionnalité proposée par Windows 10. Cette solution est la réponse aux usages hybrides où l’utilisateur est amené à utiliser son périphérique dans l’entreprise ou en mobilité. Il permet d’associer à l’authentification une vérification de l’état de santé du périphérique afin de délivrer l’autorisation adéquate aux ressources de l’entreprise.

1. Concepts

Le but de cette solution n’est pas de prévenir la compromission d’un périphérique mais d’empêcher que cette dernière permette un accès à des ressources d’entreprise avec une valeur plus importante. Device Health Attestation se focalise donc sur la vérification de l’état de santé du périphérique afin de prévenir des accès provenant de périphériques non sécurisés. Les périphériques utilisés pour accéder aux ressources de l’entreprise doivent donc être connus et sous confiance de l’autorité. Device Health Attestation s’invite ausi au cœur du système d’authentification pour délivrer l’autorisation nécessaire. Le service est construit dans Windows 10 et utilise un service dans le cloud de Microsoft appelé Remote Health Attestation. Ce service, en relation avec la solution d’administration, le fournisseur d’identité et le moteur d’accès conditionnel, va permettre de délivrer l’accès aux ressources de l’entreprise.

Depuis Windows 10 1607, les clients peuvent dialoguer avec un service configuré à l’intérieur de l’entreprise en lieu et place de celui localisé dans le Cloud. Le service dans l’entreprise fait ainsi le relais avec le service dans le Cloud. Ce service requiert l’utilisation d’un rôle présent dans Windows Server 2016 ou ultérieur....

Conclusion

La gestion de la sécurité des ressources est devenue une tâche inévitable qui se traduit par la sécurisation de son service informatique. Nous avons pu voir au travers de ce chapitre comment Microsoft Endpoint Configuration Manager répondait à la problématique de gestion des mises à jour logicielles et de protection contre les logiciels malveillants. Ainsi, vous pouvez mettre en œuvre un processus manuel avec des étapes de validation ou utiliser les règles de déploiement automatique pour assurer la mise à jour de votre parc selon des critères définis. Microsoft Endpoint Configuration Manager Current Branch offre de nouveaux outils qui permettent de faciliter la mise à jour régulière du client Microsoft 365 Apps ou Microsoft Edge, ou d’orchestrer l’application des mises à jour de périphériques ou serveurs partageant un concept de disponibilité (Cluster, etc.). Nous avons vu comment configurer les services de protection contre les menaces avancées de la suite Microsoft Defender (for Endpoint, Credential Guard, Application Guard, Exploit Guard, Application Control, etc.) proposée dans Windows 10 afin de détecter et de se prémunir contre les attaques avancées. En outre, nous avons vu comment mettre en place la gestion du chiffrement BitLocker de manière...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations