Les VLAN

Prérequis et objectifs

1. Prérequis

Le modèle OSI et notamment le rôle de la couche liaison de données et de la couche réseau sont à connaître, ainsi que la notion de trame, de protocole Ethernet et de protocole IP. Toutes ces notions sont abordées dans le livre "Cisco - Notions de base sur les réseaux" dans la collection Certifications aux Éditions ENI.

Les chapitres précédents sont également des prérequis.

2. Objectifs

À la fin de ce chapitre, vous serez en mesure de :

Expliquer la notion de VLAN et de trunk (agrégation).

Expliquer les meilleures pratiques et leurs conceptions.

Mettre en place des VLAN et des trunk.

Expliquer les types d’attaques et les méthodes de contre-mesures.

Dépanner les problèmes de VLAN et de trunk.

Dépanner les problèmes de configuration de base des VLAN.

Au regard du cahier des charges de la certification, vous serez capable de :

Reconnaître le but et les fonctionnalités de divers périphériques réseau (compétence transversale).

Sélectionner les composants requis pour rencontrer une spécification réseau donnée (compétence transversale).

Identifier les applications courantes et leurs impacts sur le réseau (compétence transversale).

Prédire le flux de données entre deux hôtes...

Vue d’ensemble des VLAN

En IPv4, les réseaux locaux sont sensibles aux diffusions, en effet lors d’une diffusion (broadcast) toutes les machines du réseau (ou du sous-réseau) reçoivent l’information diffusée, même si cette information ne les concerne pas ! Seuls les routeurs bloquent le trafic de diffusion.

Réduire la taille d’un domaine de diffusion en découpant celui-ci en sous-domaines permet de réduire le nombre de périphériques impactés par la diffusion et d’augmenter les performances du réseau.

Les routeurs sont des appareils spécialisés dans le routage et le transfert de données à longue distance (pour les réseaux WAN) et leurs circuits intégrés gérant la commutation ne sont pas aussi performants que ceux des commutateurs. De plus, les routeurs ne disposent pas de suffisamment de cartes réseau pour autoriser le nombre de subdivisions nécessaires dans un réseau moderne.

L’accès au LAN est généralement géré par un commutateur d’accès L2 (couche 2) qui placera le périphérique dans le réseau virtuel (VLAN) adéquat.

Même si les VLAN sont principalement utilisés dans des réseaux locaux commutés, ils sont de plus en plus employés dans les réseaux étendus (WAN).

1. Définition

Les VLAN sont des regroupements logiques de périphériques au sein d’un même réseau physique, ils sont identifiés par un numéro. Un groupe de périphériques dans un VLAN communiquent comme s’ils étaient reliés au même câble. Des appareils partageant une même connexion physique, mais isolés logiquement dans des VLAN différents, se comporteront comme s’ils étaient sur des réseaux indépendants.

Les diffusions (broadcast) sont communiquées uniquement à des périphériques d’un même VLAN et les paquets destinés aux stations n’appartenant pas à ce VLAN doivent être transférés par un routeur (ou un appareil ayant des capacités de routage).

Un VLAN crée un domaine de diffusion logique qui peut s’étendre sur plusieurs...

Implémentation de VLAN

Le nombre de VLAN pris en charge dépend du matériel et même, chez certains fabricants, de la licence choisie. Les anciens Cisco Catalyst 2960 prennent en charge 255 VLAN mais certains vont jusque 4096 (2 exposant 12) puisque l’ID de VLAN comporte 12 bits. Chez Cisco il existe deux plages de VLAN :

1) La plage normale (ID allant de 1 à 1005) ayant les caractéristiques suivantes :

-

Les VLAN ayant les ID 1 et 1002 à 1005 sont créés par l’IOS et ne peuvent être renommés ni supprimés.

-

Les ID allant de 1 à 1001 sont prévus pour une utilisation standard en entreprise, même si l’utilisation du VLAN 1 n’est plus recommandée.

-

Les ID allant de 1002 à 1005 sont réservés à Token Ring et FDDI (Fiber Distributed Data Interface). FDDI est une technologie de conception similaire à Token Ring utilisant un système à deux anneaux afin de garantir un chemin redondant. Cette technologie est généralement remplacée par STP (ou un protocole dérivé de STP) pour des raisons de simplicité de mise en œuvre et de coût.

-

Les configurations des VLAN sont stockées dans le fichier vlan.dat situé dans la mémoire flash. Le protocole VTP (VLAN Trunking Protocol) exploite le fichier vlan.dat pour gérer et propager les VLAN aux commutateurs d’un même domaine afin que l’administrateur ne doive pas intervenir sur tous les commutateurs de l’entreprise.

2) La plage étendue (ID compris entre 1006 et 4094) ayant les caractéristiques suivantes :

-

L’augmentation du nombre de VLAN permet aux FAI d’étendre leur infrastructure à un plus grand nombre de clients.

-

Les configurations sont stockées dans le fichier de configuration en cours et non dans le fichier vlan.dat. Le protocole VTP (VLAN Trunking Protocol) ne travaille qu’avec le fichier vlan.dat et ne peut pas gérer les VLAN étendus.

1. Création d’un VLAN

Même si la mémoire flash est permanente et ne requiert pas la commande copy running-config startup-config, il est conseillé lors de la création de VLAN...

Sécurité des VLAN

1. Attaques de VLAN

La création de VLAN dans un réseau moderne permet de meilleures performances en réduisant la taille des domaines de collision et augmente la sécurité en isolant les trafics en couche 2 du modèle OSI. Il est toutefois possible dans certains cas de voir le trafic d’autres VLAN ou de changer de VLAN lorsque les configurations mises en place par les administrateurs réseau sont incomplètes.

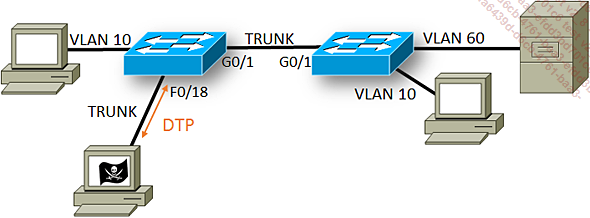

a. Attaque par usurpation de commutateur

L’attaque par usurpation de commutateur consiste à créer une agrégation entre la machine de l’attaquant et un commutateur. Le protocole DTP, qui a été créé pour aider les administrateurs, joue ici un rôle important. En effet, par défaut sur des Catalyst Cisco, DTP est activé, et comme les ports sont par défaut en mode dynamic auto, il suffit de placer l’autre extrémité du lien en mode trunk pour activer une agrégation ! De plus, toujours chez Cisco, tous les VLAN sont autorisés par défaut dans un trunk. Donc le pirate va directement recevoir le trafic de tous les VLAN et va également pouvoir accéder à tous les VLAN !

Attaque par usurpation de commutateur

Le meilleur moyen d’éviter cette attaque consiste à :

-

Forcer toutes les interfaces du commutateur en mode accès...

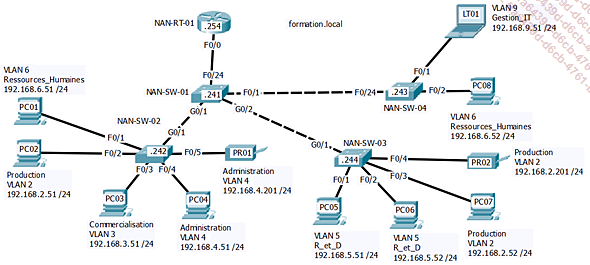

Travaux pratiques : configuration d’agrégation (trunk) et de VLAN (version 2)

Topologie du TP Configuration d’agrégation et de VLAN

1. En utilisant Packet Tracer, réalisez la topologie ci-dessus.

2. Configurez les adresses IP sur les stations de travail, les imprimantes et le portable.

3. Configurez et sécurisez le commutateur NAN-SW-01 :

a. Configurez son nom d’hôte et son suffixe DNS, désactivez la recherche DNS, activez le chiffrement des mots de passe type 7 et configurez la bannière du jour suivante : # Les acces sans autorisation sont interdits # (les autres bannières ne sont pas implémentées actuellement sous Packet Tracer).

b. Protégez l’accès enable avec le mot de passe "class". Ajoutez l’utilisateur "admin" avec le mot de passe "eni". Configurez l’accès console avec le mot de passe "cisco". Configurez l’accès VTY (SSHv2 uniquement) pour utiliser l’utilisateur "admin" et la synchronisation des logs pour tous les VTY. La clé RSA doit avoir un modulo de 1024 bits.

Désactivez le service web de base.

c. Créez les VLAN sur le commutateur, configurez l’interface de gestion (192.168.9.241/24 (VLAN 9 "Gestion_IT") ainsi que la passerelle par défaut : 192.168.9.254/24.

d. Désactivez tous les ports du commutateur. Mettez une description sur les interfaces pour faciliter la gestion et placez les interfaces dans le VLAN trou noir 99.

e. Placez les interfaces G0/1-2 et F0/24 en mode trunk (forcez le mode). Le VLAN natif sera le VLAN 9. N’autorisez que les VLAN 1-6 et 9 à utiliser les agrégations. Désactivez DTP afin d’améliorer la sécurité.

4. a. Faites de même pour les commutateurs NAN-SW-02 et NAN-SW-03.

b. Testez la connectivité entre les différents commutateurs. Celle-ci doit être opérationnelle.

5. Placez les interfaces des différents commutateurs dans les VLAN correspondants, activez-les et testez la connexion les autres périphériques du même VLAN.

Solution

3. a. Voir les travaux pratiques précédents.

b. Voir les travaux pratiques précédents.

c.

NAN-SW-01(config)# vlan 2

NAN-SW-01(config-vlan)# name Production

NAN-SW-01(config-vlan)#...Validation des acquis : questions/réponses

1. Questions

1 Quels sont les avantages des VLAN ?

2 Qu’est-ce qu’un VLAN natif ?

3 Est-il possible de renommer le VLAN 1 ?

4 Pourquoi est-il préférable d’avoir un VLAN dédié à la voix ?

5 Quel protocole doit être activé pour découvrir les téléphones Cisco ?

6 Quelle commande permet de visualiser les VLAN créés sur le commutateur ainsi que les ports associés ?

7 Quelle commande est utilisée pour déterminer dans quel mode (accès ou trunk) se trouve une interface ?

8 Qu’est-ce qu’un VLAN de gestion ?

9 Où sont stockées les informations des VLAN de la plage étendue ?

10 Quel est le rôle du protocole DTP ?

11 Quel est le mode opérationnel si les deux ports d’une agrégation ont été configurés en mode dynamic auto ?

12 Quelle commande permet de visualiser les VLAN autorisés sur les agrégations ?

13 Quelles sont les meilleures pratiques concernant l’implémentation et la sécurisation des VLAN ?

14 Qu’est-ce qu’un PVLAN ?

15 Quel est le principe d’une attaque par saut de VLAN ?

16 Comment se protéger des attaques par usurpation de commutateur ?

17 Quel est le problème décrit par le message suivant ?

%CDP-4-NATIVE_VLAN_MISMATCH: Native VLAN mismatch discovered on

FastEthernet0/1 (9), with Switch FastEthernet0/24 (1).

18 Quel problème est évoqué par la commande suivante ?

NAN-SW-01# show interface f0/1 switchport

Name: Fa0/1

Switchport: Enabled

Administrative Mode: static access

...

Access Mode VLAN: 2 (Inactive)

19 Que permet de voir la commande show dtp interface ?

20 Quels sont les modes opérationnels du lien en fonction du mode d’une interface ?

2. Résultats...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations