D'autres outils utiles

Introduction

Python et Scapy permettent de réaliser des outils. Ces outils nécessitent un temps de développement et de test avant d’être pleinement fonctionnels. Fort heureusement, il en existe déjà, pouvant être utilisés dans bon nombre de cas de figure.

Wireshark

Wireshark est l’outil d’analyse réseau par excellence. Il dispose d’une interface graphique claire et facile à prendre en main. Contrairement à Scapy, il ne permet pas l’injection de paquets. Ce sont des outils complémentaires. Tout comme Scapy, il nécessite les droits administrateur.

1. Installation

a. Sous Windows 7 (32 bits)

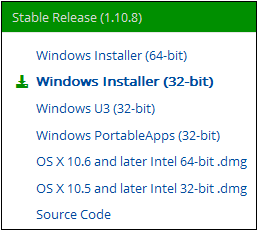

Rendez-vous sur http://www.wireshark.org/download.html et cliquez sur Windows Installer (32-bit) afin de télécharger le programme d’installation. Procédez à l’installation en laissant les options par défaut.

b. Sous Ubuntu 14.04

Dans un terminal, tapez la commande suivante pour mettre à jour la liste des logiciels installables :

sudo apt-get update

Puis saisissez la commande suivante pour installer le logiciel :

sudo apt-get install wireshark

2. Fonctionnalités

Wireshark permet très simplement de sniffer les paquets et d’analyser leurs contenus. Il intègre également la notion de filtre. La mise en place d’un filtre est réalisable via quelques clics de souris. Les paquets sniffés peuvent être sauvegardés en vue d’une analyse ultérieure.

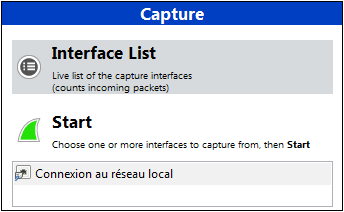

L’écran d’accueil permet de lancer très rapidement une capture. Il suffit de choisir le nom de sa carte réseau puis de cliquer sur Start.

Durant la capture, la fenêtre est divisée...

Nmap

Avec Scapy, il est possible de vérifier si une machine a un service en activité sur un port donné. Nmap est un outil dédié au scan de réseaux.

1. Installation

a. Sous Windows 7 (32 bits)

Rendez-vous sur http://nmap.org/download.html#windows et cliquez sur le lien à droite de Latest release self-installer. Exécutez le fichier téléchargé pour installer Nmap, les options par défaut sont suffisantes.

b. Sous Ubuntu 14.04

Dans un terminal, tapez :

sudo apt-get update

sudo apt-get install nmap

2. Fonctionnalités

Nmap permet de récupérer simplement une liste de ports ouverts sur une machine, de découvrir toutes les machines d’un réseau, mais aussi de savoir quel système d’exploitation elles utilisent. Nmap s’utilise en ligne de commandes. Il faut donc ouvrir un terminal sous Ubuntu ou un interpréteur de commandes sous Windows.

a. Scanner les ports d’une machine

Pour scanner l’IP 192.168.1.1, il suffit de taper :

nmap 192.168.1.1

Nmap affichera alors un rapport :

Nmap scan report for 192.168.1.1

Host is up (0.012s latency).

Not shown: 994 filtered ports

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

139/tcp open netbios-ssn

443/tcp open https

445/tcp ...Hping

Hping est un outil en ligne de commandes permettant l’injection de paquets. Il peut envoyer des paquets TCP, UDP et ICMP.

1. Installation

a. Sous Windows 7 (32 bits)

Hping peut être téléchargé à cette adresse : http://www.hping.org/hping2.win32.tar.gz. Il est nécessaire d’avoir un logiciel de décompression gérant les fichiers .tar.gz.

Dans l’archive décompressée se trouve un dossier comprenant de nombreux fichiers. Le programme en lui-même est hping.exe, les autres fichiers sont les sources du programme.

b. Sous Ubuntu 14.04

Il suffit d’écrire ces deux lignes dans un terminal :

sudo apt-get update

sudo apt-get install hping3

Sous Ubuntu, c’est la version 3 du logiciel Hping qui est installée, contrairement à Windows où seule la version 2 est disponible.

2. Fonctionnalités

Hping nécessite les droits administrateur. Sous Windows, l’interpréteur de commandes doit être ouvert en tant qu’administrateur, et le répertoire courant doit être celui décompressé durant la phase d’installation. Sous Ubuntu, il faut utiliser sudo.

a. Envoyer un seul paquet

Prenons l’exemple d’un envoi de paquets TCP à l’adresse 192.168.1.1 :

-

Sous Windows :

hping.exe 192.168.1.1

-

Sous Ubuntu :

sudo hping3 192.168.1.1

Le raccourci [Ctrl] C arrête...

Metasploit

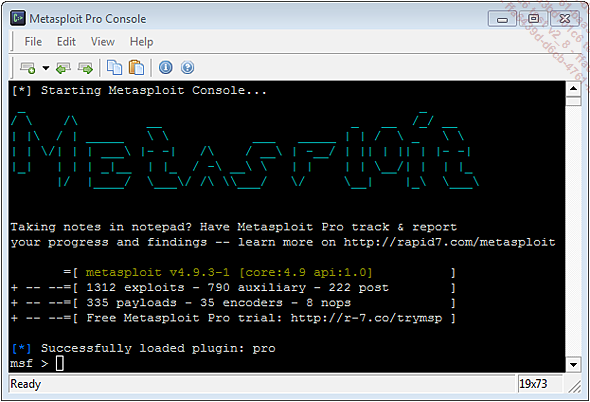

Metasploit est un outil très utilisé dans le cadre de tests d’intrusion. Il permet très simplement de tester des vulnérabilités sur une machine cible.

1. Installation

a. Sous Windows 7 (32 bits)

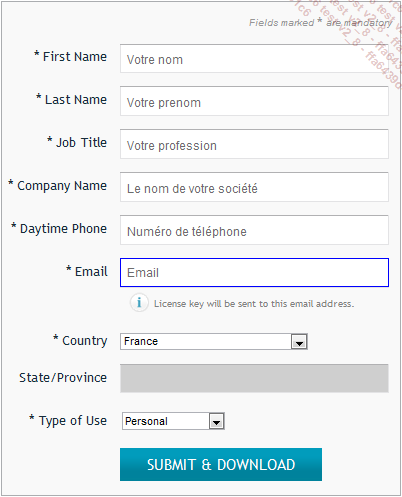

Avant d’obtenir le lien de téléchargement, il est nécessaire de compléter le formulaire se trouvant à l’adresse : http://www.rapid7.com/products/metasploit/metasploit-community-registration.jsp, puis de cliquer sur le bouton SUBMIT & DOWNLOAD.

L’adresse e-mail doit être valide car un numéro de licence y sera envoyé.

Une fois le formulaire validé, cliquez sur le lien 32-Bit situé sous le logo Windows.

Procédez à l’installation en laissant les options par défaut sauf la case Access Metasploit Web UI ? qui est à décocher. Une fois l’installation finie, ouvrez le menu Démarrer puis cliquez sur Tous les programmes - Metasploit et enfin Metasploit Console. Après un temps d’initialisation, la console Metasploit se lance. C’est dans cette console que les commandes expliquées ci-après devront être saisies.

b. Sous Ubuntu 14.04

L’installation de Metasploit n’est pas des plus aisée, de nombreuses dépendances sont requises. Un développeur dont le pseudo est darkoperator a créé un script d’installation simplifiant grandement l’installation. Le script est disponible à l’adresse...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations