Les systèmes industriels

Les vulnérabilités des systèmes industriels

Les systèmes industriels ont beaucoup de points communs avec les systèmes informatiques de gestion du point de vue des vulnérabilités.

C’est l’approche que l’on en fait (découverte, correction) qui est différente.

Nous allons détailler un peu les différentes vulnérabilités que nous pourrons rencontrer dans ces systèmes. La liste est non exhaustive mais nous donnera une bonne idée pour la suite.

1. Les correctifs de sécurité

Les mises à jour des systèmes industriels suivent une règle bien différente de celles des systèmes informatiques de gestion. En effet, pour les systèmes industriels, nous ne pouvons faire la mise à jour que lorsqu’une maintenance est prévue. Il est hors de question de tenter une mise à jour en production alors que nous ne connaissons pas les conséquences éventuelles de cette mise à jour comme un plantage du système.

Dès qu’une mise à jour est effectuée, il peut être nécessaire de requalifier le système industriel du point de vue de la sûreté de fonctionnement.

Qu’est-ce que la sûreté de fonctionnement ? Wikipédia nous en donne cette définition :

« La sûreté de fonctionnement est l’aptitude d’un système à remplir une ou plusieurs fonctions requises dans des conditions données ; elle englobe principalement quatre composantes : la fiabilité, la maintenabilité, la disponibilité et la sécurité. La connaissance de cette aptitude à remplir une ou plusieurs fonctions permet aux utilisateurs du système de placer une confiance justifiée dans le service qu’il leur assure. Par extension, la sûreté de fonctionnement désigne également l’étude de cette aptitude et peut ainsi être considérée comme la "science des défaillances et des pannes". »

C’est pourquoi, nous pouvons découvrir très souvent dans les entreprises, des systèmes d’exploitation « obsolètes » tels que Windows XP ou encore Windows 2000 avec des systèmes...

Les mesures de sécurité

Les mesures de sécurité techniques dont nous allons vous parler par la suite sont basées sur la norme ISO 27002. Il revient à l’entité responsable de mettre en application toutes ces mesures sur les installations.

Chaque entreprise doit lister son matériel et y appliquer ces mesures.

Une liste non exhaustive vous est présentée :

-

les serveurs,

-

les stations et postes de travail,

-

les équipements mobiles,

-

les logiciels et applications de supervision (SCADA),

-

les automates,

-

les capteurs et actionneurs intelligents...

1. L’authentification des intervenants

La gestion des comptes est très importante et les droits associés doivent être réglés finement.

Les comptes à régler sont plus nombreux que pour l’informatique de gestion suivant le travail de l’employé.

En effet, nous retrouvons bien sûr les comptes session Windows, Linux ou Mac mais aussi les comptes dits applicatifs comme SCADA qui permettent à un intervenant de se connecter à une application.

Nous retrouvons aussi les comptes système qui permettent à une application de s’exécuter. Certaines applications doivent aussi discuter avec d’autres applications.

Chacun de ces comptes peut disposer de différents niveaux de privilèges comme administrateur système ou autre.

Certaines personnes peuvent utiliser un système SCADA pour la visualisation par exemple et d’autres pour la configuration ou pour la programmation.

Chaque utilisateur doit donc être identifié de façon unique, un mécanisme d’authentification doit être mis en place (mot de passe par exemple). Les comptes utilisateur et administrateur doivent être séparés.

Les utilisateurs doivent avoir des privilèges qui correspondent à leurs missions, les comptes non nécessaires doivent être supprimés.

Il est donc nécessaire, pour une meilleure gestion des comptes, d’utiliser une gestion centralisée telle que LDAP ou Active Directory par exemple.

2. La gestion de l’authentification

Tous les matériels et logiciels doivent être accessibles après une authentification par identifiant et mot de passe. Les mots de passe ne doivent bien sûr pas être ceux...

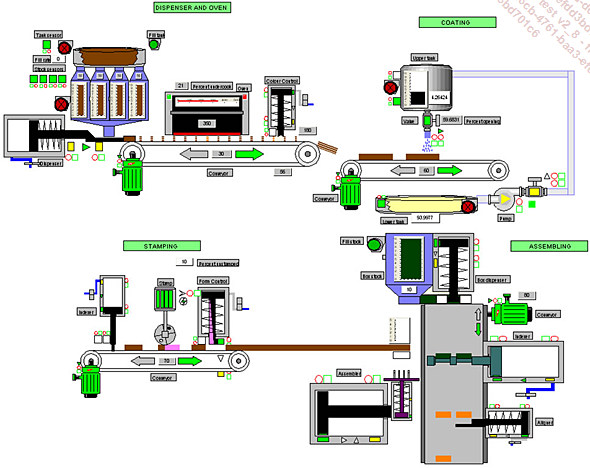

La chaîne de production

Pour éclairer les informaticiens sur la spécificité des systèmes informatiques industriels, nous allons rapidement expliquer la chaîne de production et les termes qui s’y rapportent.

Prenons comme exemple le schéma ci-après :

Nous pouvons y voir plusieurs éléments que l’on appelle capteurs et actionneurs.

D’après Wikipédia :

« Un capteur est un dispositif transformant l’état d’une grandeur physique observée en une grandeur utilisable, telle qu’une tension électrique, une hauteur de mercure, une intensité ou la déviation d’une aiguille. On fait souvent (à tort) la confusion entre capteur et transducteur : le capteur est au minimum constitué d’un transducteur.

Le capteur se distingue de l’instrument de mesure par le fait qu’il ne s’agit que d’une simple interface entre un processus physique et une information manipulable. Par opposition, l’instrument de mesure est un appareil autonome se suffisant à lui-même, disposant d’un affichage ou d’un système de stockage des données. Le capteur, lui, en est dépourvu.

Les capteurs sont les éléments de base des systèmes d’acquisition de données. Leur mise en œuvre est du domaine de l’instrumentation. »...

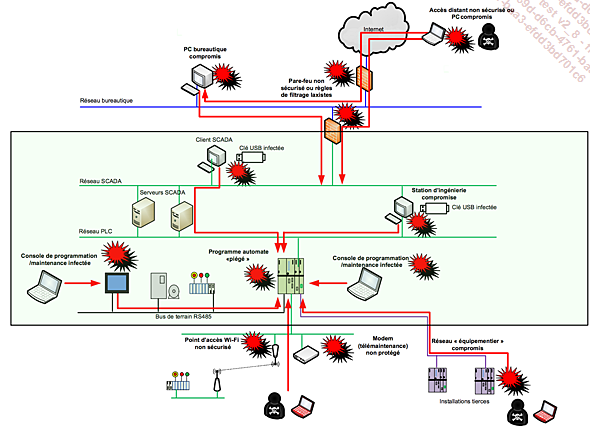

Les points sensibles

Comme nous pouvons le voir sur le schéma, les attaques peuvent être multiples, intentionnelles ou non.

Le système industriel étant la cible, son atteinte peut prendre différentes formes. Le vecteur d’attaque peut donc être la clé USB par exemple à plusieurs endroits de l’entreprise, cette clé pouvant contenir virus, vers, trojan, APT...

Le problème peut aussi venir d’une négligence de l’employé ou d’une malveillance, donc avoir une origine interne à l’entreprise, contrairement à une attaque externe qui ne nécessite pas forcément une aide interne.

Des équipements peuvent être compromis comme ceux des équipementiers par exemple.

Le turn-over dans l’entreprise est très important, que ce soit les employés, les stagiaires, les équipementiers, les sous-traitants ou les intégrateurs. Beaucoup de personnes peuvent graviter autour du matériel et des PC et donc cela multiplie les possibilités de piratage ou de négligence.

Le Wi-Fi est aussi omniprésent par sa simplicité d’installation et propose aux malveillants une entrée privilégiée.

Il est donc nécessaire d’effectuer une sensibilisation de tout le personnel aux risques, aux bons comportements à adopter face à un problème...

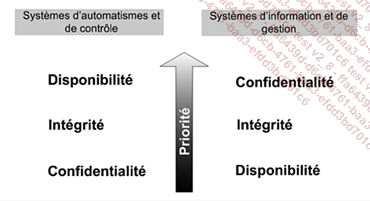

La différence entre l’informatique de gestion et l’informatique industrielle

Les priorités sont différentes quand on parle de systèmes informatiques industriels et de systèmes informatiques de gestion.

1. Les solutions utiles mais non suffisantes des systèmes d’information

Les solutions développées pour assurer la cybersécurité des systèmes d’information ne suffisent pas ou sont mal adaptées, pour les raisons suivantes :

-

Les systèmes industriels sont beaucoup plus complexes que les systèmes d’information. Les matériels sont très diversifiés : stations de travail, serveurs mais aussi automates, capteurs et actionneurs intelligents, variateurs de vitesse, réseaux de toute nature (Ethernet, réseaux de terrain, réseaux temps critique), modems, équipements de radiocommunication, lecteurs d’étiquettes radiofréquences, alimentations de secours (UPS), etc. Ces équipements sont rarement homogènes et s’accumulent avec le temps. Les personnels qui y ont accès sont très divers : ingénieurs de conception, d’exploitation, techniciens de maintenance, sous-traitants et prestataires externes, etc.

-

Les priorités sont différentes. La sécurité se décline en trois préoccupations principales : la confidentialité, l’intégrité et la disponibilité. Les systèmes d’information et de gestion nécessitent que l’on porte beaucoup d’attention à la confidentialité des données alors qu’au niveau du procédé, ce sont la continuité de fonctionnement et donc la disponibilité qui l’emportent.

2. Des similitudes, mais des différences avec la sécurité fonctionnelle

On sait que la « safety » a trait aux mesures prises pour protéger un système contre des dommages pouvant résulter d’incidents ou d’accidents involontaires.

La notion s’applique également aux caractéristiques de l’état qui en résulte : être « safe », c’est par exemple se mettre à l’abri d’un ouragan. La sécurité fonctionnelle...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations