Les attaquants et PowerShell

Quelques exemples d’attaques

Ce chapitre va présenter quelques techniques d’attaques en PowerShell et va permettre de faire un tour d’horizon des capacités d’un attaquant avec PowerShell. Ces attaques n’ont pas de liens particuliers entre elles. Elles se déroulent indifféremment depuis la machine Kali ou depuis le client Windows 10 interne. Elles représentent des actions que peut réaliser un attaquant à différents stades d’une attaque dans un SI et avec PowerShell.

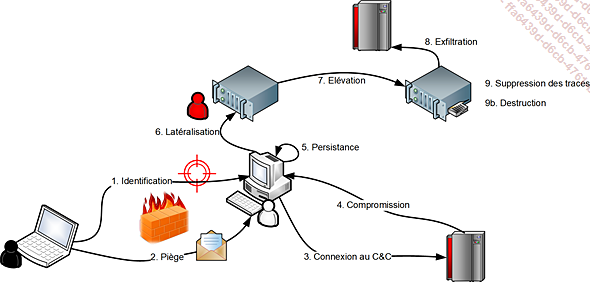

Nous vous redonnons ici un schéma générique d’une attaque sur un système d’information. En effet, si les chemins techniques d’attaques sur les SI sont très variables, les grandes étapes d’une attaque sont souvent les mêmes :

-

Reconnaissance passive : la reconnaissance est faite sans laisser de traces identifiables sur le système de la victime.

-

Reconnaissance active : l’attaquant laisse cette fois des traces sur les systèmes.

-

Compromission initiale : il s’agit de la première attaque, celle qui permet au pirate de prendre pied dans le système.

-

Maintien de l’accès (ou persistance) : pour garantir l’accès dans le temps au système de la victime.

-

Élévation des privilèges locaux : passage des privilèges acquis par l’attaque initiale à des privilèges d’administrateur local.

-

Latéralisation : diffusion de l’attaque dans le système d’information, jusqu’à l’identification d’une machine permettant l’étape suivante.

-

Élévation des privilèges dans l’infrastructure : obtention de permissions larges sur le parc informatique de la victime.

-

Exfiltration : capture des données de la victime vers une machine de l’attaquant.

-

Suppression des traces : destruction des éléments permettant de remonter jusqu’à l’attaquant.

-

Destruction : attaque par rançongiciel ou simple destruction du SI de la victime.

1. Balayage réseau en PowerShell

Pour toutes ces étapes, l’attaquant s’adapte aux technologies présentes sur le poste. Avec sa présence quasi-générale, PowerShell...

Un cas dans la vraie vie : Emotet

Avant de passer au chapitre suivant, il semble intéressant de regarder un cas réel de Malware PowerShell. À défaut de pouvoir proposer des échantillons (samples, en anglais) de malware exclusifs dans cet ouvrage, nous pouvons utiliser des exemples de malware connus et largement diffusés.

Emotet est un maliciel (malware) qui a largement défrayé la chronique de 2014 à 2021. En 2021, les forces de l’ordre ukrainiennes et allemandes ont pris le contrôle des serveurs du malware (accompagné de quelques arrestations). Les concepteurs d’Emotet utilisaient notamment leur code pour infecter des machines (par exemple au travers de macros malveillantes dans un fichier Word envoyé en pièce jointe d’un mail) et revendre ensuite les accès à d’autres groupes de cybercriminels. Emotet a infecté plus d’un million d’ordinateurs dans le monde et servi à la diffusion d’autres logiciels malveillants comme Trickbot ou Ryuk. L’ensemble a abouti à de nombreuses attaques par rançongiciel dans le monde entier.

Dans cette section, nous allons donc regarder à quoi ressemble un code de malware réel. Il existe de nombreuses versions d’Emotet, celle-ci se décomposant en de nombreuses branches et parties au fil du temps.

Nous allons donc regarder le dropper du malware...

Conclusion

Ce chapitre a illustré ce qu’il est possible de faire avec une console PowerShell : scan réseau, attaque d’applicatif, attaque de l’infrastructure et cryptographie sont autant de domaines dans lesquels le langage de Microsoft peut être utilisé dans une optique malveillante. Il aurait été possible de détailler des attaques avec, par exemple, le brute force de service réseau (HTTP, FTP, mail), les élévations locales de privilèges ou encore les évaluations de l’infrastructure.

Néanmoins, ces quelques exemples permettent de se rendre compte de la diversité des capacités du langage d’un point de vue offensif. Aucune facette d’un système d’information n’est inaccessible avec ce langage pourtant présent en natif sur la majorité des postes d’un parc actuel. Dans le prochain chapitre, nous verrons comment combiner les éléments vus actuellement pour développer un simple logiciel capable de prendre le contrôle d’une machine dans notre infrastructure du Lab et d’exécuter quelques actions simples.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations