Recherche d’informations

Quelles informations sont intéressantes ?

Comment savoir si une information est intéressante ? À dire vrai, elles le sont toutes, mais avec différentes priorités. La priorité d’une information est liée à sa future utilisation. Si vous souhaitez vous connecter sur un serveur via le bureau à distance alors que vous n’avez aucun droit, vous allez devoir rechercher qui a des droits suffisants pour vous en donner. Où est le serveur ? Quelle est son adresse IP ? Quel est son nom ? Sur quel réseau se trouve-t-il ?, etc. Comment est-il protégé ? Y a-t-il des stratégies de groupe ou un pare-feu ? Y a t-il des logs de sécurité ? Le but est-il de prendre le serveur en bureau à distance ou est-ce que ce n’est qu’une étape pour y configurer quelque chose ? Y a-t-il un autre moyen de le configurer ? Ou d’obtenir ce que l’on cherche vraiment ?

Comme vous l’aurez remarqué, vous êtes seul juge de ce qui est pertinent pour vous. Pensez à définir un objectif clair, qui vous guidera plus facilement sur ce qu’il vous manque comme informations pour votre attaque.

1. Type de recherche

II est important de prendre des informations avant d’agir pour augmenter vos chances de réussite. Vous allez alors être confronté, lors de la recherche d’informations...

Comment trouver les informations locales utiles ?

La première piste à suivre pour trouver des informations utiles, c’est l’ordinateur local. Il est une source fiable et très complète d’informations sur la configuration et les règles appliquées par les administrateurs. Votre PC est le reflet de la sécurité globale de l’entreprise.

Il est possible que le résultat des techniques de recherche d’information décrites dans les pages suivantes soit quelque peu différent suivant vos droits, la langue ou la version du système que vous utilisez.

1. Configuration système

Les informations locales sont celles qui concernent la machine avec laquelle vous travaillez ou les serveurs sur lesquels vous avez les droits de vous connecter provisoirement en tant que consultant ou de façon permanente pour une personne du support. Dans la majorité des entreprises, les PC sont basés sur un modèle de machine fait depuis une image et la sécurité est centralisée, ce qui a comme avantage que si vous trouvez une faille ou un système qui fonctionne chez vous, il devrait marcher pour toutes les futures cibles au sein de l’entreprise.

a. Informations réseau

Ouvrez la ligne de commande en exécutant cmd.exe.

Écrivez la commande :

ipconfig /all

La première partie donne des informations sur le domaine et le nom de la machine.

C:\>ipconfig /all

Configuration IP de Windows

Nom de l'hôte . . . . . . . . . . : PCLAB01

Suffixe DNS principal . . . . . . : eni-lab.fr

Type de nœud . . . . . . . . . . : Hybride

Routage IP activé . . . . . . . . : Non

Proxy WINS activé . . . . . . . . : Non

Liste de recherche du suffixe DNS.: Eni-lab.fr

Ensuite, vous trouverez votre adresse IP (sous IPv4), le masque de sous-réseau, la passerelle, ainsi que l’adresse physique de votre carte réseau. Notez également les serveurs DNS.

Carte Ethernet vEthernet (Externe) :

Suffixe DNS propre à la connexion. :

Description. . . . . . . . . . . . : Hyper-V Virtual Ethernet Adapter #2

Adresse physique . . . . . . . . . : 24-77-03-3D-DB-9C

DHCP activé....Les informations distantes

Les informations distantes concernent les serveurs, les applications et les ressources sur lesquelles il n’est pas possible de se connecter localement ou qui sont centralisées, par exemple, les utilisateurs d’un domaine, un serveur de base de données, un contrôleur de domaine. Ces informations sont très importantes puisqu’elles vont nous permettre de choisir notre plan d’action suivant les possibilités et les informations que nous aurons. Il sera plus simple de viser une personne ou une machine en particulier une fois qu’on sait de quoi on parle.

1. Configuration système

a. Dossiers partagés

Souvent, les dossiers partagés représentent des lettres de lecteurs, si ces lettres sont accessibles par tous. Il est pertinent pour nous de connaître les chemins partagés où tout le monde a un accès en lecture, en exécution et éventuellement en écriture, pour pouvoir y déposer une application, un fichier ou un document piégé, un fichier de commande ou pourquoi pas, y exfiltrer des données.

Savoir quels droits a une personne sur un dossier partagé n’est pas toujours évident. Il peut y avoir beaucoup de groupes de sécurité configurés dans un domaine. Beaucoup de ces groupes peuvent disposer de droits différents.

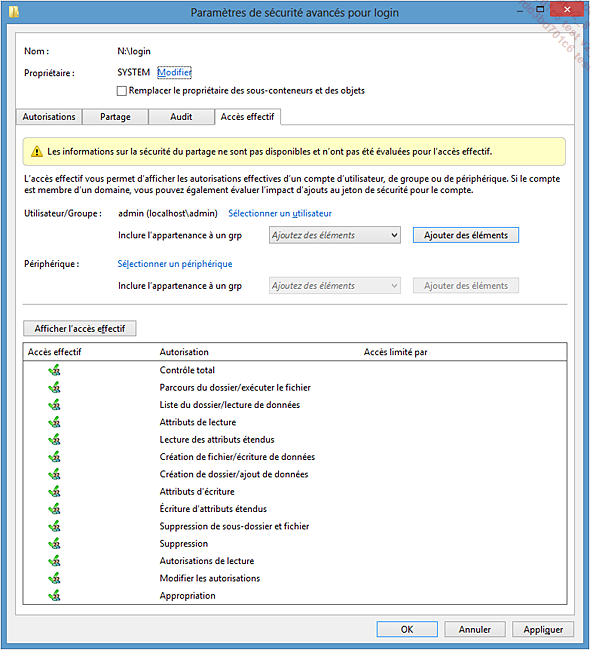

Ainsi, pour savoir si un utilisateur dispose d’un accès à un dossier, allez sur l’onglet Sécurité des paramètres du dossier, puis cliquez sur Avancé. Allez ensuite dans l’onglet Accès effectif. Choisissez l’utilisateur à tester puis cliquez sur Afficher l’accès effectif.

Vous aurez ainsi la liste des droits réels qu’a une personne particulière sur un dossier public. Vous pourrez comme cela sélectionner au mieux un emplacement où le plus grand nombre ont les droits suffisants pour se faire piéger.

b. Utilisateurs et groupes

Dans la configuration locale, vous avez peut-être trouvé un nom d’utilisateur du domaine qui est dans le groupe administrateurs sur votre PC ou peut-être avez-vous déjà un utilisateur particulier pour cible. Pour obtenir plus d’informations sur lui, comme l’appartenance aux groupes de sécurité...

Contre-mesures

Pour empêcher un utilisateur de rechercher des informations, vous pouvez bloquer les applications citées dans le chapitre, comme CMD, PowerShell, GPresult, Regedit, MMC, ADexplorer... à l’aide des stratégies de groupe et/ou des restrictions logicielles. Vous pouvez également bloquer l’utilisation de certains composants du Panneau de configuration afin par exemple d’empêcher l’utilisateur de voir la configuration du pare-feu Windows ; ceci se réalise également avec des stratégies de groupe.

Les contre-mesures sont expliquées en détail dans le chapitre Les contre-mesures techniques, et les processus à mettre en place sont expliqués dans le chapitre La gouvernance des systèmes d’information.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations