L'ampleur du phénomène

Introduction

La cybercriminalité est un phénomène mondial, qui touche tous les pays et potentiellement tous les utilisateurs d’Internet, plus exactement tous les appareils connectés à un réseau ou accessibles par des tierces personnes.

Le mot « criminalité » est important. La cybercriminalité consiste à commettre des infractions, c’est-à-dire des actes interdits par la loi et punis d’une peine pouvant aller jusqu’à la prison comme dans le cas des délits et des crimes. Et cette « cyber » criminalité ne date pas du XXIe siècle : dès les années 1960, on assiste déjà à des piratages de lignes téléphoniques, ce qui peut être considéré comme les origines de la cybercriminalité.

À partir de la fin des années 1980 puis les années 1990, avec le développement des messageries, nous arrivent les premiers messages crapuleux dont nous nous souvenons tous : des pseudos dignitaires fortunés coincés bien souvent en Afrique, qui proposaient de partager leurs millions moyennant la fourniture de codes bancaires pour les transferts de fonds… Si aujourd’hui on trouve cela drôle, combien à l’époque se sont fait piéger ?

Fin des années 1990...

Compromission des données

Dans une étude publiée par Splunk et Enterprise Strategy Group (État de la cybersécurité en 2022, 1227 responsables de sécurité interrogés dans quinze secteurs d’activités), on découvre que 49 % des entreprises interrogées déclarent avoir relevé une compromission de leurs données, chiffre en hausse de dix points par rapport à l’année précédente.

Une compromission de données est un événement dans lequel des données confidentielles, sensibles ou protégées sont divulguées ou deviennent accessibles à des personnes non autorisées.

Les conséquences d’une compromission de données sont multiples et peuvent inclure la violation de la vie privée des personnes, la perte financière, la divulgation de secrets industriels, la perte de la confiance des clients, etc.

Provenance des cyberattaques

Les compromissions de données sont le résultat de cyberattaques.

D’où viennent-elles ?

Toujours dans le même rapport, on apprend que 39 % des attaques sont internes, chiffre lui aussi significativement en hausse par rapport à 2021 (27 %).

Ce chiffre donne un coup de projecteur intéressant sur la provenance des cyberattaques. Il faudrait bien sûr l’analyser plus en détail en fonction des entreprises et leurs systèmes d’information.

La vigilance (sans tomber dans la paranoïa) doit donc s’exercer tant pour ce qui concerne ce qui peut venir de l’extérieur et à mesure quasi égale, pour ce qui se passe en interne, de manière volontaire et/ou involontaire.

Qui est concerné ?

Nous sommes tous concernés par les cyberattaques : particuliers, professionnels, entreprises, associations, événements locaux ou planétaires, peu importe la forme des cyberattaques.

Pour illustrer cela, prenons l’exemple des Jeux Olympiques.

Le prestataire de cybersécurité Stormshield indique que le nombre de cyberattaques qui ont frappé les Jeux de Tokyo en 2021 s’élève à 4 milliards, pratiquement dix fois plus que les Jeux Olympiques de Londres en 2016 (500 millions).

Au vu de ces chiffres, chacun imagine le soin que les organisateurs des Jeux de Paris prendront dans ce domaine sensible et la part de budget qui devrait lui être allouée. En effet, l’impact d’une cyberattaque réussie sur les Jeux de Paris aurait un impact désastreux non seulement sur leur déroulement mais aussi sur l’image internationale de la France, pays qui se veut à la pointe - a minima européenne - des sujets cyber.

Selon Libération, les évaluations revues à la hausse début 2023 du budget des Jeux font désormais état d’un budget sécurité de 320 millions d’euros (contre 195 à l’origine) et surtout, un budget cybersécurité de 10 à 15 millions d’euros.

Le chiffre pris comme tel peut paraître...

La cybercriminalité progresse à un rythme plus que soutenu

La cybercriminalité progresse continuellement et à un rythme effréné de croissance à deux chiffres. Les estimations que nous étudierons ici sont largement sous-estimées, ce qui ne fait que renforcer le propos. Pourquoi ? Les entreprises communiquent encore peu en 2022 sur les cyberattaques qu’elles ont subies, bien qu’elles le fassent de plus en plus. Par conséquent et comme souvent, on ne peut parler que de la partie émergée de l’iceberg, celle qui est publique et/ou reprise dans les études publiées.

C’est ainsi que TBS Education nous indique que chaque année, le rythme de progression des cyberattaques est de 22 %.

Check Point Research avance des données cohérentes avec ce chiffre, du moins pour notre environnement géographique direct : la progression européenne des cyberattaques est en 2022 de 26 % avec une France qui fait figure de bon élève avec « seulement » 19 % de progression.

Quand on fait l’exercice de transformer les pourcentages en nombres réels d’attaques, cela donne 826 attaques hebdomadaires dont les entreprises françaises sont victimes. Chiffre qui reste largement en deçà de la moyenne mondiale qui est actuellement à 1168 attaques...

Le budget de la cybersécurité

Quel budget faut-il consacrer à sa cybersécurité ? Question qui ne s’approche que par les déclarations des professionnels des Systèmes d’Information.

D’évidence, moins le budget global est élevé, plus la part cybersécurité du budget sera élevée (du fait du coût d’accès aux solutions de protection).

On peut estimer que 8 à 10 % du budget IT/Digital est une bonne mesure et permet si ce n’est de repousser infailliblement toutes les menaces, du moins de pouvoir travailler dans des conditions de sécurité optimales.

Le baromètre CESIN 2023 (vague 8) tend à confirmer cette tendance et montre que si un grand nombre d’entreprises sont encore loin ce ces allocations budgétaires, on s’en rapproche de plus en plus : 40 % des entreprises interrogées ont un budget sécurité inférieur à 5 % et 38 %, un budget compris en 5 et 10 % (en hausse vs les précédentes vagues). Enfin, 7 % des entreprises interrogées ont un budget sécurité supérieur à 10 %.

Pour le cabinet Wavestone dans son Cyber Benchmark 2022, la moyenne du budget IT dédié à la sécurité est de 6,1 %. Les industriels et les services...

Comment les cyberattaques surviennent-elles ?

Autrement dit, quel est le principal vecteur d’une cyberattaque ? Le chiffre a de quoi nous faire réfléchir à nos comportements car il est sans appel : 90 à 95 % des brèches de sécurité ont pour origine une erreur humaine (sources multiples).

En quoi consistent-elles ? Dans la grande majorité des cas, il s’agit d’erreurs involontaires. Le fait par exemple dans un message de provenance inconnue ou trompeuse, de cliquer sur un lien corrompu qui aura pour conséquence d’activer un logiciel malveillant (ver, virus...) dans votre ordinateur, et qui se déclenchera à une échéance imprévisible.

C’est aussi le fait de naviguer sur des sites internet douteux comme il en existe de nombreux notamment en matière de placements financiers. À ce titre, l’ACPR (l’Autorité de Contrôle Prudentiel et de Résolution) et l’AMF (l’Autorité des Marchés Financiers avec en particulier le site Protect Epargne) publient une liste noire des sites internet, qui est régulièrement mise à jour. Des sites facilement identifiables vous permettent également de vérifier si le site internet dont vous doutez est bien licite.

Autre exemple où l’erreur humaine est à l’origine :...

À l’origine des cyberattaques, souvent de simples e-mails

Dans 94 % des cas, selon l’Email Security Threat Report 2020 (Darktrace), ce sont de simples e-mails qui déclenchent les cyberattaques. Comme quoi la sophistication n’est pas nécessairement la clef de la réussite d’une cyberattaque, mais très fréquemment la masse de messages que l’on peut émettre (la loi des grands nombres). Récupérer des lots d’adresses e-mail, ciblées ou non, piratées un peu partout et revendues sur le darknet, permet de ratisser large comme le veut l’expression populaire. Ratisser large pour soit tenter de passer sous les radars, soit réaliser de petits profits unitaires et maximiser les chances de succès par rapport au nombre de personnes tombées dans le panneau. On se dit (à tort) que payer une petite rançon (quelques dizaines d’euros) vaut mieux que de risquer de perdre toutes ses données. Une rançon, dix, cent, des milliers... Pendant ce temps, les malfaiteurs bien au chaud comptabilisent leurs gigantesques profits et sans doute préparent leur prochain coup.

Des violations de sécurité nouvelles, issues du télétravail

Selon l’étude américaine Covid-19’s impact on business security (Malwarebytes, 200 répondants), 20 % des entreprises déclarent avoir subi une brèche de sécurité de la faute de travailleurs distants.

De la faute des travailleurs distants... De la faute des moyens mis en place et utilisés devrait-on dire.

Pour s’en convaincre, il faut remonter à la récente crise de la Covid : soudainement, les organisations ont dû mettre en place des moyens de fonctionner à la hauteur des enjeux de confinement. L’entreprise telle qu’on l’avait connue auparavant avec ses locaux et ses systèmes d’information volait en éclat avec une myriade d’utilisateurs disséminés un peu partout.

À l’occasion de cette crise, l’enquête a également révélé que 65 % des entreprises n’ont pas déployé de solutions antivirus plus robustes que précédemment. 45 % n’ont pas effectué les analyses de sécurité et de confidentialité des outils logiciels jugés nécessaires dans la transition vers le télétravail. 44 % n’ont pas fourni de formation à la cybersécurité axée sur les menaces...

Combien de cyberattaques signalées vs commises ?

Parler de cybersécurité, c’est parler de ce qui se voit et donc de ce qui est déclaré. Et ici, la théorie de l’iceberg n’a jamais aussi bien porté son nom : pour une attaque signalée, on estime que 267 ont pu se produire (source TBS Education). Même les écarts les plus farfelus entre le nombre de manifestants comptabilisés par la police et par les syndicats sont battus à plate couture ! Alors qu’est-ce qui explique cette différence ?

On peut se dire en premier lieu que toutes les attaques ne nécessitent pas un signalement car elles n’aboutissent pas toutes eu égard aux efforts de protection réalisés et/ou à la faiblesse de l’assaut.

Il y a aussi celles (réussies) pour lesquelles les moyens déployés par la victime, ses équipes et leurs prestataires ont permis de régler les problèmes rencontrés sans que les pertes subies soient suffisantes pour en faire un signalement.

Il y a les attaques de plus grande portée, avec intrusion dans les systèmes d’information et compromission et/ou vol de données. Il y a aussi les attaques sans intrusion au sein des systèmes d’information, mais qui provoquent des manques à gagner pour leurs victimes (ce que l’on...

Combien de temps faut-il pour découvrir une cyberattaque ?

Pour combattre une cyberattaque, encore faut-il l’avoir repérée. Et si possible, l’avoir repérée avant qu’elle ne s’attaque au système d’information. Ce qui nous intéresse ici, c’est le temps écoulé entre l’intrusion et le déclenchement de l’attaque.

En effet, selon la stratégie et les modalités d’action choisies par les criminels, les attaques peuvent ne pas être immédiates et se réveiller plusieurs jours, semaines, mois après l’infection du système d’information, en fonction de l’objectif visé. De sorte que les gestionnaires des systèmes d’information, malgré toute leur vigilance, peuvent mettre un peu de temps à découvrir l’intrus et s’il n’est pas trop tard, à le déloger sans qu’il ait pu provoquer des dégâts.

Ce domaine de la cybersécurité (la détection de cyberattaques) est l’un de ceux qui progressent le plus vite notamment ces dernières années. En 2017, on estime qu’il fallait en moyenne 175 jours en Europe pour découvrir une cyberattaque (source Silicon). La moyenne mondiale à l’époque était de 101 jours.

L’étude M-Trends 2022...

Combien de temps faut-il pour se remettre d’une cybercrise ?

Toutes les cyberattaques ne sont pas aussi violentes les unes que les autres.

Toutes ne sont pas repérées au même moment.

Toutes n’ont pas la même portée.

C’est pourquoi il est difficile dans cette matière de donner des chiffres précis. On estime néanmoins qu’il faut entre deux et sept semaines pour se remettre d’une cyberattaque et reprendre le cours normal des affaires.

Maersk, le logisticien et transporteur maritime qui a vécu une crise majeure en 2017, détient sans doute un record de rapidité en la matière puisqu’ils ont réinstallés 4000 serveurs et 45 000 PC en seulement dix jours (et dix nuits blanches !).

St Gobain a été victime la même année de l’attaque NotPetya. La crise a été gérée en quatre jours et il en a fallu dix pour retrouver un niveau d’activité identique à avant la crise, selon Claude Imauven, directeur opérationnel du groupe.

Une chose intéressante à analyser est aussi la vitesse avec laquelle se propagent les attaques de grande envergure. Les observations montrent que lorsque l’attaque est lancée, il faut généralement moins d’une heure pour contaminer la quasi-totalité du système visé....

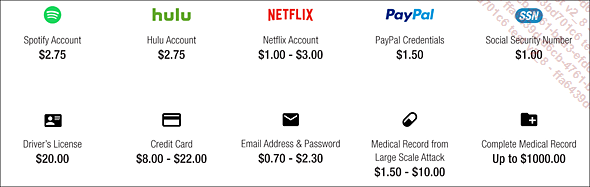

Combien valent les données sur le darknet ?

C’est assez évident : toutes les données n’ont pas la même valeur en fonction de leur intérêt pour les malfaiteurs.

Keeper qui intervient dans la sécurité informatique donne les valeurs suivantes pour un « dossier » piraté :

Source Keeper

Le fonctionnement de ce marché est simple : je suis un groupe de pirates informatiques et vous êtes un organisme financier.

J’ai réussi à pénétrer votre système d’information dans lequel je vous ai volé des données clients, entre autres les coordonnées de leurs cartes de crédit.

Je vous en informe et vous demande de me payer une rançon en cryptomonnaie, en contrepartie de laquelle je ne publierai pas les données volées sur les réseaux.

Pour vous convaincre, je vous mets à disposition une partie des données volées.

Et là, de deux choses l’une :

1. vous me payez la rançon avec l’espoir de revoir vos données, surtout qu’elles ne soient pas rendues publiques.

2. Vous ne payez pas la rançon et par conséquent, je mets ma menace à exécution en proposant à la vente vos données sur le darkweb.

Dans les deux cas, le pirate est gagnant, tout en sachant que le paiement...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations