Internet des objets ou Internet of Things

Introduction

Ce chapitre s’adresse aux petites entreprises qui développent ou exploitent les modules ou matériels entrant dans une utilisation de l’Internet des objets. Cette technologie devient de plus en plus présente dans le paysage du système d’information des entreprises.

Il s’agit d’une présentation de l’état de l’art de ce domaine à la date de l’édition de l’ouvrage.

Présentation de la technologie

1. Définition

L’Internet des objets se définit comme un ensemble d’éléments physiques et virtuels (typiques et atypiques) interconnectés qui communiquent dans une infrastructure de réseau, le plus souvent sans fil et reliés à une architecture de Cloud Computing via Internet.

Ces dispositifs permettant la capture et le transfert de données sont souvent pourvus d’une d’alimentation autonome, d’intelligence. Ces fonctionnalités leur permettent de gérer, d’analyser et de traiter des informations, de générer des actions sans aucune intervention humaine, à l’exception de leur configuration, de leur surveillance et du réseau qui les relie.

L’intelligence intégrée fait en sorte que ces dispositifs puissent réaliser des opérations plus rapides, cohérentes et fiables qu’un être humain ne pourrait le faire. Ils peuvent intervenir dans des situations où certaines manipulations pourraient présenter un danger pour l’homme.

L’industrie a déjà commencé à mettre en place des infrastructures de ce type avec l’introduction de systèmes de surveillance, de contrôle et d’acquisition de données (SCADA - Supervisory Control And Data Acquisition), tels les terminaux à distance et les contrôleurs logiques programmables. Cette technologie existe déjà dans des domaines tels la santé, les transports, le domaine privé...

Dans le cadre professionnel, elle consiste en l’utilisation de modules en réseau...

Les domaines concernés par la sécurité

1. Les challenges et défis

a. Les objectifs de la cybersécurité

Pour sécuriser cet environnement, tous les composants doivent être conformes aux objectifs de sécurité suivants :

-

Confidentialité : garantir les données privées, de sorte que seuls les utilisateurs autorisés puissent y accéder. Dans cette optique, le chiffrement est la technique largement utilisée.

-

Intégrité : leur conformité doit être préservée.

-

Disponibilité : capacité d’un système à s’assurer que ses services sont accessibles.

-

Non-répudiation.

-

Audibilité : garantie de la capacité d’un système IoT à effectuer un suivi ferme de ses actions.

-

Fiabilité : capacité d’un système à prouver son identité et à confirmer la confiance dans un tiers.

b. Les challenges

L’Internet des objets et son intégration dans un système d’information présentent de nouveaux défis plus complexes en termes de protection des transferts, ce qui implique le chiffrement (données et communications), la gestion d’identité et le contrôle d’accès.

Un des plus importants concerne la mise en place de mécanismes de sécurité dans ces dispositifs et l’acceptation des utilisateurs pour cette intégration. Il est essentiel de considérer l’aspect sécurité comme une globalité et non sous une forme individuelle de modules isolés et spécifiques. En effet, chaque module ossède ses propres particularités techniques.

De fait, la mise en œuvre en entreprise de ces technologies implique de tenir compte des nouveaux risques liés à la sécurité et les impacts qui peuvent en découler.

De plus, certaines problématiques vont apparaître dans les domaines suivants :

-

Techniques : l’implémentation des objets et des interfaces en réseau va permettre l’échange de données avec le système d’information déjà présent dans l’entreprise.

-

Humains : les modules connectés auront...

Prise en compte des nouvelles menaces et des nouveaux risques

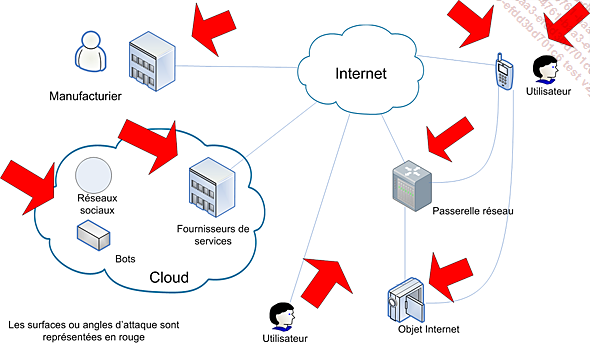

Angles d’attaques dans le cas de l’Internet des objets

1. Menaces générales liées aux appareils IoT

Les nouveaux risques des technologies liées à l’Internet des objets sont dus à l’utilisation de protocoles de communication de différents réseaux, dont ceux sans fil. Elles sont donc vulnérables aux écoutes, aux divulgations d’informations, à la capture malveillante, à l’altération des données.

Comme les objets Internet sont censés être connectés d’une façon ou d’une autre à Internet ou au Cloud Computing, les menaces classiques et déjà décrites dans les chapitres précédents sont toujours d’actualité.

Chaque composant de cet environnement constitue un lien dans une chaîne complexe. Il doit être conforme aux principes de base de la cybersécurité. Pour rappel, ils sont constitués de la confidentialité, de l’intégrité, de la disponibilité des données.

Types ou surfaces d’offensives

Atteinte physique. Dans certains environnements, les objets peuvent être directement accessibles. Un attaquant peut alors récupérer des données chiffrées ou altérer le système d’exploitation.

Par canal auxiliaire. Il s’agit d‘une action malveillante contre les techniques de chiffrement. Elle peut affecter la sécurité et la fiabilité des modules. Dans ce type d’attaque, les dispositifs effectuent leurs opérations normalement tout en divulguant des informations critiques.

Par collisions. Elle peut être lancé sur la couche de liaison. Elles consistent à perturber le canal de communication, ce qui entraîne la retransmission de trames et la consommation de ressources énergétiques supplémentaires.

Par Cheval de Troie. Il constitue l’un des principaux problèmes de cybersécurité de ces appareils. Dans ce cas, les logiciels intégrés sont modifiés malicieusement afin d’exploiter leurs fonctionnalités.

Par déni de service (DoS). Le nœud fonctionnant le plus souvent avec une batterie interne peut recevoir...

Évaluation des risques

L’objectif de cette évaluation consiste à déterminer lesquels le système global peut accepter, en se basant sur l’étude de la sévérité de chacun d’eux.

Tout d’abord, l’analyse des vulnérabilités va permettre de connaître les failles de sécurité dans les fonctionnalités et la façon dont la technologie peut être compromise.

Globalement, cette évaluation doit prendre en compte les domaines et les lieux dans lesquels les modules sont implémentés, leur accessibilité, tout en considérant la disponibilité des matériels, du réseau et des applications, l’environnement.

D’autre part, il sera nécessaire de vérifier la conformité avec les principes de base de la cybersécurité, à savoir l’intégrité des données, l’identité, la confidentialité et la non-répudiation.

Au final, cet examen permettra d’établir la liste des risques possibles qui peuvent être alors catégorisés. Les impacts ou dommages associés, financiers et physiques, pourront faire l’objet d’une étude plus approfondie.

Naturellement, dans le cadre de cette démarche, l’analyse de l’infrastructure complète doit comprendre...

Propositions de solutions de sécurité

1. Domaines de réduction des risques

1. Protéger la sécurité des appareils :

-

Gestion des actifs : maintenir un inventaire actuel et précis de tous les appareils IoT et de leurs caractéristiques tout au long de leur cycle de vie. Ces informations seront utilisées à des fins de protection liés à la confidentialité.

-

Gestion des vulnérabilités : identifier et éliminer les vulnérabilités connues dans les logiciels et micrologiciels en les mettant à jour afin de réduire la probabilité de survenance de défauts, la facilité d’exploitation et de compromission de ces matériels.

-

Gestion des accès : empêchez l’accès physique et logique non autorisé, en particulier l’utilisation et l’administration des matériels par des personnes non autorisées, des processus ou d’autres systèmes informatiques.

-

Détection des incidents de sécurité: cela consiste à surveiller et à analyser l’activité des appareils pour détecter les signes d’incidents impliquant la sécurité.

-

Protéger la sécurité des données : cela implique d’entraver leur accès et leur falsification au repos ou en transit, afin d’éviter d’exposer celles qui sont sensibles ou de permettre la manipulation ou l’interruption des opérations réalisées par ces matériels.

2. Bonnes pratiques

La priorité consiste en la protection des informations personnelles stockées ou en transfert dans les réseaux concernés par l’Internet des objets.

La mise en place de telles solutions doit respecter a minima les principes suivants :

-

Authentification : mise en œuvre des moyens de vérification de l’identité des utilisateurs et des dispositifs.

-

Autorisation : mise en place de contrôles d’accès sur l’architecture et les services.

-

Gestion d’identité : contrôle de l’identité de l’utilisateur sans que soient dévoilées ou affichées toutes les informations le concernant.

-

Gestion des clés de chiffrement :...

La gestion du cycle de vie des appareils IoT

Gestion de la fin de vie

La durée de vie de ce matériel peut être unique à chaque déploiement. Sa fin sera très probablement le résultat d’un certain nombre de facteurs qui correspondent à :

-

Fin de commercialisation ou d’assistance du fabricant (par exemple l’arrêt des mises à jour et des correctifs).

-

Changement de solution, y compris l’intégration de nouveaux appareils et la mise hors service d’anciens dispositifs.

-

Changement de propriété, en cas de transfert de la propriété des systèmes IoT.

-

Gestion des autorisations et leur révocation.

-

Effacement des données : suppression permanente de tous les paramètres, informations de compte d’utilisateur, la réinitialisation d’usine, etc.

Compléments

La norme ISA/IEC 62443

Cette norme qui concerne les systèmes d’automatisation et de contrôle industriels (IACS) pourra être consultée.

https://www.isa.org/standards-and-publications/isa-standards/isa-iec-62443-series-of-standards

Formation et sensibilisation

L’avenir de l’Internet des objets est basé sur des innovations et des améliorations importantes qui vont voir le jour dans les mois et années à venir.

Aussi, les concepteurs d’infrastructures d’Internet des objets doivent obligatoirement s’informer sur les nouvelles normes en vigueur et les groupes de travail relatifs à la sécurisation des systèmes industriels utilisant Internet : http://iiconsortium.org

Les utilisateurs devront également être sensibilisés et formés à ces nouvelles technologies et aux risques qui leur sont associés.

Conclusion

La mise en place ou l’utilisation d’une architecture IoT demande de réfléchir aux nouveaux risques et de tenir compte des évolutions que ce soit du point de vue matériels, logiciels et réseaux. Une veille technologique devient alors obligatoire pour les personnes impliquées dans la conception, la mise en place et la gestion d’une telle architecture.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations