Les cyberattaques

Principe du DICT

En informatique, la sécurité repose habituellement sur quatre principes fondamentaux. Chaque élément du programme ou de l’architecture d’un système d’information doit être conçu pour mettre en œuvre un ou plusieurs de ces principes.

On peut retrouver ces principes sous forme de triade en anglais : la CIA, pour Confidentiality, Integrity, Availability.

En français, on pourra retrouver cet acronyme sous le nom de DICT, pour Disponibilité, Intégrité, Confidentialité et Traçabilité.

On peut définir ces principes de la façon suivante :

-

Disponibilité : l’information est disponible, au moment où l’on en a besoin.

-

Intégrité : l’information est conforme à ce qu’elle doit être, précise et complète.

-

Confidentialité : l’information n’est accessible qu’aux personnes autorisées et habilitées.

-

Traçabilité : il est possible de suivre l’évolution de l’information, son parcours, ses accès, ses modifications.

Il n’est pas rare de retrouver à la suite de ces quatre principes, le principe de non-répudiation. L’idée est qu’une personne, émettrice d’une information, ne peut nier son identité...

Les logiciels malveillants (malwares)

Avec le nombre d’équipements personnels grandissant et des débits internet de plus en plus grands, l’informatique est devenue un outil puissant pour améliorer les échanges, augmenter la productivité et développer l’innovation.

Cependant, le manque de sensibilisation à la sécurité auprès des différents utilisateurs, ainsi qu’autour des solutions de cybersécurité qui existent, fait qu’un système peut devenir une cible privilégiée pour un pirate informatique.

En effet, Internet est un moyen très largement utilisé pour propager des virus informatiques ainsi que de nombreux types de logiciels malveillants, appelés malwares.

La puissance de ces malwares réside dans le fait qu’ils peuvent infiltrer, manipuler et potentiellement endommager des données, des ordinateurs, mais également des réseaux entiers, sans qu’aucun utilisateur ne s’en aperçoive en amont.

Cela n’a échappé à personne : les attaques par le biais de logiciels malveillants sont de plus en plus fréquentes et sophistiquées. Cela constitue souvent pour les entreprises, mais également pour les administrations, une menace réelle et sérieuse puisqu’en cas de réussite, une attaque peut...

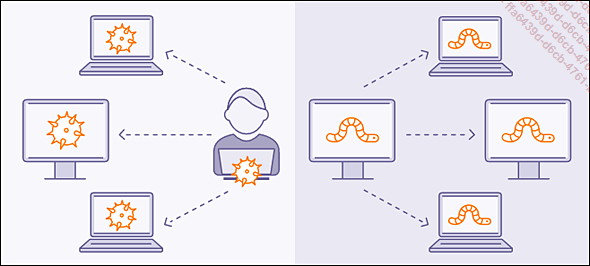

Les virus

À l’inverse d’un malware, qui est un terme générique pour désigner tout type de logiciel malveillant, quel que soit son mode de fonctionnement, son intention ou son mode de distribution, un virus a quant à lui la particularité de se répliquer en insérant son code dans d’autres programmes.

Un virus est donc un programme informatique qui peut se propager sur les ordinateurs et les réseaux en faisant des copies de lui-même, et bien souvent, à l’insu de l’utilisateur ou utilisatrice de l’outil informatique.

À l’origine des virus, une volonté d’un éditeur de protéger des données contenues sur une disquette : lorsque celle-ci était copiée, un copyright était répliqué. Évidemment, les techniques utilisées par les virus ont évolué, en même temps que les technologies.

Afin d’infecter un système, un virus doit tout d’abord être exécuté. Ainsi, en pratique, le virus va bien souvent être joint à un e-mail, ou proposé au téléchargement via un site internet. L’utilisateur ou utilisatrice qui exécute le fichier ne s’aperçoit pas toujours qu’il contient un virus : le virus peut se cacher dans le code d’un programme ou d’un...

Les logiciels espions (spywares)

Les logiciels espions font partie des logiciels malveillants.

Tout comme d’autres malwares, le spyware peut modifier certains paramètres d’un ordinateur, mais son but premier est de collecter des informations personnelles. Cela peut être fait dans un but commercial et marketing, ou être utilisé à des fins d’escroquerie.

Un logiciel espion peut être intégré au sein d’une autre application, ayant une fonction propre. Le spyware collectera et transmettra des informations par son intermédiaire. À l’inverse, le spyware peut être autonome et indépendant.

Ainsi, les logiciels espions s’installent sans forcément montrer leur présence à l’utilisateur. Ces derniers sont régulièrement véhiculés par le biais de logiciels lambda et s’installent en même temps. Le spyware va fonctionner comme un agent secret, qui va rapporter à l’attaquant toutes les activités effectuées sur l’ordinateur.

Pour s’assurer de son installation, le spyware ne va pas hésiter à promettre monts et merveilles, par exemple en proposant d’accélérer la navigation sur Internet. Parfois, ce type de malware peut même s’installer avec la permission de l’utilisateur, qui n’aurait pas entièrement lu les conditions...

Les chevaux de Troie (trojan)

Pour rappel, dans la mythologie grecque, le cheval de Troie est un grand cheval de bois inventé au temps de la guerre du même nom.

Pendant la guerre de Troie, les Grecs se sont battus contre la ville de Troie. Les Grecs, ne pouvant pas entrer dans la ville ni gagner la guerre, ont pensé à un moyen de tromper les Troyens : ils construisirent un grand cheval de bois à partir d’un navire et l’ont laissé devant les portes de la ville comme cadeau pour les Troyens. Les Troyens ont pris le cheval et l’ont placé à l’intérieur de leur ville. Cependant, les Grecs se cachaient à l’intérieur du cheval. Ainsi, au moment opportun, ces derniers sont sortis et ont ouvert les portes de la ville pour laisser les autres Grecs, qui se tenaient à proximité, entrer dans Troie.

Les chevaux de Troie informatiques fonctionnent de la même manière : comme dans le cas d’un virus, l’utilisateur croit installer un programme qu’il connaît et qu’il pense légitime. Néanmoins, le cheval de Troie va se camoufler pour donner l’impression d’appartenir au système, de sorte que les utilisateurs et les administrateurs poursuivent normalement leurs activités, sans se rendre compte de la présence de ce logiciel malveillant. Pour se camoufler, le cheval de Troie pourra...

L’hameçonnage (phishing)

L’hameçonnage (phishing en anglais) est une technique très largement utilisée pour soustraire des informations confidentielles à une personne, telles que son nom d’utilisateur, son mot de passe, mais également des informations plus personnelles, comme son numéro de carte de crédit.

Les premières attaques d’hameçonnage sont apparues au milieu des années 1990. Des cybercriminels ont utilisé le service America Online (AOL) pour diffuser les premières attaques de phishing, dérobant ainsi des mots de passe et des informations sur les cartes de crédit.

À l’inverse d’un spyware, les malfaiteurs utilisent des pratiques d’ingénierie sociale pour récupérer ces informations. Bien souvent, un attaquant envoie un faux message dans l’espoir de duper son destinataire, qui deviendra sa victime. Celle-ci sera incitée à divulguer des informations personnelles.

Pour ce faire, les e-mails d’hameçonnage ressemblent à des courriers provenant de sources fiables. Le message contenu induit la victime en erreur pour qu’elle clique sur un lien ou pour qu’elle télécharge une pièce jointe. L’e-mail de phishing peut aussi se contenter d’indiquer un souci ou une erreur dans la prise en compte d’une commande, d’un...

Les rançongiciels (ransomware)

Un rançongiciel est un type de programme malveillant qui infecte, et qui verrouille un certain nombre de fichiers, voire un système entier.

Les ransomwares sont en effet le plus souvent distribués par le biais de pièces jointes au sein d’un e-mail malveillant.

En pratique, les attaquants font en sorte que le ransomware chiffre tous les fichiers du disque dur, pour ensuite demander le paiement d’une rançon. Ce paiement est censé permettre l’accès à une clé de chiffrement qui permet de récupérer l’intégralité de ses données.

Dans le pire des cas, l’attaquant peut menacer de divulguer une partie des données récupérées ou de les mettre en vente.

Le paiement de la rançon ou de l’achat des données se fait de manière anonyme, grâce au dark web. En effet, ce dernier permet un paiement à l’aide d’une cryptomonnaie, telle que le bitcoin. Cette technique permet à l’attaquant de ne pas être détecté par les recherches effectuées par les forces de l’ordre.

Ces dernières années, le nombre d’incidents liés aux ransomwares n’a cessé d’augmenter. Les attaques par ransomware peuvent ainsi avoir de graves répercussions sur les entreprises...

Les vers (worm)

Un ver est également une forme de logiciel malveillant. Les vers sont similaires aux virus, mais ils ne modifient pas les programmes. Les vers se répliquent de plus en plus, notamment à travers le réseau informatique, pour provoquer un ralentissement du système informatique.

L’objectif principal des vers est de consommer un maximum de ressources sur le système. À l’inverse des virus, les vers sont contrôlables à distance, notamment grâce à des vulnérabilités du système.

Par conséquent, leur propagation est très rapide.

Il existe de nombreux exemples de virus-ver, dont certains noms sont familiers. Par exemple, le ver ILOVEYOU, qui date de l’année 2000, est encore très présent dans les mémoires. Ce dernier, alors diffusé sous la forme d’une pièce jointe au sein d’un e-mail, écrasait la totalité des données de l’ordinateur une fois le programme ouvert. Quelques années plus tard, en 2003, le monde découvrait le ver le plus dévastateur de l’histoire : MSBlast. 25 millions de machines ont été infectées par ce ver, ce qui a donné lieu à 3 millions d’appels auprès du service support de Microsoft de l’époque.

Une fois introduits dans le système...

Drive-by Download

Il est relativement difficile de trouver une traduction au terme de Drive-by Download. Il s’agit toujours, dans ce cas précis, d’un logiciel malveillant (malware). La particularité de celui-ci est de s’installer automatiquement suite à la lecture d’un e-mail (HTML) ou à la visite d’un site web piégé pour l’occasion. Quelle que soit la source, dès que le navigateur accède au code de téléchargement, l’attaque est lancée. Il n’y a pas d’avertissement concernant un quelconque téléchargement de logiciel.

L’idée de ce type de logiciel est de se télécharger automatiquement et sans le consentement de l’utilisateur qui navigue sur Internet. L’utilisateur n’a même pas besoin de cliquer sur un lien pour être infecté : l’action est automatique.

En effet, de nouvelles techniques informatiques permettent aux pirates de faire passer ces logiciels malveillants, de manière furtive, au travers des différentes sécurités mises en place. Comme bien souvent, les utilisateurs sont victimes d’une attaque de type Drive-by Download, sans même savoir que cela s’est produit.

Les téléchargements par Drive-by s’appuient également sur des vulnérabilités, généralement...

Cross-Site Request Forgery (CSRF)

Une attaque par CSRF, pour Cross-Site Request Forgery, est en réalité une vulnérabilité de la sécurité sur le Web, qui pousse un navigateur à exécuter une action non désirée. L’attaque repose en grande partie sur la confiance accordée par la victime.

En effet, lorsqu’un utilisateur accède à un site internet, le navigateur inclut très souvent et automatiquement des données et des informations d’identification dans la requête. Cela permet de rendre le processus de connexion plus pratique et plus rapide.

Le navigateur peut inclure des informations d’authentification de base, comme l’adresse IP, le lieu de connexion, le domaine de l’utilisateur… Mais une des technologies utilisées pour permettre cette pratique est le cookie de session de l’utilisateur.

Le risque de ce mécanisme est de permettre à l’attaquant d’usurper l’identité de l’utilisateur. En effet, une fois que l’utilisateur a passé l’étape de l’authentification (vérification de son identité), le site ne peut plus faire la différence entre une demande légitime et une demande illégitime de la part de l’utilisateur.

L’attaquant, via cette attaque CSRF, va donc prendre l’identité...

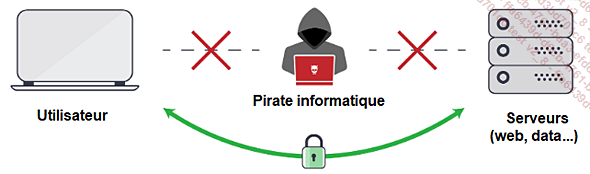

Man-In-The-Middle

Une attaque de type Man-In-The-Middle (MITM) est un type de cyberattaque dans laquelle les communications entre deux parties sont interceptées, souvent pour voler des identifiants de connexion ou des informations personnelles, espionner les victimes, saboter les communications ou corrompre les données.

Les attaques MITM sont des attaques où l’attaquant se place entre la victime, et un hôte légitime auquel la victime essaie de se connecter. Ainsi, soit il écoute passivement la connexion, soit il l’intercepte, y met fin et établit une nouvelle connexion vers la destination.

Principe d’une attaque Man-In-The-Middle

Les attaques Man-In-The-Middle sont l’une des plus anciennes formes de cyberattaques. Depuis le début des années 1980, les responsables en sécurité des systèmes d’information cherchent des moyens d’empêcher ces pirates informatiques d’altérer ou d’écouter les communications.

Les attaques MITM sont ainsi un moyen tactique d’atteindre un objectif : l’objectif peut par exemple être d’espionner des individus, des groupes d’individus, de rediriger des ressources ou tout simplement d’attirer l’attention.

Bien que les attaques Man-In-The-Middle puissent être protégées par le chiffrement, les attaquants qui réussissent...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations