GPO, AD et processus d’application

Introduction

Gérer les stratégies locales de chaque poste de travail d’une organisation demande beaucoup de travail ainsi qu’une gestion décentralisée des informations. Lorsqu’une modification est faite concernant les politiques de stratégie de groupe, il faut effectuer les mises à jour sur chaque poste de travail concerné. Si le workgroup possède un nombre élevé d’ordinateurs, le travail des administrateurs prend tellement de temps pour effectuer des tâches répétitives qu’il en perd pratiquement son intérêt.

Dans le chapitre Stratégie locale et de domaine nous avons vu l’importance et les avantages qu’Active Directory pouvait nous apporter en termes de centralisation des informations dans un annuaire LDAP (Lightweight Directory Access Protocol). Nous avons mis en évidence la charge administrative supplémentaire lorsque l’on déploie des stratégies de groupe dans un Workgroup, ainsi que la phase importante de conception et réflexion indispensable lorsque l’on souhaite mettre en place un annuaire Active Directory, puisque la structure de ses différents objets va faciliter ou non la gestion de notre domaine.

Les GPO de domaine fonctionnent à partir d’un seul serveur contrôleur de domaine (Windows Server 2003, 2008, 2008 R2, 2012, 2012...

La clé est Active Directory

Les stratégies de groupe fonctionnent en corrélation étroite avec Active Directory. C’est dans l’Active Directory que sont liées les GPO pour qu’elles s’appliquent ensuite sur les postes clients.

La structure de l’Active Directory d’une entreprise, et plus particulièrement la structure des unités d’organisation, définit la façon dont il est possible de gérer les GPO.

La constitution de l’architecture Active Directory détermine la logique de création des stratégies de groupe. Il est intéressant de disposer d’un Active Directory scindé et organisé en concordance avec les différents secteurs d’activités de l’entreprise. Dans cette hypothèse, il sera plus facile de générer des stratégies de groupe orientées vers les besoins des utilisateurs et de les lier aux unités d’organisation correspondantes.

Il est recommandé également de maintenir la simplicité dans l’organisation des unités d’organisation. Une structure simple et compréhensible facilite la gestion des stratégies de groupe.

Pour illustrer ce livre sur les stratégies de groupe, nous allons créer un domaine Active Directory ayant comme nom de domaine Formation.lok. Ce domaine aura deux contrôleurs de domaine : DC et SRV1 fonctionnant sous Windows Server 2019 et un poste client nommé Portable01 fonctionnant sous Windows 10 Entreprise.

1. Les contrôleurs de domaine

Pour le processus de création d’un contrôleur de domaine Active Directory, il faut dans un premier temps que le futur contrôleur de domaine ait un nom correct. Dans notre cas, ils portent les noms de DC et SRV1. Ces postes doivent être toujours joignables donc ils doivent avoir une adresse IPv4 fixe. Puis nous devons installer les services de domaine Active Directory afin de promouvoir notre DC en contrôleur de domaine.

Dans Windows Server 2019 et depuis Windows Server 2008 R2, Microsoft a mis l’accent sur son outil PowerShell qui est désormais en version 5.1 et qui est inclus dans le système d’exploitation, mais il existe la version 6.1 qui est à présent open source, disponible sur l’ensemble des plateformes...

Création et cycle de vie d’une stratégie de groupe

1. Localisation des GPO

Avant de vérifier la présence des stratégies de groupe dans la console GPMC, il est important de savoir qu’elles existent au sein des serveurs dès leur création. En effet, les fichiers qui constituent les stratégies de groupe sont stockés à plusieurs endroits des serveurs contrôleurs de domaine.

Certains événements se déroulent dans Active Directory lors de la création d’une stratégie dans la console de gestion des stratégies de groupe :

-

Un identifiant global unique GUID (Globally Unique Identifier) est attribué à la GPO.

-

Un conteneur de stratégie de groupe GPC (Group Policy Container) est créé dans la partition de domaine Active Directory.

-

Un conteneur de modèles d’administration GPT (Group Policy Template) est créé dans le dossier SYSVOL\Policies du contrôleur de domaine émulateur PDC (Primary Domain Controller).

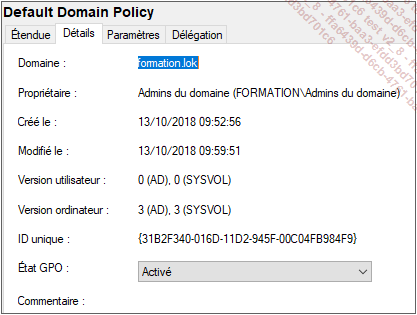

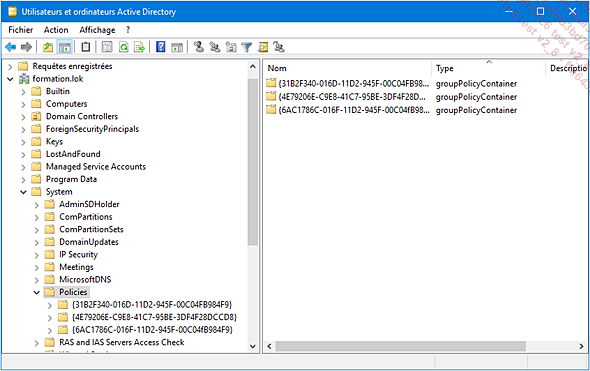

Donc, une stratégie de groupe est identifiable par le GUID obtenu à sa création. Voici un exemple de GUID délivré pour l’une des GPO du domaine.

Par défaut, le GUID de la Default Domain Policy est toujours {31B2F340-016D-11D2-945F-00C04FB984F9} et celui de la Default Domain Controllers Policy {6AC1786C-016F-11D2-945F-00C04FB984F9} .

Le GUID (ou ID unique) garantit l’identité de la GPO dans le domaine et son unicité.

La stratégie de groupe est ensuite scindée en deux parties distinctes, GPC et GPT, qui sont stockées à deux endroits différents du contrôleur de domaine.

La GPC est stockée dans le conteneur System\Policies dans Active Directory. Il est nécessaire d’afficher les fonctionnalités avancées dans la console Utilisateurs et Ordinateurs Active Directory pour accéder au conteneur Policies.

L’illustration ci-dessous permet de voir le contenu du dossier Policies. Vous pouvez remarquer que les GPO sont répertoriées sous le GUID qui leur a été attribué lors de la création avec leur GPC.

Le GPT de chaque GPO est stocké dans le dossier SYSVOL\Policies du contrôleur de domaine principal. Les stratégies sont répertoriées...

Application des stratégies sur les postes de travail

Afin de s’assurer du fonctionnement des GPO sur les postes des utilisateurs finaux, celles-ci doivent être appliquées selon certaines règles établies et respecter une hiérarchie définie.

Dans l’architecture d’un réseau, il existe plusieurs niveaux sur lesquels les stratégies de groupe peuvent s’appliquer.

L’ordre d’application est le suivant : stratégies locales, stratégies au niveau du site, stratégies au niveau du domaine et stratégies au niveau des unités d’organisation.

Dans ce livre, nous nous concentrons sur la gestion des stratégies de groupe dans un domaine Active Directory. Dans ce cas, l’ordre d’application prend effet à partir du site.

1. Niveaux d’application dans Active Directory

Nous pouvons considérer trois niveaux d’application différents dans Active Directory :

1 - Site

2 - Domaine

3 - Unité d’organisation

GPO active au niveau site

Les stratégies liées au niveau des sites Active Directory affectent les utilisateurs en fonction du lieu de connexion.

Les utilisateurs existent ailleurs dans Active Directory mais récupèrent les paramètres GPO à partir de sites et services Active Directory. Afin de reconnaître sur quel site les utilisateurs se connectent, l’application...

Les GPO dans un environnement multiforêt

Windows Server 2003 a fait apparaître la notion de relations d’approbation multiforêts. Il s’agit de regrouper les domaines parents de plusieurs forêts qui ne sont pas reliées entre elles par une relation d’approbation. Une fois ce lien effectué, chaque domaine enfant de chacune des forêts est automatiquement approuvé par le lien d’approbation.

Pour effectuer les liens, les niveaux fonctionnels des domaines doivent être au minimum Windows Server 2003 et le mode d’authentification étendu à la forêt.

Les stratégies de groupe se comportent de façon régulière dans un environnement multiforêt. Dans la console de gestion des stratégies de groupe GPMC, il est possible de voir la totalité de la structure Active Directory. Le principe de délégation de contrôle permet ou empêche les droits d’administration sur certaines entités d’Active Directory. Seuls les administrateurs disposant de "superpouvoirs" peuvent intervenir sur tous les niveaux de l’Active Directory, c’est-à-dire les Administrateurs du domaine et de l’entreprise.

Les domaines approuvés sont visibles et gérables dans une même entité. Les opérations de création, de modification et d’application...

Processus d’application des stratégies

1. Comprendre comment s’appliquent les GPO

Les stratégies de groupe possèdent un cycle de traitement particulier. Un certain nombre d’événements se déroulent depuis la création d’une GPO jusqu’à sa visibilité sur un poste de travail.

Le lieu de stockage des GPO, la partie liée à Active Directory et le chemin utilisé pour venir s’appliquer sur un poste de travail sont des éléments constituant le fonctionnement général des stratégies de groupe.

Lorsqu’une GPO vient d’être créée ou modifiée, elle ne s’applique pas directement sur les postes des conteneurs Active Directory auxquels elle est liée.

Les ordinateurs clients effectuent des requêtes plusieurs fois par jour afin de récupérer les paramètres de GPO qui leur sont destinés pour les traiter et les appliquer et les GPO sont diffusées à des moments spécifiques, selon des critères variables. C’est la phase de rafraichissement des stratégies de groupe qui est de 90 minutes par défaut.

Selon les versions de Windows que vous utilisez dans votre environnement (Windows 2000, XP, Vista, 7, 8.x et 10, Windows Server 2003, 2008, 2008 R2, 2012 R2, 2016 et 2019), les processus d’application et de récupération des GPO diffèrent. Les mécanismes d’application peuvent alors prêter à confusion.

Les règles d’application des GPO respectent une méthodologie stricte et sont définies par des paramètres inscrits par défaut. Il est cependant possible de modifier certains aspects de ces processus. Les temps d’attente entre les cycles d’application des stratégies de groupe peuvent être écourtés, les filtres WMI (Windows Management Instrumentation) peuvent être utilisés pour filtrer les ordinateurs cibles à partir de conditions précises. Les stratégies de groupe peuvent également traverser les forêts des environnements multiforêts. Mais il est important d’analyser les possibilités de modification offertes.

Dans cette partie du chapitre, nous abordons les principes d’application des stratégies...

Application par connexion distante et liens lents

Cette section concerne, par exemple, le cas d’un utilisateur itinérant. Prenons l’exemple d’un commercial qui est amené à se déplacer souvent pour des raisons professionnelles. Il dispose d’un ordinateur portable et d’une connexion VPN (Virtual Private Network) qui lui permet d’accéder au réseau local de l’entreprise à partir de n’importe quelle connexion Internet valide.

Lors de ses déplacements hors du réseau de l’entreprise, il utilise son accès VPN pour se connecter à distance aux serveurs. Il s’authentifie dans Active Directory, peut accéder aux données du réseau et utiliser sa messagerie Exchange, ainsi qu’à des ressources internes de l’entreprise.

Toutes les versions de Windows effectuent une détection de la vitesse des liens réseau et déterminent à partir du résultat si les stratégies de groupe peuvent être téléchargées ou non.

Selon la version de Windows installée, la détection de lien se fait de façon différente ; les protocoles utilisés ne sont pas les mêmes, d’où des résultats différents.

Les sous-parties de cette section présentent les différentes façons de détecter les liens lents et décrivent les scénarios qui peuvent se produire suivant les cas de figure.

1. Détection de liens lents dans Windows

a. Windows 2000 et XP

Les postes Windows 2000 et XP qui utilisent TCP/IP pour se connecter au service RAS (Remote Access Service) sont programmés pour télécharger...

Conclusion

Active Directory et les stratégies de groupe travaillent en étroite collaboration. Ce chapitre a porté son attention sur l’implémentation d’une infrastructure basée sur le déploiement de GPO. La connaissance et prise en compte des procédés de traitements des stratégies depuis les serveurs jusqu’aux postes de travail facilite la mise en place d’une infrastructure accueillante pour les stratégies de groupe.

Comprendre et assimiler l’importance de l’infrastructure Active Directory permet de préparer le déploiement des stratégies de groupe dans les meilleures conditions. L’intégration des processus d’application des stratégies de groupe permet d’étendre la faculté d’identification et de détection des pannes ainsi que des défaillances qui apparaissent en production.

La partie de ce chapitre consacrée à Active Directory prépare et facilite la compréhension du chapitre Les outils de gestion des GPO. En effet, maîtriser les différentes options disponibles dans la console de gestion des stratégies de groupe est un atout fondamental pour s’assurer du fonctionnement des stratégies de groupe. Cependant, après une courte supervision de la console GPMC, nous remarquons rapidement que toute l’interface graphique...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations