Les Security Operations Center

Introduction

Ce chapitre a pour objectif de présenter de façon progressive la thématique de SOC (Security Operations Center) : origine du problème, nécessité de disposer d’outils puissants de cyber-surveillance, explication détaillée du contenu du SOC idéal selon trois dimensions (process - humain - technologie), panorama des solutions du marché, étude de l’opportunité de réaliser un SOC open source, retour sur investissement, spécification d’un SOC métier, présentation de cas d’usage. Enfin, un projet de création de portail présentant un tableau de bord cyber (Cyberboard) sera détaillé en fin de chapitre.

Origine du problème

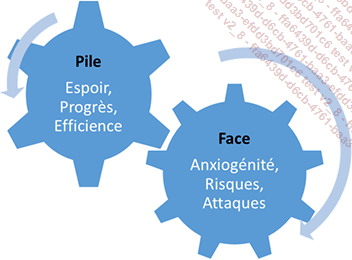

La transition numérique de tous les secteurs d’activité est comme une pièce de monnaie : elle est constituée de deux faces.

-

Côté pile, elle est facilitateur pour simplifier la vie des professionnels, participer à l’amélioration des processus métier et, in fine, rendre efficients les secteurs d’activité.

-

Côté face, elle est anxiogène parce qu’elle génère de nouveaux risques liés à la dépendance aux technologies et outils, à la généralisation du cloud et à l’interconnexion des systèmes d’information.

La double face de la transition numérique

La multiplication du nombre de systèmes connectés, c’est-à-dire disposant d’une adresse IP (privée ou publique) multiplie l’exposition sur les réseaux de communication.

Sur un réseau local (un LAN privé par définition), les objets connectés (PC, switchs, borne Wi-Fi, firewall, autocom IP, serveurs informatiques, scanners médicaux, et tout autre device connecté) sont des sources de "prise au vent" et de potentielle convoitise pour des attaquants externes ou internes.

Sur Internet, le moins sûr de tous les réseaux puisqu’il fait cohabiter le grand public, les professionnels, les cyber-criminels...

Nécessité d’outillage

La multiplicité et la dynamicité des attaques, des menaces, des vulnérabilités et des risques encourus font qu’il est impossible pour un humain ou une organisation d’être en mesure de tout contrôler, de tout superviser et donc de tout prévoir avant que le pire survienne.

Il est donc admis, sans concession, de disposer d’un arsenal d’outillage efficace, professionnel, robuste et bon marché permettant d’apporter une aide la plus automatisée possible en matière de prévention, détection et remédiation.

Contenu du SOC idéal

Le SOC est doté de trois composantes fondamentales :

-

Organisation : avec ses propres politiques de fonctionnement, ses processus, ses procédures et instructions.

-

Équipe : avec son équipe totalement dédiée aux tâches de supervision, de réponse à incidents, d’analyses diverses (post-mortem, faille 0-day*…), de tests d’intrusion, de scan de vulnérabilités, de paramétrage et de maintien en conditions opérationnelles des logiciels qui forment la plateforme technique…

-

Technique : avec ses briques logicielles comme, par exemple, le SIEM (Security Information Event Manager).

L’objectif du SOC est d’agir dans quatre grandes directions : prévention, détection, remédiation et conformité.

* Faille 0-day (vulnérabilité du jour 0) : il s’agit d’une vulnérabilité informatique qui n’a pas encore fait l’objet d’un dispositif de remédiation (antivirus, patch…). Autrement dit, il s’agit du pire scénario puisqu’aucune - a priori - protection n’existe.

1. Composante organisationnelle

Pour bien fonctionner (idéalement dans une organisation normée ISO 27001), il est indispensable d’écrire ce que l’on fait et de faire ce que l’on écrit. Cela passe par la mise en place de documents divers (politiques, processus, procédures, instructions) au sein d’un système de gestion de documents accessible par toute l’équipe constituant le SOC, notamment :

-

Document d’architecture technique (DAT) décrivant la solution technique utilisée ; par exemple, un logiciel de gestion des logs sera défini d’un point de vue technique (schéma d’architecture, adresses IP, liste des VM, puissance des VM, composants fonctionnels, relation avec les autres éléments du SI comme la gestion de ticketing, éléments de rotation des logs, de sauvegarde, d’archivage, règle de firewalling permettant de sécuriser le système de logs, définition des logs enregistrés, liste des personnes ayant accès à la plateforme…). Le DAT est un élément précieux pour...

Panorama des solutions commerciales

De nombreuses solutions commerciales sont proposées par des acteurs de toute catégorie et de toute taille :

-

Orange Cyberdefense (PDIS ANSSI ; PDIS : prestataires de détection d’incidents de sécurité)

Orange Cyberdefense dispose sans conteste de la plus grosse force de frappe en termes de centre de supervision de sécurité en Europe : 10 CyberSOC répartis à travers le monde, 280 experts, 50 milliards d’événements collectés par jour, 2800 investigations par mois (source : https://orangecyberdefense.com/fr/solutions/soc-cybersoc/).

Le SOC d’Orange Cyberdefense s’appuie sur des éléments communs à tout SOC :

-

Un MDR (Managed Detection and Response)

-

Un système de threat hunting (chasse aux menaces)

-

Un système d’orchestration et d’automatisation (SOAR)

L’offre MicroSOC est destinée aux PME/ETI et collectivités.

-

Les hébergeurs de cloud computing

-

Les grandes ESN : Thalès, Atos, Cap Gemini, Sopra-Steria

-

Les pure players, éditeur de logiciel cyber-sécurité : Gatewatcher, iTrust, Tehtris… qui fournissent des solutions clés en main de SOC avec SIEM, SOAR, EDR, UEBA...

Étude d’opportunité d’un SOC full open source

Il est tout à fait possible de bâtir un SOC avec des briques technologiques de grande qualité en version communautaire, c’est-à-dire disponibles gratuitement en téléchargement sur Internet.

Le tableau ci-dessous présente différents produits utiles au SOC :

|

Catégorie |

Produits |

Site |

|

Firewall |

pfSense |

|

|

IPS/IDS |

Suricata, Snort |

|

|

Moteur d’analyse et de classification du trafic réseau |

Zeek |

|

|

SIEM |

Elasticsearch Siemplify |

|

|

Threat Intelligence Source |

MISP |

|

|

EDR |

Wazuh OpenEDR Bluespawn OSSEC The Hive |

|

|

UEBA |

OpenUBA |

|

|

CTI |

OpenCTI |

Attention au temps de prise en main de toute cette panoplie open source ! Le coût d’installation et de maintien en conditions opérationnelles peut rapidement s’avérer inversement proportionnel aux économies réalisées sur les licences. D’autant plus que sans support commercial, il faudra disposer d’une équipe SOC particulièrement...

Spécification d’un SOC métier : le SOC santé

Avec l’arsenal présenté tout au long de ce chapitre, il devient intéressant de fabriquer des SOC métier, c’est-à-dire de concevoir des techniques de protection, d’alerting, de gestion des menaces en lien avec le métier de l’organisation à protéger.

Par exemple, dans le cas d’un centre hospitalier, après avoir effectué une analyse de risques EBIOS en bonne et due forme, il est possible de lister les entités à risques, c’est-à-dire dont le risque médical est avéré en raison d’anomalies numériques :

-

Un collaborateur suspect ou présentant un profil cyber en dessous de la normale établie (c’est possible grâce aux techniques d’UEBA).

-

Un actif comme le dossier patient informatisé ou un serveur d’application qui présente des signes faibles de compromission.

-

Un équipement Wi-Fi totalement fou et incontrôlable (une caméra de vidéo-surveillance par exemple) qui prend le contrôle des matériels d’IRM ou le contrôle des pacemakers des patients hospitalisés (bref, le pire des scénarios qu’on souhaite ne jamais voir se réaliser !).

D’autres cas d’usage doivent être considérés comme entraînant...

Tableau de bord de sécurité (Cyberboard)

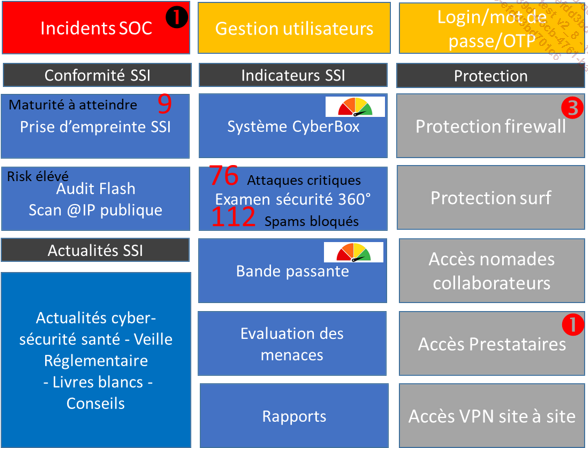

Chaque client se doit de disposer d’un tableau de bord de cyber-sécurité qui est constitué de tuiles et d’éléments provenant des briques technologiques des solutions de protection utilisées.

Dans l’exemple ci-dessous, l’arsenal technologique est constitué des éléments suivants : FortiAnalyzer / Nessus / F-Secure RDR.

Un questionnaire d’audit flash issu de la norme ISO 21827, ainsi qu’une tuile sur les actualités cyber viennent compléter l’ensemble.

Le Cyberboard sera disponible en environnement Web et mobile (iOS/Android) avec un système de notifications/alertes (mail + notifications applications mobiles). Il est important que le client puisse être au courant de problématiques de cyber-sécurité : nombre d’intrusions, nombre de spams bloqués, nombre de virus, botnets, malwares… stoppés, nouvelles règles de firewall, nouvel accès prestataires, bande passante en surchauffe…

Tout signal fort ou faible doit parvenir en push au client. Sur chaque tuile, des pastilles avec des indicateurs visuels (des nombres, des jauges…) permettent de savoir qu’il y a de nouvelles informations.

Exemple de Cyberboard

1. Utilisateurs

-

Login/mot depasse/OTP

Le portail permet une connexion via un login, mot de passe et OTP (ou dispositif équivalent). Il s’agit du compte principal du représentant du client. Les « credentials » sont fournis par l’opérateur cyber lors de la souscription au service.

-

Gestion utilisateurs

Le portail permet la gestion des utilisateurs : ajout/modification/suppression de comptes secondaires, droits d’accès aux tuiles ; exemple : un associé, un préparateur, un personnel administratif dans le médico-social.

Une base centrale USERS hébergée dans l’infrastructure de l’opérateur cyber permet de centraliser tous les utilisateurs des sites clients. Cette base sera utilisée depuis toutes les box clientes pour l’authentification utilisateurs via un protocole de type RADIUS ou LDAP.

2. Incidents SOC

Cette tuile donne accès à la liste des incidents en cours, d’un point de vue central et d’un point de vue local....

Évaluer sa maturité SSI en 12 questions

1. Cinq niveaux de maturité

La norme ISO/IEC 21827 définit cinq niveaux de maturité SSI. Ils représentent la manière dont une organisation exécute, contrôle, maintient et assure un suivi d’un processus :

1. Pratique informelle : pratiques de base mises en œuvre de manière informelle et réactive sur l’initiative de ceux qui estiment en avoir besoin.

2. Pratique répétable et suivie : pratiques de base mises en œuvre de façon planifiée et suivie, avec un support relatif de l’organisme.

3. Processus défini : mise en œuvre d’un processus décrit, adapté à l’organisme, généralisé et bien compris par le management et par les exécutants.

4. Processus contrôlé : le processus est coordonné et contrôlé à l’aide d’indicateurs permettant de corriger les défauts constatés.

5. Processus continuellement optimisé : l’amélioration des processus est dynamique, institutionnalisée et tient compte de l’évolution du contexte.

2. Pourquoi évaluer sa maturité SSI ?

Maîtriser ses coûts SSI

Le niveau de maturité SSI fixe les actions et outils correspondant aux réels enjeux de sécurité. Les dépenses SSI induites correspondront ainsi aux mesures nécessaires et suffisantes.

Adapter ses actions SSI

L’analyse des enjeux de sécurité justifie le niveau des mesures et définit les orientations par domaine SSI. Elle contribue à l’élaboration du plan d’action pour atteindre...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations