Sauvegarde, PCA, PRA

Introduction

Ce chapitre concerne trois aspects fondamentaux de la cyber-résilience : la sauvegarde des données, le plan de continuité d’activité (PCA) et le plan de reprise d’activité (PRA). Indissociables dans la politique de sécurité des systèmes d’information, le triptyque Sauvegarde-PCA-PRA se doit d’être opérationnel, d’être piloté et d’être visible à l’aide d’indicateurs simples, fiables et rassurants tant pour les directions générales que pour les directions métier, les DSI et toutes les autres parties prenantes (fournisseurs, prestataires, clients, investisseurs…).

La sauvegarde

1. La légitime conservation sécurisée des données critiques et sensibles

Les données de cette nature, produites en quantité au sein des entreprises (structures de soins, industrie, PME, collectivités, institutions…) représentent sans conteste de la mémoire persistante : dans le milieu de la santé, il s’agit de prescriptions médicales, résultats d’analyses biologiques, comptes rendus de réunions pluridisciplinaires, bilans thérapeutiques du patient, feuilles de soins électroniques, résultats d’imagerie médicale, dossiers de suivi longitudinal du patient, données produites par les objets connectés… Dans le milieu industriel, il s’agit de brevets, de catalogue de produits, de liste de prix, de chiffre d’affaires, de fichier clients/prospects, de documents de conception d’un service ou d’un produit… Dès lors, la conservation et la protection de cette mémoire apparaissent fondamentales aux yeux des patients, des soignants et des pouvoirs publics, et de toutes autres parties prenantes. Il appartient ainsi aux responsables de traitement de recourir à des dispositifs de protection à l’état de l’art, comme la sauvegarde et l’archivage, dans le respect de la politique de sécurisation des systèmes d’information (PSSI) en vigueur.

2. La sauvegarde (back-up) : comment restaurer les données endommagées ?

Parce que le risque Zéro n’existe pas, que les sinistres comme l’incendie, le dégât des eaux, le vandalisme ou le vol sont possibles, que les arrêts de production coûtent cher et que les utilisateurs ne tolèrent désormais plus l’indisponibilité des services numériques (qu’ils soient métier, bureautique, messagerie, téléphonie ou internet), la mise en place d’une politique de sauvegardes contrôlée et adaptée aux risques identifiés est devenue une obligation. L’état de l’art préconise d’ailleurs une sauvegarde 3-2-1, c’est-à-dire la réalisation de 3 copies minimum pour une même donnée sur 2 supports différents avec 1 sauvegarde hors site....

PCA/PRA

1. Le besoin vital de la disponibilité numérique

Anticiper les risques potentiels permet sans conteste de piloter la sécurité des systèmes d’information (SI) : liste des événements redoutés (impossibilité d’accéder à une information médicale lors d’une opération chirurgicale, arrêt complet de l’activité des stations essence en cas de confinement généralisé lié à une pandémie mondiale…), liste des scénarios de menaces (attaques par ransomware, vol de données par un collaborateur, falsification du moteur d’intelligence artificielle permettant de piloter la stratégie de construction de plateforme pétrolière, maintenance d’un onduleur avec des conséquences en termes de risque d’incendie…), cartographie des risques, définition des mesures de sécurité, etc. Autant de sujets structurants à étudier bien en amont avant de se lancer dans la mise en œuvre d’une stratégie globale de sécurisation d’activité.

Les processus métier étant fortement digitalisés ou en passe de l’être, il devient donc indispensable de mettre en place un ensemble de solutions fiables pour sécuriser le SI permettant à l’entreprise...

Une transformation contextuelle nécessaire

1. De la continuité à la résilience

C’est presque toujours l’environnement contextuel d’un écosystème, générateur d’événements importants, qui entraîne un changement de paradigme. La transition numérique des entreprises, entamée depuis de nombreuses années, se voit désormais amplifiée et accélérée par le contexte post-covidien où la disponibilité et la continuité d’activité font place à d’autres concepts comme l’adaptabilité, l’agilité et la résilience, non seulement du SI mais de toutes les activités de l’entreprise. Elle redessine surtout un nouveau paysage bâti autour de trois tendances majeures - la dépendance aux technologies et aux outils, la généralisation du cloud et l’interconnexion des systèmes d’information - qui entraînent son cortège de nouveaux risques tout en augmentant la surface d’exposition. L’entreprise doit faire preuve de résilience et d’autonomie vis-à-vis de ses parties prenantes : prospects et clients, collaborateurs, actionnaires, fournisseurs ou autres tutelles, et pour y arriver, le maître-mot est l’anticipation continue.

2. Vers la normalité de l’hybridation du SI

C’est un fait : le SI est désormais hybride . Il repose et utilise tout ou partie des caractéristiques des environnements on-premise, cloud privé, cloud public et Edge Computing pour la réalisation de traitements au plus proche de la donnée, particulièrement pertinents pour le domaine de l’IOT et des systèmes autonomes connectés. En logeant les briques applicatives au meilleur endroit, cela permet déjà de répartir le risque mais surtout d’aligner le bon service au bon usage. Par exemple, le recours au cloud public s’impose lorsqu’il...

Architecture de PRA - cas d’usage

1. Contexte

Le cas d’usage porte sur une entreprise de 300 personnes dans le secteur du textile qui dispose de 12 sites en France (administratifs et techniques) et d’un siège social à Biarritz. Ce siège héberge l’informatique de l’entreprise qui est constituée des éléments suivants :

-

20 serveurs virtuels sous Hyper-V

-

9,5 To de stockage

-

230 Go de RAM

-

4 serveurs physiques

-

1 baie de stockage

-

1 accès internet situé au siège

-

1 VPN MPLS pour les sites distants

2. Besoin

Le besoin exprimé est de disposer d’une solution de sécurisation des serveurs critiques du SI de type plan de reprise d’activité incluant des notions de criticité d’application, de délai maximal de redémarrage ainsi que de fraîcheur de données. Ce PRA passe nécessairement par le recours à un service de cloud. Aucun site secondaire ne sera fourni par l’entreprise.

L’entreprise souhaite également bénéficier de l’accompagnement d’un prestataire pour la mise en œuvre du PRA, du déclenchement au retour à la normale.

3. Méthodologie

Le projet de PRA passe par plusieurs étapes incontournables :

-

Explication du contenu du PRA (infrastructures logicielles et matérielles, procédures de transfert de données, procédures...

Le PRA en toute simplicité

Une offre de PRA permet de répliquer de façon continue et sécurisée tout ou partie d’un SI on-premise en datacenter cloud privé et/ou en cloud public Azure : les VM, les applications, les fichiers, les bases de données.

L’activation du PRA, toujours sous la responsabilité du client, permet de démarrer le SI externalisé et ainsi de garantir une disponibilité parfaite après sinistre.

Le retour arrière consiste à répliquer les données du site distant vers les VM du site on-premise.

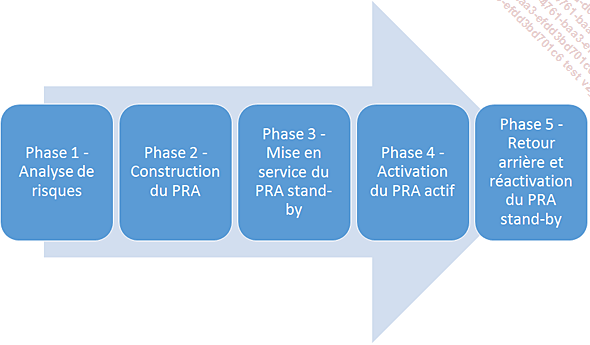

Un PRA se déroule en plusieurs phases :

-

Analyse de risques.

-

Mise en service (construction et configuration de la plateforme du PRA) et rédaction documentaire (procédures de démarrage du PRA et de retour arrière).

-

Mise en service du PRA stand-by : le PRA hébergé est dormant (les VM sont en principe éteintes pour ne pas consommer).

-

Activation du PRA (uniquement en cas de sinistre) : le site de production est celui de l’hébergeur.

-

Retour arrière + réactivation du PRA stand-by : le site primaire est de nouveau celui du client on-premise et le site secondaire est celui de l’hébergeur (le PRA est de nouveau en mode stand-by jusqu’à son prochain déclenchement).

Les cinq étapes du PRA

Un PRA peut être...

Peut-on se passer de PRA ?

Une organisation qui dispose d’un SI complexe doit faire la part des choses : est-ce utile de lancer un projet de PRA de tout son SI ? La réponse est bien évidemment non : le périmètre du PRA doit être proportionné à ce qu’il convient de couvrir en cas de sinistre majeur bloquant les ressources locales. Il faut raisonner en applications critiques : quelles sont les trois applications phares de mon organisation sans lesquelles il m’est impossible de travailler au quotidien ? Combien de temps dois-je accepter le temps d’indisponibilité de ces applications ? Que faire des accès télétravailleurs ? Est-ce que la messagerie est critique ? Comment dois-je prendre en compte les applications externalisées ? Bref, il y a beaucoup de questions à se poser avant de définir le périmètre du PRA, qui est le premier document de travail.

Cela demande de la méthode, et comme tout projet, qui passe par l’écriture d’une charte projet (coût - qualité - délai).

Exemple de charte projet PRA

|

Nom du projet |

Date de création |

Organisation |

|

PRA-APP-CRITIQUES |

23 avril 2023 |

Mon Beau Cloud |

|

Demandeur |

Sponsor |

Nom du chef de projet |

|

Directeur des systèmes d’information |

Direction générale |

Jean Lumière |

|

1. Situation... |

Best practices

Il est également impératif de concevoir le SI en répartissant les risques, ce qui rendra le PRA plus simple puisqu’il sera concentré sur l’essentiel en cas d’arrêt du système on-premise, étant entendu que le projet ne prend pas en compte le propre PRA des applications déjà hébergées en cloud public/privé (le risque est déjà transféré, même s’il faut être vigilant sur les SLA et pénalités) :

-

Externaliser la messagerie (ce domaine a peu de valeur ajoutée en réalité et nécessite temps et compétence en interne pour en assurer pleinement et efficacement le maintien en condition opérationnelle).

-

Externaliser tous les sites web ouverts à l’extérieur (également, un site web corporate n’a que peu de valeur ajoutée à être exploité par une équipe de production interne) ; c’est également un vecteur de risque supplémentaire pour les attaquants qui peuvent rebondir dans le SI à partir d’un site web mal configuré).

-

Externaliser le système de visio-conférence, par exemple en utilisant de produits comme Teams, Goto Meetings…

-

Sortir les sauvegardes des murs de l’entreprise en les recopiant chez un hébergeur.

-

Externaliser...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations