Introduction

Petite histoire de l’informatique quantique

Nous entendons tous les jours parler des ondes, qu’il s’agisse de celles de nos téléphones portables, des ondes radio, ou encore du micro-ondes. Elles sont souvent associées à des appareils high-tech ou à des technologies de pointe comme le Wi-Fi ou le Bluetooth, et pourtant il n’y a rien de plus commun. Si vous aimez faire des ricochets par exemple, vous pouvez très bien observer une onde qui se propage sur l’eau à partir de l’endroit où la pierre a touché la surface. Vous pouvez également écouter une onde : lorsqu’une personne vous parle, elle émet une onde sonore qui fait vibrer votre tympan.

Une onde, c’est tout simplement une énergie qui se déplace et qui provoque dans certains cas des perturbations de notre environnement. Ces perturbations sont parfois perceptibles, comme dans le cas de vaguelettes ou du son, mais elles peuvent l’être beaucoup moins, par exemple dans le cas d’une onde radio ou du Wi-Fi.

Au début du XIXe siècle, le scientifique anglais Thomas Young (1773-1829) se demande si la lumière est une onde, ou plutôt un ensemble de corpuscules. Il faut savoir que, jusqu’au début des années 1800, sous l’influence de la mécanique de Newton (c’est-à-dire la mécanique générale qui décrit le mouvement des objets qui nous entourent, comme une balle de tennis ou un pendule), les scientifiques pensent surtout que la lumière est composée de petites particules.

Thomas Young, qui était physicien, médecin et linguiste réputé, est célèbre notamment pour ses travaux sur les hiéroglyphes, la circulation sanguine, la mécanique ou encore l’optique (figure 1). Ainsi, il imagine en 1802 une expérience d’optique désormais très connue, celle de la double fente.

Figure 1

Source : https://commons.wikimedia.org/wiki/File:Thomas_Young_by_Thomas_Lawrence.jpg

Thomas Young, héritier des Lumières, s’est impliqué dans un large éventail de domaines d’activité. Le module de Young en mécanique permet, encore de nos jours, de caractériser la capacité de déformation d’un...

Promesses de l’informatique quantique

Dans les années 1990, Peter Shor (figure 5) s’intéresse au problème de la factorisation en nombres premiers. Prenons par exemple le nombre 10. 10 peut s’écrire sous la forme 2 x 5, où 2 et 5 sont des nombres premiers.

Un nombre premier est un nombre qui ne peut être divisé que par 1 et par lui-même. Par exemple, 6 n’est pas un nombre premier, car il est également divisible par 2 (6 / 3 = 2).

En règle générale, si nous prenons un nombre quelconque et particulièrement grand, cette factorisation prend énormément de temps.

Figure 5

Source : https://pl.wikipedia.org/wiki/Plik:Peter_Shor_2017_Dirac_Medal_Award_Ceremony.png

Peter Shor (né à New York en 1959) est un professeur et mathématicien américain, dont les travaux, en particulier sur le calcul quantique, ont été récompensés par le prestigieux prix Dirac en 2017. La photo présente Peter Shor à l’occasion de son discours lors de la cérémonie de remise des prix, qui a eu lieu en 2018.

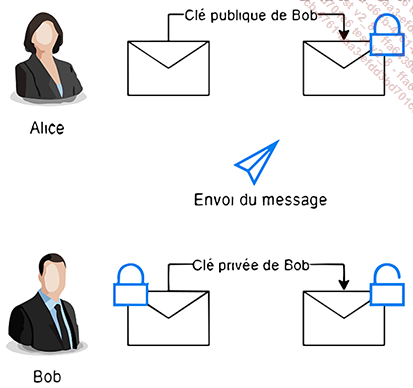

C’est d’ailleurs pour cette raison que la factorisation en nombres premiers est à la base des algorithmes de cryptographie dits à clé publique, comme le RSA (figure 6). Dans le RSA, un message est encrypté grâce à une clé publique (c’est-à-dire connue de tous). Il faut ensuite une clé privée (connue uniquement par le destinataire) pour décoder le message. Il est possible de retrouver la clé privée grâce à la factorisation en nombres premiers de la clé publique. Cependant, avec un ordinateur classique (comprenez « non quantique »), une telle factorisation durerait une éternité (quelques centaines d’années).

Figure 6

L’algorithme RSA (du nom de ses inventeurs : Rivest, Shamir et Adleman) est un algorithme de chiffrement à clé publique. Dans cet exemple, Alice souhaite envoyer un message à Bob. Elle utilise la clé publique (c’est-à-dire visible par tous) de Bob pour encrypter son message. Bob reçoit le message et doit utiliser sa clé privée pour le décoder. Seule la clé privée (possédée...

Que contient ce livre ?

Ce livre s’adresse avant tout à un public curieux plutôt qu’expert. Il s’agit d’une introduction à l’informatique quantique, qui ne nécessite pas de prérequis, hormis des notions fondamentales d’informatique et de mathématiques.

Dans le chapitre Comprendre l’informatique quantique, nous introduisons quelques définitions, en particulier la notion d’état quantique, et les opérations que nous pouvons réaliser sur ces états. Nous expliquons ensuite le phénomène de la mesure quantique, qui permet de réduire un état quantique à une information binaire, interprétable par un ordinateur classique. Nous verrons que cette mesure se traduit aussi par une perte d’information.

Finalement, nous abordons le phénomène d’intrication quantique, et la notion de téléportation quantique, qui est l’élément fondateur pour l’élaboration d’un Internet plus sécurisé. Nous approfondissons la question de la téléportation quantique dans un cas pratique en fin de chapitre.

Dans le chapitre Comprendre les tenants et aboutissants, nous nous intéressons aux défis et aux enjeux de la recherche dans le domaine de l’informatique quantique. C’est l’occasion d’examiner plus précisément...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations