Active Directory Federation Services

Introduction

Les services de fédération Active Directory (AD FS) fournissent l’infrastructure qui permet à un utilisateur de s’authentifier dans un réseau et d’utiliser un service ou une application sécurisés dans un autre. Avec Office 365, AD FS permet aux utilisateurs de s’authentifier via leur AD DS local, puis d’utiliser un compte dans Office 365 sans nécessiter d’autres invites d’authentification. AD FS fournit également SSO aux utilisateurs qui accèdent à Office 365 ou à un autre service avec le même compte que celui qu’ils utilisent pour se connecter à leur poste de travail. Cette exigence de correspondance sur les identités de préformes avec les comptes de service à distance est la raison pour laquelle une solution Office 365 SSO requiert à la fois l’AD FS et la synchronisation d’annuaires. Lorsque vous mettez en œuvre AD FS, toutes les procédures de gestion des mots de passe sont gérées par vos services AD DS locaux.

Le fonctionnement d’AD FS

Dans le modèle WS-Federation, un fournisseur de services (également connu sous le nom de partie de confiance) est un partenaire d’une fédération qui crée des jetons de sécurité pour les utilisateurs. Le terme est apparu parce que la demande repose sur un émetteur pour fournir des informations sur l’identité.

En outre, un IdP (également connu sous le nom de fournisseur de réclamations), est un partenaire dans une fédération qui consomme des jetons de sécurité pour fournir l’accès aux applications. Lors du déploiement d’AD FS, une confiance de fournisseur de revendications implicite est activée pour le domaine Active Directory dans lequel réside le serveur AD FS. Lorsqu’un utilisateur lance une demande d’authentification via AD FS et lorsqu’il utilise un client AD FS, par exemple Microsoft Edge, AD FS vérifie d’abord les informations d’identification utilisateur dans AD DS. Après une authentification réussie par AD DS, le composant STS d’AD FS émet un jeton de sécurité qui autorise l’utilisateur à accéder à l’application ou au service, comme Office 365. Dans ce scénario, Office 365 fait confiance implicitement à l’émetteur de jeton ou le domaine Active...

L’installation et la configuration d’AD FS

Avant de pouvoir configurer l’authentification unique, votre configuration doit répondre aux critères suivants :

-

Le suffixe du domaine de l’UPN doit être sous le domaine choisi pour la configuration unique.

-

Le domaine que vous choisissez de fédérer doit être enregistré en tant que domaine public.

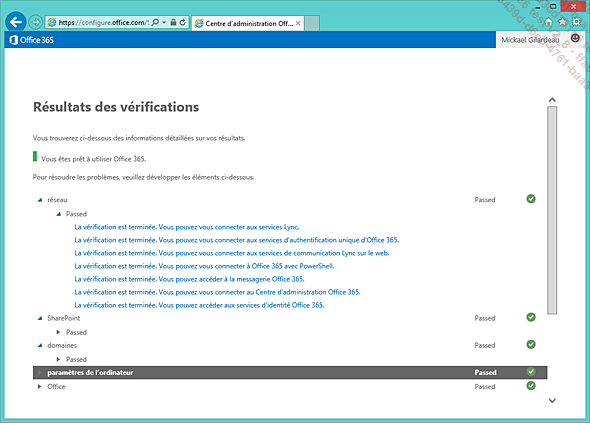

Pour vérifier la conformité de votre environnement, vous pouvez utiliser l’outil Office 365 Readiness Wizard téléchargeable depuis le Centre d’administration Office 365 : https://portal.microsoftonline.com/tools.

1. La configuration d’une infrastructure AD FS à l’aide de Windows Server 2012 R2

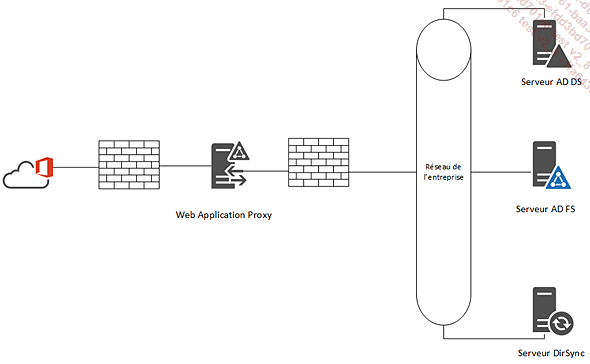

La configuration présentée ci-après vous permet de comprendre le schéma de fonctionnement d’une infrastructure AD FS. Celle-ci ne présente pas tous les besoins d’une infrastructure de production, comme par exemple le load balancing (répartition de charges) ou le failover (prise en charge de la perte d’un serveur).

L’installation d’une infrastructure ADFS nécessite au minimum trois serveurs.

Le premier va héberger le rôle AD FS 3.0. Ce serveur doit être membre de votre domaine et son système d’exploitation doit être Windows Server 2012 R2 (Standard ou Datacenter).

Le second serveur doit, lui, héberger le rôle WAP (Web Application Proxy). Web Application Proxy est un service de rôle du serveur d’accès à distance dans Windows Server 2012 R2. Il fournit des fonctionnalités de proxy inverse pour les applications web internes au réseau d’entreprise afin de permettre un accès depuis l’extérieur à l’aide de n’importe quel périphérique. Web Application Proxy préauthentifie l’accès aux applications web par l’utilisation d’Active Directory Federation Services (AD FS), et fonctionne aussi comme un proxy AD FS. Ce serveur doit être Windows Server 2012 R2 (Standard ou Datacenter). Il doit posséder une adresse privée (connectée à votre réseau d’entreprise) et une adresse publique. Ce serveur doit être placé dans une DMZ (demilitarized zone ou zone démilitarisée).

Le troisième...

Conclusion

Nous avons étudié dans ce chapitre les éléments essentiels à la bonne compréhension d’Active Directory Federation Service. La mise en place d’une infrastructure AD FS peut être un moyen d’accroître la sécurité de votre organisation en réalisant l’authentification de vos utilisateurs à l’aide de votre annuaire Active Directoy local et ainsi d’éviter d’avoir à stocker un hash password sur les serveurs de Microsoft.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations