Réseaux avancés avec Linux

Introduction aux réseaux avancés

Les réseaux avancés sous Linux représentent un vaste domaine, crucial et en constante évolution, qui joue un rôle fondamental dans la gestion et l’optimisation des systèmes informatiques modernes. Linux, grâce à sa flexibilité et sa puissance, est souvent choisi comme plateforme privilégiée pour le déploiement de solutions réseau avancées. Au cours de ce chapitre, nous allons explorer les différentes facettes des réseaux avancés sous Linux, en mettant l’accent sur leur importance, leur complexité, ainsi que les compétences et outils nécessaires pour leur gestion efficace.

Dans un premier temps, il est essentiel de comprendre le rôle et l’importance des réseaux dans le contexte des systèmes Linux. Les réseaux sous Linux ne se limitent pas à la simple connexion à Internet ou au partage de fichiers. Ils englobent un éventail d’activités, allant de la gestion de la sécurité réseau, comme les firewalls et la détection d’intrusions, à l’optimisation des performances, en passant par le routage et la gestion du trafic. Les administrateurs de systèmes et les ingénieurs réseau utilisant Linux doivent donc posséder une connaissance approfondie de ces aspects pour assurer le bon fonctionnement de leurs systèmes.

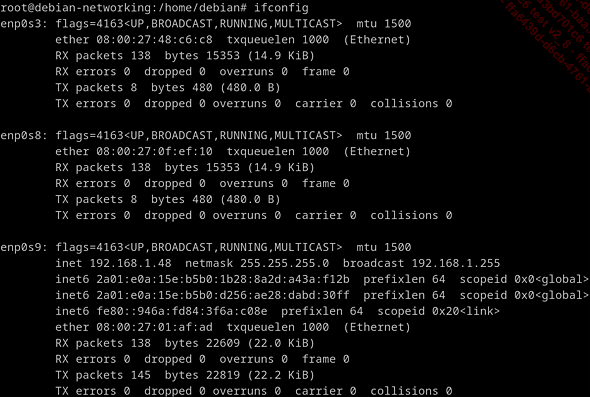

Ensuite, nous aborderons les outils et les technologies clés impliqués dans les réseaux sous Linux. Parmi ces outils, on trouve des commandes de base comme ifconfig, netstat, iptables, ainsi que des technologies plus avancées comme les systèmes de virtualisation réseau (SDN) et les fonctions de réseau virtuel (NFV). Ces outils et technologies permettent aux professionnels de configurer, surveiller...

Configuration de réseaux VLAN et VPN

Dans le monde interconnecté d’aujourd’hui, la configuration efficace des réseaux est essentielle pour maintenir la sécurité, l’efficacité et la scalabilité des communications d’entreprise. Deux technologies clés qui jouent un rôle crucial dans la réalisation de ces objectifs sont les réseaux VLAN (Virtual Local Area Network) et VPN (Virtual Private Network). Ces technologies, bien que distinctes dans leur application, se complètent souvent pour fournir une infrastructure réseau robuste et flexible.

Les VLAN sont utilisés pour segmenter un réseau physique en plusieurs réseaux logiques. Cette segmentation permet aux administrateurs de réseau de regrouper les hôtes même s’ils ne sont pas directement connectés au même commutateur réseau, améliorant ainsi la gestion du trafic, la sécurité et la performance. Par exemple, dans un environnement de bureau, les VLAN peuvent séparer le trafic réseau des différents départements (comme la comptabilité, le marketing, etc.) bien qu’ils partagent la même infrastructure physique. Cette isolation aide à contrôler le flux de trafic, à minimiser les interférences et à renforcer la sécurité en limitant la portée des diffusions et des fuites de données.

Les VPN, en revanche, sont conçus pour sécuriser les communications sur un réseau moins fiable, comme Internet. Ils créent un « tunnel » crypté entre les dispositifs, permettant aux données de transiter de manière sécurisée sur des réseaux publics. Les VPN sont essentiels pour les employés en télétravail ou pour connecter de manière sécurisée des bureaux distants à un réseau central. Ils garantissent que les données sensibles restent cryptées et inaccessibles aux parties non autorisées, même lorsqu’elles transitent par des réseaux publics.

La configuration de ces technologies sous Debian, un système d’exploitation Linux populaire, nécessite une compréhension approfondie de ses outils de réseau et de ses principes de sécurité. Cela implique l’installation et la configuration de paquets spécifiques, la gestion des interfaces réseau, la mise en place de règles de routage et de pare-feu, ainsi que la maintenance des normes de sécurité pour la protection des données.

En combinant les VLAN et les VPN, les organisations peuvent non seulement optimiser la performance et la gestion de leur réseau local, mais aussi étendre leur portée de manière sécurisée à travers des réseaux étendus. Cette synergie entre les VLAN et les VPN ouvre un monde de possibilités pour la conception de réseaux d’entreprise évolutifs, sécurisés et hautement fonctionnels.

1. Les VLAN

Nous allons montrer en pratique comment configurer les VLAN.

Installez le paquet adéquat : apt update && apt install vlan

Ajoutez les lignes suivantes au fichier /etc/iproute2/rt_tables pour permettre à plusieurs VLAN de créer des tables de routage :

echo "500 firsttable" | sudo tee -a /etc/iproute2/

rt_tables Chargez le module noyau 8021q : modprobe 8021q

Le module s’affiche, confirmant qu’il est correctement chargé :

Ensuite, il faut déterminer l’interface parent sur laquelle créer votre VLAN. Dans votre cas, vous utiliserez l’interface enp0s9 :

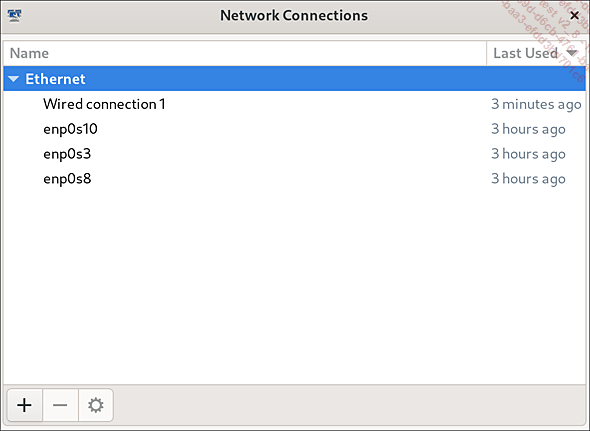

Créez un nouveau VLAN en utilisant l’outil de configuration avancée de Debian :

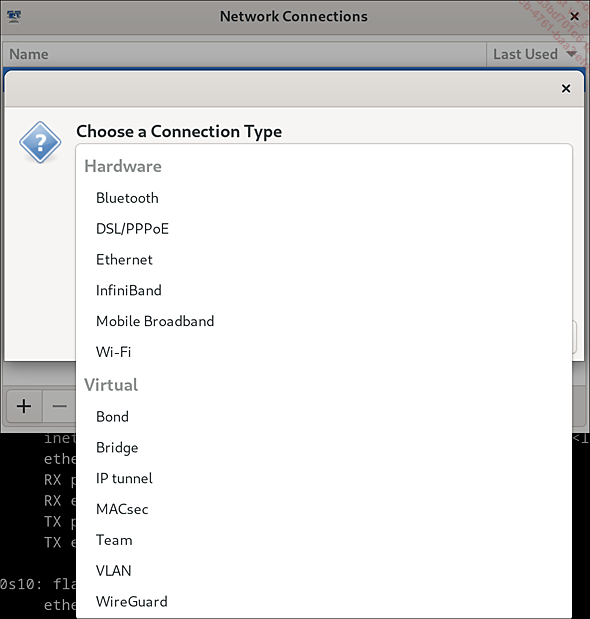

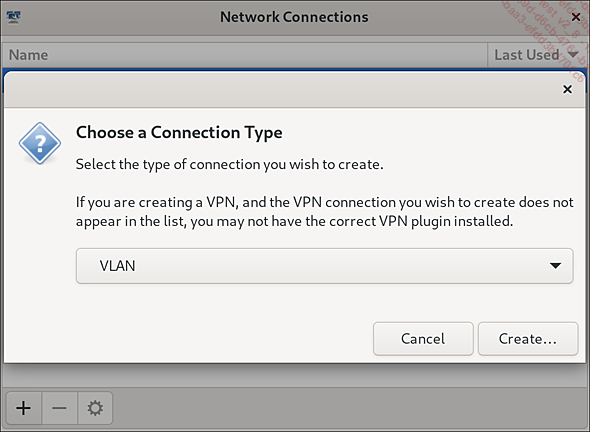

Appuyez sur le + puis sélectionnez le type de connexion VLAN :

Vous pouvez ensuite spécifier les différents paramètres dans les différents onglets tels que le nom de la connexion, l’interface parent, l’ID de VLAN ou le nom de l’interface VLAN.

-

Parent interface : interface parente, qui sert à indiquer l’interface...

Utilisation de serveurs proxy

L’utilisation de serveurs proxy comme Squid, Privoxy, et d’autres similaires, est une stratégie répandue dans la gestion des réseaux informatiques, employée pour une multitude de raisons, notamment la sécurité, le contrôle d’accès, la confidentialité, et l’optimisation des performances réseau. Ces outils intermédiaires entre les utilisateurs et le reste d’Internet peuvent offrir des avantages significatifs lorsqu’ils sont correctement configurés et gérés.

1. Squid : optimisation et contrôle

Squid est un serveur proxy largement reconnu pour ses capacités de mise en cache. En stockant temporairement des copies de ressources web fréquemment demandées, il réduit la consommation de bande passante et améliore significativement les temps de réponse pour les utilisateurs finaux. Squid supporte des fonctionnalités de contrôle d’accès puissantes, permettant aux administrateurs de réseau de définir des règles détaillées qui régissent qui peut accéder à quelles ressources en ligne et à quel moment. Ces règles peuvent être basées sur des adresses IP, des plages horaires, des protocoles spécifiques, et plus encore. Squid permet également une intégration avec des systèmes d’authentification divers, renforçant la sécurité et fournissant une validation des utilisateurs...

Configuration de serveurs DNS

Les serveurs DNS (Domain Name System) sont une composante essentielle de l’Internet, faisant le lien entre les adresses IP et les noms de domaines compréhensibles par les humains. Sous Linux, la mise en place et la gestion de serveurs DNS sont facilitées grâce à une variété de logiciels robustes et flexibles, permettant aux utilisateurs et aux administrateurs de configurer des services DNS adaptés à leurs besoins spécifiques.

BIND (Berkeley Internet Name Domain) est l’une des implémentations de serveur DNS les plus utilisées sous Linux. Il offre une grande variété de fonctionnalités, y compris le support de zones DNS, la délégation de sous-domaines, et la sécurisation des requêtes avec DNSSEC (DNS Security Extensions). BIND est réputé pour sa stabilité et sa flexibilité, permettant une configuration détaillée pour optimiser la performance et la sécurité.

DNSMasq est une autre option populaire, particulièrement dans les réseaux plus petits ou dans les dispositifs intégrés. Il est léger et simple à configurer, offrant des services de DNS forwarding et de DHCP. DNSMasq est souvent utilisé pour améliorer la performance du réseau via le caching des réponses DNS et peut être rapidement mis en place pour gérer...

Utilisation de serveurs DHCP

Les serveurs DHCP (Dynamic Host Configuration Protocol) constituent une pierre angulaire de la gestion des réseaux informatiques modernes, facilitant la distribution automatique d’adresses IP et d’autres paramètres de configuration réseau essentiels aux dispositifs clients. Cette automatisation permet non seulement un gain de temps considérable, mais assure également une cohérence et une précision des informations réseau distribuées. Les serveurs DHCP éliminent le besoin de configuration manuelle de chaque appareil, réduisant ainsi les erreurs humaines et les conflits d’adresses IP. Parmi les nombreux serveurs DHCP disponibles, DNSMasq et ISC DHCP Server se distinguent par leur popularité et leur flexibilité.

DNSMasq, que nous avons vu précédemment, est particulièrement adapté aux réseaux de petite et moyenne taille. En tant que serveur DHCP et DNS léger, il est reconnu pour sa facilité de mise en place et sa performance rapide. DNSMasq n’est pas seulement capable d’attribuer des adresses IP ; il peut également agir comme un relais DNS, accélérant la résolution des noms de domaines en mettant en cache les réponses précédentes. Sa capacité à intégrer le démarrage réseau via le protocole PXE en fait un outil polyvalent, utile pour les environnements où les installations ou réinstallations...

Configuration de pare-feu

Les pare-feu, ou firewalls en anglais, sont des dispositifs de sécurité essentiels dans la gestion des réseaux et des systèmes informatiques. Sous Linux, les pare-feu jouent un rôle crucial en contrôlant le trafic entrant et sortant et en se basant sur un ensemble de règles définies. Ces règles permettent de déterminer quel trafic est autorisé à traverser le système, offrant ainsi une protection contre des accès non autorisés ou malveillants.

Linux offre une flexibilité remarquable en matière de configuration de pare-feu grâce à des outils comme iptables, nftables, et firewalld. iptables, l’un des outils les plus connus, permet de configurer des règles de filtrage de paquets au niveau du noyau. nftables, considéré comme le successeur d’iptables, offre une syntaxe simplifiée et une meilleure performance. firewalld, quant à lui, propose une gestion dynamique des règles de pare-feu, ce qui est particulièrement utile dans les environnements où les configurations réseau changent fréquemment.

UFW (Uncomplicated Firewall) est un outil qui se distingue par sa simplicité et sa facilité d’utilisation, idéal pour ceux qui débutent avec les pare-feu sous Linux ou qui préfèrent une interface plus simple. Il fournit une méthode conviviale pour créer et gérer des règles de pare-feu, en encapsulant la complexité d’iptables dans une interface plus abordable. UFW permet aux utilisateurs de gérer facilement les règles de pare-feu, y compris la configuration des ports, des applications et des protocoles, rendant ainsi la sécurisation d’un système Linux accessible à un plus large éventail d’utilisateurs.

La configuration d’un pare-feu sous Linux nécessite une compréhension approfondie des protocoles réseau, des adresses IP, des ports, et du fonctionnement des paquets de données. Une bonne pratique consiste à adopter une politique de moindre privilège, où seuls les ports et les protocoles nécessaires sont ouverts, minimisant ainsi la surface d’attaque potentielle.

En outre, les pare-feu sous Linux peuvent être intégrés à d’autres systèmes de sécurité, tels que les systèmes de détection d’intrusion (IDS) et les systèmes de prévention d’intrusion (IPS), pour fournir une couche de sécurité supplémentaire. Ils jouent également un rôle important dans la mise en œuvre de réseaux virtuels privés (VPN) et peuvent être utilisés pour créer des zones démilitarisées (DMZ) afin d’isoler certaines parties d’un réseau.

Ce sont des composants vitaux pour la sécurité des réseaux et des systèmes. Leur configuration et leur gestion nécessitent une expertise technique, mais ils offrent une flexibilité et une puissance de contrôle du trafic réseau indispensables pour protéger les données et les ressources informatiques contre les menaces extérieures.

UFW présente plusieurs avantages par rapport à iptables, notamment pour les utilisateurs qui recherchent une gestion de pare-feu simplifiée sous Linux :

-

Simplicité d’utilisation : la principale force de UFW est sa simplicité. Conçu pour faciliter la gestion des pare-feu, UFW offre une interface utilisateur plus intuitive que celle d’iptables. Cela rend la configuration et la gestion des règles de pare-feu plus accessibles, en particulier pour les utilisateurs moins expérimentés ou ceux qui préfèrent une approche simplifiée.

-

Configuration plus facile : avec UFW, les commandes sont structurées de manière plus lisible et compréhensible. Par exemple, l’ouverture ou la fermeture d’un port peut se faire avec une commande simple, sans nécessiter la compréhension détaillée des tables et des chaînes...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations