Sécurité et protection

La sécurité et le Pare-feu Windows

Microsoft a intégré avec le Service Pack 2 de Windows XP un pare-feu. Si ce dernier était tout de même le bienvenu, il s’est vite avéré peu fiable, car peu configurable. Depuis Windows Vista, le pare-feu intégré nativement a été complètement retravaillé et il est possible de définir beaucoup plus finement les paramètres de protection. Vous allez voir les cmdlets permettant d’interagir avec le pare-feu.

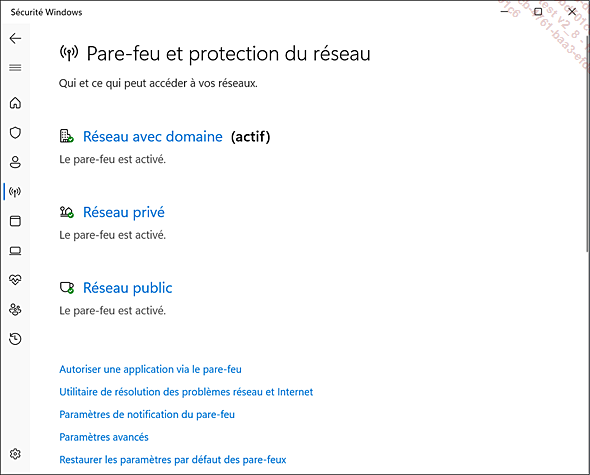

Fenêtre Sécurité Windows

Voici la liste des cmdlets étudiées :

-

Get-NetFirewallProfile : récupérer la configuration du pare-feu (profil).

-

Set-NetFirewallProfile : modifier la configuration du pare-feu (profil).

-

New-NetFirewallRule : créer une nouvelle règle.

-

Set-NetFirewallRule : modifier une règle existante.

Sous Windows 11, l’accès à Pare-feu et protection du réseau se fait depuis l’application Paramètres, catégorie Confidentialité et sécurité. Cliquez alors sur l’entrée Sécurité Windows et enfin sélectionnez Pare-feu et protection réseau présent dans la catégorie Zone de protection.

1. Activer le pare-feu Windows

Le pare-feu Windows est bien entendu activé par défaut après une installation non personnalisée de Windows. Cependant, selon la politique de sécurité et les solutions mises en place par l’entreprise, le pare-feu Windows peut être désactivé. Dans le cas où vous avez besoin de le réactiver, voici comment procéder à l’aide des cmdlets PowerShell.

L’activation se déroule en deux étapes : la première est de s’assurer que le service pare-feu Windows Defender tourne bien. Pour cela, utilisez Get-Service :

PS C:\Windows\system32> If ((Get-Service -Name MpsSvc).Status -eq

"Stopped")

>> {

>> Set-Service -Name MpsSvc -StartupType Automatic

>> Start-Service -Name MpsSvc

>> } La seconde étape est d’activer le pare-feu sur les différents profils souhaités. Pour...

Protection contre les virus et menaces

Windows intègre nativement une protection contre les virus (antivirus), contre les logiciels espions (antispyware) et contre les logiciels malveillants (antimalware). Activé par défaut une fois le système d’exploitation installé, il convient dans certaines situations de pouvoir le gérer. Des entreprises possèdent généralement des licences pour un autre logiciel de protection pour les postes de travail et/ou serveurs : il convient alors de désactiver la protection afin de ne pas interférer avec un second logiciel du même type.

La gestion de la Protection contre les virus et menaces se fait à l’aide des cmdlet suivantes :

-

Add-MpPreference : permet l’ajout d’exclusions de fichiers et dossiers, de types de fichiers et de processus.

-

Get-MpComputerStatus : affiche l’ensemble des informations (statut, définitions, analyses, etc.) composant la Protection contre les virus et menaces.

-

Get-MpPreference : affiche l’ensemble des paramètres de la Protection contre les virus et menaces.

-

Get-MpThreat : retourne l’historique des logiciels malveillants détectés sur le poste de travail.

-

Get-MpThreatCatalog : retourne le catalogue des définitions des logiciels malveillants pouvant être détectés par la Protection contre les virus et menaces.

-

Get-MpThreatDetection : récupère toutes les détections (sous forme d’événements) des logiciels malveillants lors des analyses de la Protection contre les virus et menaces.

-

Remove-MpPreference : supprime des exclusions ou réinitialise les actions par défaut.

-

Remove-MpThreat : permet de supprimer toutes les menaces actives détectées par la Protection contre les virus et menaces.

-

Set-MpPreference : permet de modifier les paramètres de la Protection contre les virus et menaces.

-

Start-MpScan : permet de lancer des analyses de type rapide, complète ou personnalisée.

-

Start-MpWDOScan : permet de lancer Windows Defender hors ligne.

-

Update-MpSignature : met à jour les définitions de l’antimalware et de l’antivirus. Une connexion Internet peut s’avérer nécessaire en fonction de la source...

Gestion des utilisateurs et groupes locaux

Pour qu’un utilisateur puisse ouvrir une session Windows ou accéder à une ressource (dossier partagé, fichier, imprimante partagée, etc.), il lui est nécessaire de créer préalablement un compte utilisateur. Ce dernier peut être local, c’est-à-dire uniquement connu du poste travail sur lequel il sera créé, ou alors créé dans un annuaire Active Directory, où il aura alors la possibilité de se connecter sur n’importe quel poste rattaché au domaine, à condition d’en avoir les autorisations.

Dans cette section, nous allons voir l’ensemble de la gestion des comptes utilisateur et groupes locaux. Voici un rapide aperçu des cmdlets et leur rôle :

-

Add-LocalGroupMember : ajoute un membre dans un groupe local.

-

Disable-LocalUser : permet de désactiver un compte utilisateur.

-

Enable-LocalUser : permet d’activer un compte utilisateur.

-

Get-LocalGroup : liste l’ensemble des groupes locaux présents sur le poste de travail.

-

Get-LocalGroupMember : récupère les membres présents dans un groupe local.

-

Get-LocalUser : liste l’ensemble des comptes utilisateur locaux présents sur le poste de travail.

-

New-LocalGroup : crée un nouveau groupe local.

-

New-LocalUser : crée un nouveau compte utilisateur local.

-

Remove-LocalGroup : supprime un groupe local.

-

Remove-LocalGroupMember : supprime un membre d’un groupe local.

-

Remove-LocalUser : supprime un compte utilisateur local.

-

Rename-LocalGroup : renomme un groupe local.

-

Rename-LocalUser : renomme un compte utilisateur local (et par conséquent son identifiant de login).

-

Set-LocalGroup : permet de modifier les propriétés d’un groupe local.

-

Set-LocalUser : permet de modifier les propriétés d’un compte utilisateur local.

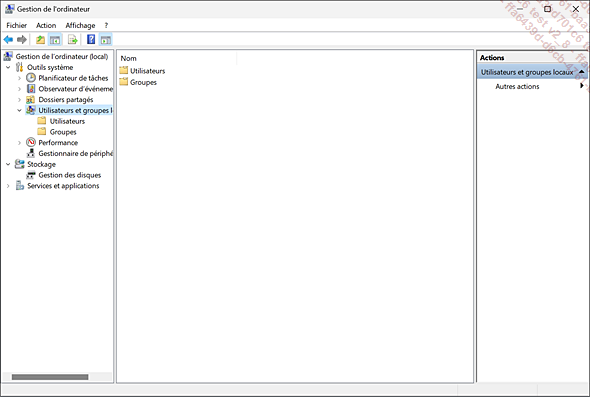

Via l’interface graphique, la gestion des utilisateurs et groupes locaux se fait depuis la console Gestion de l’ordinateur. Pour accéder à cette dernière, effectuez un clic droit sur le bouton Démarrer et sélectionnez Gestion de l’ordinateur dans la liste des raccourcis. Dans la fenêtre présentée, sélectionnez alors Utilisateurs et groupes locaux dans l’arborescence.

La gestion des utilisateurs...

Partage de dossiers

De nos jours, nous partageons de plus en plus de fichiers, et généralement de plus en plus volumineux. L’un des moyens de mettre à disposition des fichiers est de les rendre disponibles via un partage réseau. Ainsi, depuis un autre périphérique (ordinateur, tablette…), vous avez accès à ce partage pour consulter ou récupérer les fichiers.

Ce partage de ressources se fait à l’aide du protocole SMB (Server Message Block) et les postes clients y accèdent à partir d’une adresse utilisant la convention UNC (Uniform Naming Convention), soit de type : \\serveur\partage\dossier\fichier.

Voici l’ensemble des cmdlets permettant la gestion des partages de dossiers :

-

New-SmbShare : permet de créer le partage réseau au niveau d’un dossier.

-

Get-SmbShare : récupère les informations sur l’ensemble des dossiers partagés.

-

Set-SmbShare : permet d’appliquer de nouvelles configurations sur un partage réseau.

-

Remove-SmbShare : permet de supprimer un partage réseau.

-

Block-SmbShareAccess : ajoute des autorisations de type « Refuser ».

-

Unblock-SmbShareAccess : retire des autorisations de type « Refuser ».

-

Grant-SmbShareAccess : ajoute des autorisations de type « Autoriser ».

-

Revoke-SmbShareAccess : retire des autorisations de type « Autoriser ».

-

Get-SmbShareAccess : affiche le détail des autorisations en cours sur un partage réseau.

L’activation d’un partage se fait à partir des propriétés d’un dossier. Effectuez un clic droit sur un répertoire et sélectionnez Propriétés. Dans la fenêtre qui s’ouvre, cliquez alors sur l’onglet Partage. Le bouton Partage avancé permettra de définir plus finement les options de partage.

Fenêtre de propriétés d’un dossier ouverte sur l’onglet Partage

1. Créer un partage réseau

La cmdlet New-SmbShare permet d’activer un partage réseau sur un dossier, et de définir un certain nombre de paramètres dès sa mise en place. Voici une vue d’ensemble des paramètre disponibles :

|

Paramètre |

Description... |

Gestion des permissions NTFS

La gestion des permissions est primordiale dans le domaine informatique. Elle permet d’autoriser ou de refuser des droits d’accès à des ressources, et ainsi s’assurer que des personnes puissent avoir accès à des données sensibles et/ou non autorisées.

Les permissions NTFS (permissions basiques) sont composées de cinq niveaux d’autorisation :

-

Contrôle total : un utilisateur ayant ce niveau de permission peut modifier, ajouter, déplacer et supprimer les dossiers et fichiers. Il a également le pouvoir de changer les permissions d’accès.

-

Modification : l’utilisateur peut visualiser et modifier les fichiers, ainsi que leurs propriétés. Il a également la possibilité d’ajouter et de supprimer des fichiers.

-

Lecture et exécution : l’utilisateur peut visualiser le contenu des fichiers et lancer des fichiers exécutables et scripts.

-

Lecture : l’utilisateur peut visualiser le contenu des fichiers.

-

Écriture : l’utilisateur peut écrire dans un fichier et ajouter de nouveaux fichiers dans un dossier.

Le système de fichiers NTFS permet la gestion de permissions avancées, ce qui offre ainsi la possibilité d’affiner plus grandement le niveau de permission que l’on souhaite attribuer à un utilisateur. Dans le cas présent, et dans les exemples qui vont suivre, nous verrons uniquement les niveaux de permission basiques.

Les permissions NTFS peuvent être héritées (provenant du dossier parent) ou explicites (configurées individuellement). Ainsi sur chaque ACE (Access Control Entry) renseigné dans l’ACL (Access Control List), il est possible de définir si la permission doit être de type « Autoriser » ou « Refuser ».

La gestion des permissions NTFS avec PowerShell peut se faire à l’aide de deux cmdlets :

-

Get-Acl : permet de récupérer les permissions en place sur une ressource (dossiers et fichiers).

-

Set-Acl : permet de modifier les permissions sur une ressource.

Depuis l’interface graphique de Windows, la gestion des permissions NTFS se fait depuis les propriétés d’un dossier ou fichier. Pour cela, effectuez un clic droit...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations