Cryptographie

Introduction

Les techniques cryptographiques font partie des éléments de base du fonctionnement d’une PKI (Public Key Infrastructure ou infrastructure de clé publique). Ce sont ces technologies qui seront concrètement utilisées pour fournir :

-

La confidentialité, qui correspond au chiffrement des données de façon à ce qu’elles soient illisibles.

-

L’authentification de l’utilisateur ou de l’ordinateur.

-

L’intégrité des données qui assure que les données resteront non modifiées durant leur transit.

L’objectif de ce chapitre est de fournir les bases essentielles qui vous permettront de comprendre clairement le rôle de la cryptographie dans une infrastructure de PKI, et particulièrement son lien avec l’autorité de certification et les services/applicatifs utilisant des certificats.

Les ateliers de ce chapitre de mise en place du système EFS (Encrypting File System) dans un environnement de groupe de travail (Workgroup), illustreront les techniques de chiffrement.

Chiffrement des données (confidentialité)

Le chiffrement des données repose sur l’utilisation d’algorithmes mathématiques et des certificats. Deux types de chiffrement peuvent être utilisés, le chiffrement symétrique et le chiffrement asymétrique.

Certaines documentations utilisent également le terme de cryptage symétrique ou cryptage asymétrique. Afin de ne pas prêter à confusion, nous utilisons uniquement dans ce livre le terme équivalent de chiffrement (cipher en anglais).

1. Chiffrement symétrique

Le chiffrement symétrique utilise des algorithmes mathématiques (tels que Des, 3Des ou Aes…) pour chiffrer les données.

Étant donné que ces algorithmes mathématiques sont publiquement connus, un attaquant pourrait, en renversant l’algorithme, retrouver les données en clair. C’est pour cela qu’un élément aléatoire doit être introduit dans le calcul mathématique, une valeur, généralement codée sur 128 ou 256 bits, qui permet de rendre le résultat aléatoire et donc très difficilement réversible. Pour retrouver le texte en clair il faudrait essayer l’algorithme mathématique avec toutes les combinaisons possibles de clés aléatoires. Pour une clé codée sur 256 bits qui représente la norme actuelle, les temps de calcul seraient trop importants et humainement impraticables.

Cette clé, tirée aléatoirement avant chaque chiffrement, est appelée clé symétrique. Le terme symétrique vient du fait que c’est la même clé qui, associée à l’algorithme mathématique, permet aussi bien le chiffrement que le déchiffrement des données.

Prenons un exemple…

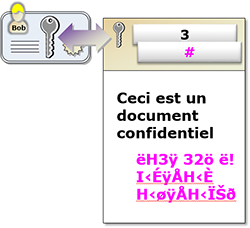

Nous souhaitons envoyer un fichier chiffré à l’utilisateur Bob (un mail ou tout autre ensemble de données…).

Imaginons un algorithme mathématique simple qui pour chiffrer un texte décalerait les lettres de trois positions dans l’ordre alphabétique. On décale alors la lettre B de trois positions selon l’ordre alphabétique pour obtenir la lettre E, puis on décale alors la lettre suivante, o, de trois positions...

EFS (Encrypting File System)

Avec le système EFS (Encrypting File System), Microsoft propose une solution simple, efficace, totalement intégrée et gratuite pour le chiffrement de vos fichiers. Ainsi, en cas de vol de l’ordinateur, la confidentialité des données sensibles reste préservée.

Le premier exemple d’utilisation de la cryptographie associée à des chiffrements et déchiffrements de fichiers (voir atelier Chiffrement EFS ci-après) nous permettra de comprendre clairement et par la pratique le fonctionnement des algorithmes de chiffrement et le rôle des certificats et clés privées/publiques associées.

1. Fonctionnement

Le système de chiffrement de fichiers EFS (Encrypting File System) combine les systèmes de chiffrement symétrique et asymétrique.

Lorsque l’utilisateur demande à chiffrer un fichier, le système génère une clé symétrique aléatoire à l’aide de laquelle il chiffre le fichier (performance), cette clé est ensuite stockée dans un en-tête du fichier ou elle est chiffrée en asymétrique à l’aide de la clé publique de l’utilisateur (sécurité maximale).

Chiffrement du texte avec la clé symétrique, chiffrée elle-même dans un en-tête, avec la clé publique de l’utilisateur.

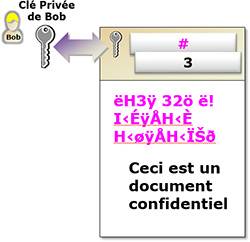

Lorsqu’un utilisateur demande à déchiffrer le fichier, le système accède à la clé privée de l’utilisateur, à l’aide de laquelle il déchiffre la clé symétrique qui est dans l’entête du fichier, le système déchiffre alors le fichier à l’aide de la clé symétrique.

Déchiffrement de la clé symétrique à l’aide de la clé privée puis déchiffrement du texte avec la clé symétrique.

Pour pouvoir chiffrer des fichiers à l’aide du système EFS, l’utilisateur doit donc disposer d’un certificat avec une clé publique et une clé privée. Ce certificat peut être généré de façon automatique par le système (on parle de certificat...

Atelier : Chiffrement EFS

1. Objectif

Au-delà de l’implémentation du chiffrement EFS sur un ordinateur local, cet atelier vous permettra d’appréhender de façon concrète les fondements de la cryptographie et les concepts associés (chiffrements symétrique et asymétrique, utilisation de clé privées et publiques). Cet atelier met aussi en pratique la gestion des certificats et de leurs formats.

Les ordinateurs virtuels utilisés dans cet atelier sont les suivants :

W10 : ordinateur en groupe de travail (Workgroup).

2. Préparation de l’atelier

En préparation de notre atelier, nous allons restaurer l’ordinateur client en mode Groupe de travail, puis nous créerons les utilisateurs et le dossier de test.

a. Restauration de l’ordinateur w10 en Workgroup

Restaurer le point de contrôle Base afin de disposer d’un poste Windows 10 en Workgroup (cf. chapitre Plateforme de test pour la création de ce point de contrôle).

Dans le gestionnaire Hyper-V, sélectionnez l’ordinateur virtuel w10.

Dans la zone centrale Points de contrôle, faites un clic droit sur le point de contrôle Base et sélectionnez le menu Appliquer.

Si une boîte de dialogue de confirmation s’affiche, cochez à nouveau sur le bouton Appliquer.

Suivez la progression de restauration de l’ordinateur virtuel (colonne statut).

Après restauration complète, redémarrez le client.

Ouvrir une session avec l’administrateur local adminw10

Appuyez simultanément sur les touches [Ctrl] [Alt] et [Fin], sélectionnez l’utilisateur adminw10, saisissez son mot de passe (pw) et validez.

Créer trois utilisateurs u1, u2 et u3 (pas de mots de passe)

Faites un clic droit sur l’icône Windows et sélectionnez le menu Gestion de l’ordinateur.

Développez Gestion de l’ordinateur (local)\Outils système\Utilisateurs\groupes locaux, faites un clic droit sur le dossier Utilisateurs et sélectionnez le menu Nouvel utilisateur.

Dans la fenêtre Nouvel utilisateur, dans la zone Nom d’utilisateur saisissez u1.

Dans les zones Mot de passe et Confirmer le mot de passe saisissez pw.

Décochez la case l’utilisateur doit changer le mot de passe à...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations