Gestion automatisée des certificats

Introduction

Nous avons vu précédemment qu’il était possible de demander un certificat de façon manuelle à l’aide du composant enfichable Certificat (certmgr.msc). Cette méthode, valable pour l’obtention de quelques certificats liés à des rôles bien particuliers, peut s’avérer très rapidement inadaptée lorsque le nombre de certificats à délivrer devient trop important. En effet, même si le processus de demande manuelle de certificat n’est pas complexe pour un administrateur, il paraîtra trop complexe, voire incompréhensible pour un utilisateur.

Les autorités de certification de type entreprise offrent une solution élégante à cette problématique en permettant un déploiement automatique et transparent de certificats utilisateurs (ou ordinateurs).

Ce déploiement automatique s’appuie sur deux composantes :

-

Les modèles des certificats, qui indiquent, entre autres, dans quels groupes d’utilisateurs (ou d’ordinateurs) déployer automatiquement les certificats ;

-

Les stratégies de groupe qui délivrent les certificats aux utilisateurs et ordinateurs du domaine.

La gestion automatisée des certificats permet également le renouvellement automatique des certificats avant leur date d’expiration ainsi que le remplacement de certificats...

Modèle de certificat

Les modèles de certificats définissent les propriétés des certificats émis.

Lorsqu’un utilisateur ou un ordinateur inscrit un certificat, celui-ci récupère toutes les propriétés qui sont définies dans le modèle sur lequel il se base.

Ces propriétés définissent par exemple, la durée de vie du certificat, son utilisation (authentification, chiffrement, signature…), son emplacement de stockage, etc.

1. Modèle de certificat par défaut

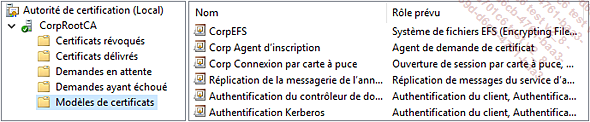

Après l’installation d’une autorité de certification d’entreprise émettrice, l’autorité de syndication dispose automatiquement de modèles de certificats par défaut.

Pourvu des autorisations nécessaires, un utilisateur ou ordinateur peut inscrire immédiatement un certificat basé sur l’un de ses modèles.

Liste des modèles de certificats disponibles par défaut après l’installation de l’autorité de certification.

2. Personnalisation de modèles

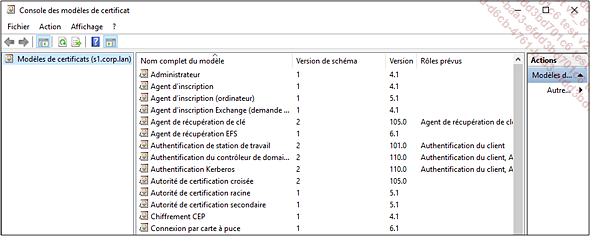

Les autorités de certification Microsoft ne se limitent pas simplement à la liste des modèles de certificats disponibles par défaut. La console de gestion Modèle de certificat affiche une liste beaucoup plus complète de tous les modèles disponibles.

À partir de cette base de modèles, l’administrateur pourra, en dupliquant un modèle existant et en personnalisant ses propriétés, créer et distribuer ses propres modèles de certificats.

La console de gestion Modèle de certificat est disponible en cliquant droit sur le conteneur Modèle de certificats de la console de gestion Autorité de certification et en sélectionnant le menu Gérer.

La console de gestion modèle de certificat expose tous les modèles personnalisables !

3. Propriétés des modèles de certificats

Après duplication d’un modèle, l’administrateur peut en personnaliser les différentes propriétés. Ces propriétés sont regroupées par thème (onglets de l’interface graphique). Les options personnalisables sont détaillées ci-dessous.

a. Onglet Général...

Déploiement automatique de certificats

Les certificats utilisateurs sont déployés et renouvelés automatiquement. Les modèles de certificats peuvent également être mis à jour de façon automatique.

Stratégies de groupe

Le déploiement de certificats utilisateurs et ordinateurs (ainsi que le renouvellement automatique et la mise à jour des modèles de certificat) peut être automatisé. Cette option est utile lorsqu’il est nécessaire de déployer un nombre important de certificats.

Les certificats sont alors distribués automatiquement et de façon silencieuse, aux utilisateurs (lors de l’ouverture de session) ou aux ordinateurs (au démarrage du système).

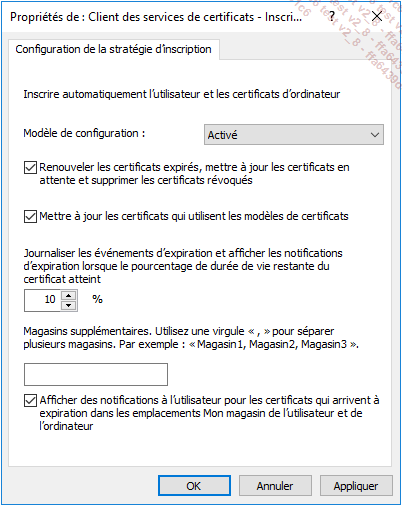

1. Activation du déploiement automatique de certificat

Le déploiement automatique de certificats utilisateurs et ordinateurs (ainsi que le renouvellement automatique et la mise à jour des modèles de certificat) n’est pas actif par défaut.

Deux conditions sont requises pour obtenir un déploiement automatique de certificat :

-

Autoriser la stratégie de groupe Client des services de certificats - Inscription automatique, côté utilisateur et/ou côté ordinateur.

-

Disposer, pour l’utilisateur ou l’ordinateur, des autorisations Lecture, Inscrire et Inscription automatique sur le modèle (onglet Sécurité du modèle de certificat).

Emplacement de la stratégie d’inscription automatique

Deux stratégies de groupe sont disponibles pour le déploiement automatique des certificats. Une pour le déploiement...

Chiffrement des fichiers EFS dans un domaine

L’implémentation du système de chiffrement de fichiers EFS, présenté dans le chapitre Cryptographie, est ici présentée dans le contexte particulier d’un domaine Active Directory.

Seules les particularités théoriques liées à ce contexte sont présentées ici. Une implémentation détaillée est effectuée au travers des ateliers de ce chapitre.

1. Chiffrement de fichiers

Dans un contexte domaine, un modèle de certificat personnalisé doit être créé pour le système EFS. Une stratégie de groupe particulière doit être utilisée pour indiquer que ce nouveau modèle personnalisé remplace le modèle utilisé par défaut (modèle EFS de base).

La création d’un nouveau modèle permet de personnaliser les paramètres, tels que la durée de vie des certificats délivrés, mais également d’indiquer quels groupes d’utilisateurs pourront inscrire le modèle. Le modèle est ensuite distribué automatiquement, dès l’ouverture de session, par stratégie de groupe, à tous les utilisateurs autorisés dans le modèle.

Méthodologie d’implémentation du chiffrement de fichiers EFS en domaine :...

Atelier : Chiffrement EFS dans un domaine

1. Objectif

Dans l’atelier pratique de ce chapitre, nous allons revenir sur l’utilisation du système de chiffrement EFS. L’implémentation de ce système en mode Groupe de travail (Workgroup) nous a déjà permis de comprendre concrètement les notions de cryptographie de base et de certificat associées (voir chapitre Cryptographie). Le système EFS sera ici implémenté dans le contexte d’un domaine Active Directory afin d’illustrer le déploiement automatique de certificat pour les utilisateurs d’un domaine.

Les ordinateurs virtuels utilisés dans cet atelier sont les suivants :

S1 : contrôleur de domaine (Corp.lan)

S2 : autorité de certification (CorpRootCA)

W10 : ordinateur client du domaine (Corp.lan)

2. Créer un nouveau modèle de certificats EFS Basique

Ouvrez la console de gestion Autorité de certification.

Développez CorpRootEntCA.

Faites un clic droit sur Modèles de certificats et sélectionnez le menu Gérer.

La console de gestion Modèles de certificats s’affiche.

Faites un clic droit sur le modèle EFS Basique et sélectionnez le menu Dupliquer le modèle.

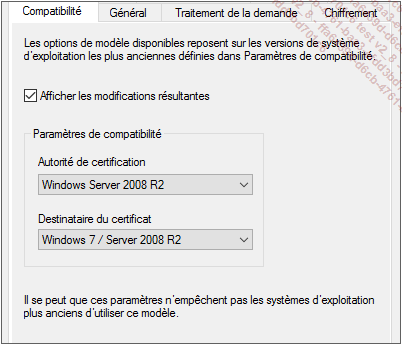

Sélectionnez l’onglet Compatibilité, développez la liste déroulante Autorité de certification, sélectionnez Windows 2008 r2 et cliquez le bouton OK pour accepter les modifications résultantes.

Développez la liste déroulante Destinataire du certificat, sélectionnez Windows 7 / Server 2008 R2 et cliquez le bouton OK pour accepter les modifications résultantes.

Attention, le niveau de compatibilité le plus élevé que l’on puisse appliquer sur le nouveau modèle est Windows 2008 R2 et client Windows 7. Voir https://social.technet.microsoft.com/Forums/windowsserver/en-US/59fbb2cb-8bde-4c9d-b61c-a11e1aa5bbd4/ws2012r2-gpmc-mmc-appcrash-when-trying-to-change-efs-certificate-template-in-gpo?forum=winserver8gen.

Sélectionnez l’onglet Général, saisissez Corp EFS dans la zone Nom complet du modèle puis cochez les cases Publier le certificat dans Active Directory et Ne pas utiliser la réinscription automatique si un certificat dupliqué existe...

Atelier : Agent de récupération EFS dans un domaine

Nous allons implémenter le compte utilisateur Corp/Admin en tant qu’agent de récupération EFS de domaine et tester la récupération de fichiers chiffrés.

1. Supprimer l’ancien agent de récupération EFS

Nous allons supprimer le certificat autosigné d’agent de récupération généré automatiquement par le système d’exploitation Microsoft pour le remplacer par un certificat d’agent de récupération signé par notre autorité de certification.

Supprimer le certificat autosigné

Faites un clic droit sur le fichier u1 et sélectionnez le menu Propriétés.

Cliquez sur le bouton Avancé puis sur le bouton Détails.

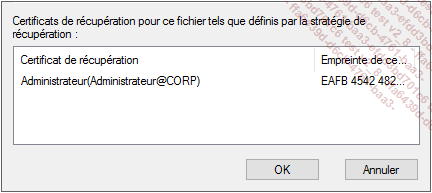

Vérifiez que la zone Certificats de récupération pour ce fichier tels que définis par la stratégie de récupération indique qu’il existe actuellement un certificat d’agent de récupération pour le compte administrateur du domaine Corp.

Un certificat d’agent de récupération est présent par défaut dans le domaine.

Fermez toutes les fenêtres du certificat de l’utilisateur u1.

Connectez-vous sur le contrôleur de domaine s1 en tant que Corp/admin.

Ouvrez la console de gestion Gestion des stratégies de groupe et développez Gestion de stratégie de groupe\Forêt:corp.lan\Domaines\corp.lan\Objets de stratégie de groupe.

Faites un clic droit sur Default Domain Policy et sélectionnez le menu Modifier.

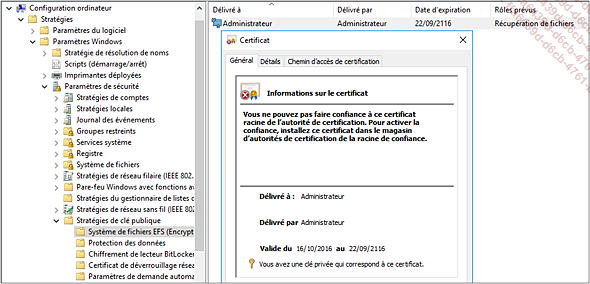

Dans la console Editeur des stratégies de groupe, développez Configuration utilisateur\Stratégies\Paramètres Windows\Paramètres de sécurité\Stratégies de clé publique\Système de fichiers EFS (Encrypting File System).

Dans la zone de droite, double cliquez sur le certificat Administateur.

Validez qu’il s’agit d’un certificat autosigné (délivré à Administrateur par Administrateur).

Le certificat d’agents de récupération présent par défaut est autosigné !

Cliquez sur le bouton OK pour fermer le certificat....

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations