IPsec (Internet Protocol Security)

Introduction

IPsec (Internet Protocol Security) est un protocole standardisé qui sécurise les données transmises sur le réseau.

IPsec assure l’application des trois composantes essentielles de la sécurité, l’authentification, la confidentialité et l’intégrité des données du réseau.

-

L’authentification permet de s’assurer que l’on communique bien avec le bon ordinateur. L’authentification de l’utilisateur peut également être exigée.

-

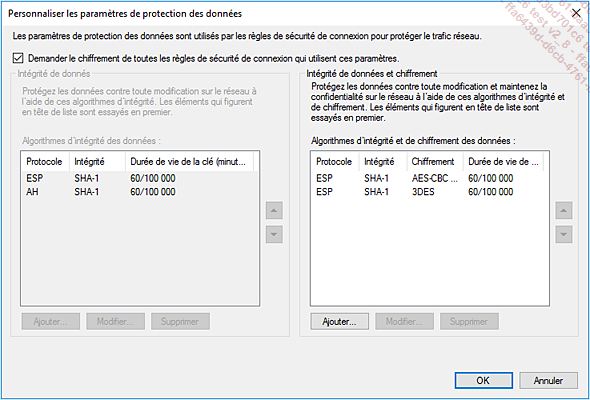

La confidentialité protège les données contre la lecture lors de leur transfert sur le réseau. Elle utilise les algorithmes mathématiques de chiffrement DES, 3DES et AES (dans l’ordre du moins sécurisé au plus sécurisé).

-

L’intégrité évite toute modification des données lors de leur transfert sur le réseau. Elle repose sur les algorithmes mathématiques de calcul de valeur de Hash : MD5 et SHA.

Avantages d’IPsec

Le protocole IPsec présente les avantages suivants par rapport au protocole SSL.

-

Agit au niveau de la couche Internet

Contrairement au protocole SSL, IPsec agit au niveau de la couche Internet (couche deux du protocole TCP/IP) et permet donc de protéger tout type de trafic réseau. Comparativement, SSL lui ne protège que les applicatifs qui le supportent (comme HTTP par exemple).

-

Filtrage d’application

Il est possible de filtrer l’application du protocole IPsec sur de très nombreux critères. Par exemple, IPsec peut être filtré pour ne s’appliquer qu’à certains sous-réseaux particuliers ou certains protocoles particuliers.

-

Applicable par stratégie du groupe

Le paramétrage et l’activation du protocole IPsec peut être effectué à 100 % par stratégies de groupe ce qui facilite son déploiement et force son application sur les ordinateurs du domaine.

-

Aucune modification ou compatibilité requise côté applicatif

Contrairement à SSL qui requiert une modification des URL (HTTP en HTTPS), IPsec ne requiert aucune modification côté client (applicatif réseau).

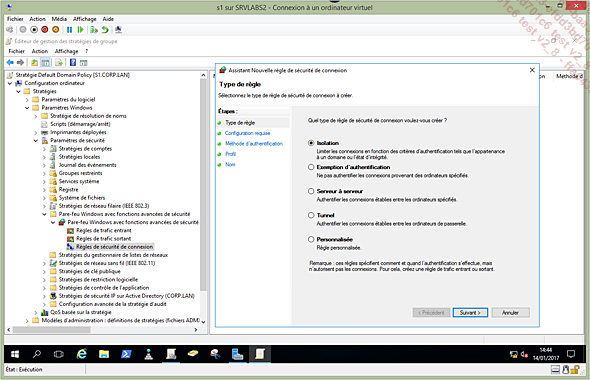

Règles de sécurité de connexion

Les règles de sécurité de connexion définissent les paramètres de connexion IPsec sur l’ordinateur. Elles sont définies dans les fonctionnalités avancées du pare-feu intégré de Windows.

Elles définissent, par exemple, la méthode d’authentification, les protocoles utilisés pour l’intégrité, si l’on souhaite chiffrer les données, etc.

Négociation de la communication sécurisée

Avant d’établir une connexion IPsec, les ordinateurs comparent leurs règles IPsec pour négocier les paramètres de communication. Les paramètres communs les plus sécurisés sont alors retenus comme paramètres de la communication IPsec à établir.

Ces règles définissent également le comportement des ordinateurs si la négociation IPsec échoue (s’il n’est pas possible de trouver des paramètres communs pour l’établissement de la connexion sécurisée).

Dans ce cas, la règle de sécurité définit si l’ordinateur accepte une communication en clair (non sécurisée) ou refuse la connexion.

Méthode d’authentification

Les méthodes d’authentification utilisées pour la phase d’authentification...

Déploiement des règles de stratégies

L’implémentation de règles de sécurité de connexion IPsec peut entièrement s’automatiser par stratégie de groupe.

Les stratégies de groupe utilisent le même assistant de création de règles de sécurité de connexion que celui utilisé pour la création de règles locales.

Pour créer une règle de stratégies de connexion dans une stratégie de groupe :

Développez le nœud Configuration ordinateur\Stratégies\Paramètres Windows\Paramètres de sécurité\Pare-feu Windows avec fonctions avancées de sécurité.

Faites un clic droit sur Règles de sécurité de connexion, sélectionnez le menu Nouvelle règle et suivez l’assistant.

Les stratégies de groupe automatisent le déploiement des règles de sécurité de connexion IPsec !

IPsec et pare-feu Windows

IPsec est une fonctionnalité intégrée au pare-feu des systèmes d’exploitation Windows. La désactivation du pare-feu intégré entraîne également la désactivation des règles de sécurité de connexion IPsec.

L’utilisation de stratégies de groupe appropriées doit forcer l’activation...

Fonctionnement IPsec

Avant la connexion réseau d’ordinateurs utilisant IPsec, les ordinateurs négocient une méthode d’authentification. La méthode d’authentification retenue sera la méthode d’authentification la plus sécurisée acceptée (définie dans leurs règles de sécurité de connexion) par les deux ordinateurs.

Par exemple :

-

Si l’ordinateur A autorise une authentification par certificat et par clé prépartagée, et si l’ordinateur B autorise une authentification Kerberos et par certificat, alors la négociation sélectionnera la méthode d’authentification commune la plus sécurisée, ici une authentification par certificat.

-

Si l’ordinateur A autorise un chiffrement 3DES et AES et si l’ordinateur B autorise un chiffrement DES et 3DES, alors la négociation sélectionnera la méthode de chiffrement commune la plus sécurisée, ici un chiffrement 3DES.

Aucun chiffrement des données réseau n’est appliqué par défaut. Le chiffrement doit être activé et paramétré (choix des protocoles et algorithmes de chiffrement).

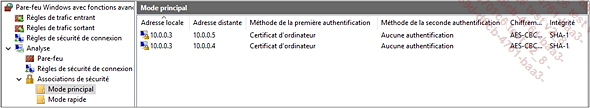

Audit

La console de gestion du pare-feu en mode fonctionnalités avancées permet un audit simple, fiable et graphique de l’établissement des connexions IPsec (ainsi que des paramètres IPsec négociés). Cette fonctionnalité d’audit est très pratique car elle permet une validation simple de la bonne utilisation d’IPsec sans avoir à recourir à un programme de capture et d’analyse de trame réseau (comme le programme NETMON, Network Monitor de Microsoft).

La console graphique d’audit propose deux modes de contrôle :

-

Le mode principal : il correspond à la phase d’authentification et permet de valider la méthode d’authentification utilisée.

-

Le mode rapide : il correspond à l’établissement du tunnel IPsec pour les données envoyées sur le réseau et permet de valider les méthodes de chiffrement et d’intégrité utilisées.

Lorsqu’aucune association de sécurité n’apparaît dans la console graphique d’audit, IPsec n’est pas utilisé pour la connexion et la connexion n’est pas autorisée ou n’est pas sécurisée (communication en clair).

Le menu Associations de sécurité (du pare-feu Windows avec fonctionnalités avancées) expose graphiquement les paramètres...

Méthodologie d’implémentation

Afin d’éviter toute indisponibilité sur le réseau et minimiser les problèmes d’implémentation, il est recommandé d’implémenter d’abord les règles de connexion de sécurité IPsec sur des ordinateurs de test avant un déploiement à grande échelle à l’aide des stratégies de groupe.

La méthodologie recommandée d’implémentation de règles de sécurité IPsec est :

-

Phase de tests :

-

Créer localement les règles IPsec sur des ordinateurs de test. Ces règles incluent les méthodes d’authentification, les algorithmes de chiffrement et d’intégrité, les filtrages IPsec…

-

Utiliser les fonctions d’audit IPsec intégrées pour valider l’utilisation d’IPsec.

-

Phase de production :

-

Créer des stratégies de groupe pour forcer l’activation du pare-feu et le déploiement automatique des règles IPsec testées sur les ordinateurs du domaine.

-

Valider l’activation automatique des pare-feu Windows.

-

Utiliser les fonctions d’audit IPsec intégrées pour valider l’utilisation d’IPsec.

Atelier : Implémenter les connexions IPsec

1. Objectif

Dans l’atelier pratique de ce chapitre, nous allons implémenter le protocole IPsec afin de sécuriser les connexions réseau entre les serveurs du domaine. Différents types de chiffrement et de méthodes d’authentification seront implémentés (dont l’authentification par certificats). Un audit sera réalisé systématiquement pour valider la bonne application des règles de sécurité IPsec.

Les ordinateurs virtuels utilisés dans cet atelier sont les suivants :

S1 : contrôleur de domaine (Corp.lan)

S2 : autorité de certification (CorpRootCA)

S3, S4 et S5 : serveurs membres du domaine (Corp.lan)

2. Créer une règle IPsec

Connectez-vous en tant que Corp\Admin sur le serveur s3.

Testez le bon fonctionnement du Ping entre les trois serveurs.

Si besoin, reportez-vous au chapitre Plateforme de test pour la création d’une stratégie de groupe autorisant la commande Ping entre les ordinateurs du domaine.

Créer la règle IPsec

Dans la console Gestionnaire de serveur, sélectionnez le menu Serveur local puis cliquez sur le lien Pare-feu Windows (Domaine: Actif).

Dans la fenêtre Pare-feu Windows, sélectionnez le menu Paramètres avancés.

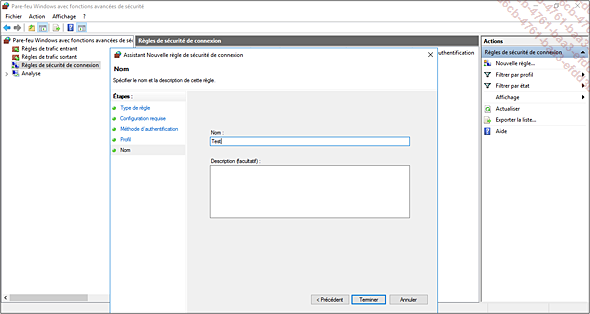

Dans la fenêtre Pare-feu Windows avec fonctions avancées de sécurité, cliquez sur Règles de sécurité de connexion et sélectionnez le menu Nouvelle règle.

Dans la fenêtre Assistant Nouvelle règle de sécurité de connexion, cliquez sur le bouton Suivant pour valider par défaut toutes les fenêtres de l’assistant.

Sur la dernière fenêtre de l’assistant, saisissez Test dans la zone Nom et cliquez sur le bouton Terminer.

La règle créée apparaît dans la partie centrale de la fenêtre. Par défaut, la règle est activée dès sa création (la colonne Activée est à la valeur Oui).

Répétez ces mêmes manipulations pour créer une règle IPsec identique sur les serveurs s4 et s5.

Les règles IPsec sont créées à l’aide d’un assistant dans la console de gestion...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations