Publication de révocation en HTTP

Introduction

Dans l’intranet de l’entreprise, les listes de révocations sont stockées de façon centralisée dans l’Active Directory. L’accès est transparent. Par contre, lorsqu’un client doit valider une liste de révocation depuis l’extérieur de l’entreprise (Wan, Internet…), Active Directory n’étant alors pas accessible, le problème d’accès aux listes de révocation se pose à nouveau.

Cela peut se produire, par exemple, lors de connexions VPN ou Wifi à l’entreprise avec authentification par certificat. Sans accès aux listes de révocation, les certificats ne sont pas validés et la connexion échoue.

Dans ce cas, il est donc nécessaire d’exposer les listes de révocation depuis un emplacement public (Internet\Wan). Une des solutions les plus implémentées consiste à exposer ces listes de révocation, en HTTP, au moyen d’un serveur web public.

Attention, pour une bonne compréhension de ce nouveau chapitre concernant le processus essentiel de la révocation de certificats nous vous recommandons, en prérequis, de lire et d’effectuer les ateliers pratiques du chapitre Révocation de certificats dans l’entreprise.

Publication en HTTP (serveur web IIS)

La publication des listes de révocation supporte les protocoles SMB, FTP et HTTP. Les ordinateurs clients n’incluant pas forcément de client SMB ou FTP, et HTTP étant un protocole plus rependu, la publication se fait en général en HTTP, ce qui requiert donc l’installation d’un serveur IIS.

1. Emplacement du serveur web de publication

Dans une architecture sécurisée, ce chemin d’accès correspond à l’adresse de publication d’un serveur web situé dans la DMZ de l’entreprise.

Le nom Dns de ce serveur web doit être ajouté sur un serveur Dns public afin de permettre sa résolution depuis le Wan\Internet.

Les serveurs privés doivent aussi pouvoir résoudre en interne le nom du serveur web de publication afin de pouvoir le tester depuis l’entreprise.

2. Fichiers à publier en HTTP

Deux types de fichiers doivent être accessibles en HTTP. Le fichier qui authentifie l’autorité de certification et les fichiers de liste de révocation (complète et éventuellement delta).

Le fichier qui authentifie l’autorité de certification est stocké par défaut dans le dossier local C:\Windows\System32\CertSrv\CertEnroll sous le nom de fichier Nom du serveur de la CA_Nom de la CA.crt. Ce fichier correspond au certificat de l’autorité...

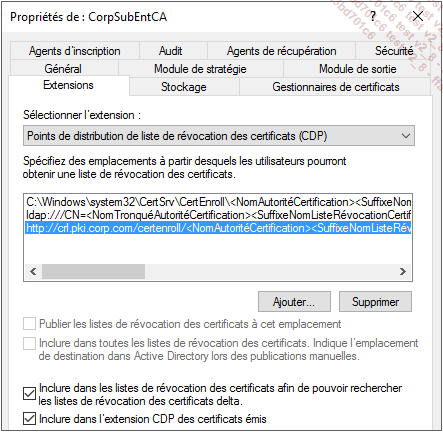

Modification des extensions CDP et AIA

La configuration de l’autorité de certification doit être modifiée afin que les certificats émis intègrent les nouveaux emplacements HTTP de vérification des listes de révocation.

En référence aux noms qui leur sont attribués dans la console de gestion de l’autorité de certification :

-

Les emplacements de liste de révocation sont nommés extensions CDP (CRL Distribution Point - point de distribution des CRL).

-

Les emplacements des certificats d’autorités de certification sont nommés extensions AIA (Authority Information Access - accès aux informations de l’autorité).

Cette tâche s’effectue dans l’onglet Extensions des propriétés de l’autorité de certification.

Il faut également cocher pour chaque emplacement ajouté :

-

Inclure dans les listes de révocation des certificats afin de pouvoir rechercher les listes de révocation des certificats delta.

-

Inclure dans l’extension CDP des certificats.

Ajout des nouvelles extensions CDP (CRL Distribution Point) en HTTP.

Ces options indiquent que ce nouveau chemin CDP en HTTP sera inclus dans tous les nouveaux certificats émis. Le processus de révocation utilisera ces chemins pour récupérer et valider les listes de révocation Delta (pour la première option)...

Validation de l’accès aux emplacements CDP\AIA

À titre de vérification, ou dans un processus de dépannage, il est capital de disposer d’outils d’audit de l’accès aux emplacements CDP depuis un poste client.

Microsoft fournit heureusement quelques outils très simples d’emploi pour nous assister dans cette tâche (en complément des outils déjà présentés dans le chapitre Révocation de certificat dans l’entreprise).

Côté client, il est possible (après récupération du certificat à tester sous forme de fichier .cer) d’utiliser la commande :

> Certutil -url Chemin_d'accès_au_fichier_de_certificat

La boîte de dialogue Outil de récupération d’URL permet alors de tester les chemins d’accès AIA (cocher Certificat (de AIA) dans la zone Extraire) ou les chemins d’accès CDP (cocher Listes CRL (de CDP) dans la zone Extraire).

Après avoir cliqué sur le bouton Extraire, les chemins de vérification sont extraits du certificat testé et l’état est vérifié (colonne État).

-

État Échec : le chemin n’est pas accessible (aucune liste de révocation n’est trouvée à l’emplacement indiqué).

-

État Vérifié : le chemin...

Atelier pratique : Révocation Wan (VPN SSTP)

La société Corp veut fournir une connexion VPN PPTP (Point-to-Point Tunneling Protocol) au personnel de l’entreprise. Ce type de VPN, impliquant l’ouverture de ports spécifiques, ne fonctionne pas depuis certains emplacements (chambre d’hôtel…).

La société souhaite remplacer cet ancien type de VPN par un VPN SSTP (Secure Socket Tunneling Protocol). Les VPN SSTP encapsulent les données dans un tunnel SSL (port 443) et sont donc utilisables depuis n’importe quel emplacement (sans requérir d’ouverture de ports supplémentaires).

Les Tunnel VPN SSTP s’appuyant sur la technologie SSL, le serveur VPN doit disposer d’un certificat. Ce certificat sera validé par les clients avant d’utiliser le service VPN SSTP.

Pour la validation de ce certificat par des clients provenant de l’extérieur de l’entreprise, il est nécessaire de publier des listes de révocation sur un emplacement accessible depuis Internet.

Le choix final se portera ici sur la publication des listes de révocation au travers d’un serveur web publié dans la Dmz de l’entreprise.

Dans cet atelier pratique, nous allons implémenter un serveur VPN SSTP, publier les listes de révocation en HTTP sur un serveur web externe. Nous validerons ensuite l’accès à ces listes de révocation depuis l’extérieur de l’entreprise ainsi que le bon fonctionnement du VPN SSTP.

Les ordinateurs virtuels utilisés dans cet atelier sont les suivants :

S1 : contrôleur de domaine (Corp.lan)

S2 : autorité de certification (CorpRootCA)

S3 : autorité de certification racine hors connexion (CorpSubEntCA)

S5 : serveur VPN, serveur DNS public, serveur web public (en DMZ)

W10 : client VPN (sur réseau externe)

Afin de minimiser le nombre d’ordinateurs virtuels et de simplifier l’architecture de l’atelier, le serveur VPN s5 est également serveur DNS public ainsi que serveur web public.

1. Restauration de l’architecture PKI sécurisée

Cet atelier s’appuie sur l’architecture de PKI sécurisée implémentée dans l’atelier du chapitre Architectures PKI sécurisées. Si vous avez modifié votre...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations