La couche Liaison de données

Les topologies

Un réseau est un ensemble de nœuds interconnectés. Dans cette section, une liaison est définie comme un chemin de communication entre deux nœuds.

La topologie est l’arrangement géométrique des liaisons et des nœuds pour former le réseau.

Il faut distinguer lien physique et lien logique :

-

Un lien physique existe entre A et B, permanent ou temporaire.

-

Un lien logique existe entre A et B car bien qu’il n’y ait pas de lien physique direct entre eux, les nœuds intermédiaires rendent possible la communication.

1. Les types de topologies

a. La topologie physique

La topologie d’un réseau est la manière dont sont agencés les différents équipements qui le composent. La manière la plus directe de décrire une topologie est de décrire son aspect physique, c’est-à-dire de décrire comment les équipements sont reliés les uns aux autres par des câbles réseau cuivre ou optiques ou des liaisons radio.

L’image qui suit montre un exemple de topologie physique où sont représentés les liens entre les équipements et où les regroupements peuvent, par exemple, représenter des bâtiments différents.

Topologie physique

Il est bien entendu possible de mettre plus de détails dans un tel schéma, par exemple la vitesse des liens, les identifiants d’interfaces, le type de média, la distance ou des informations sur la localisation des équipements.

Ce type de schéma est très important pour l’expert réseau puisqu’il peut donner immédiatement les indications des ports utilisés sur chaque équipement. Mais il est aussi crucial pour les équipes qui travaillent physiquement sur les équipements car dans les grands réseaux ou les grands datacenters, il est difficile, voire impossible, de se repérer sans aucune indication.

Avec ce genre de schéma, l’expert réseau pourra ainsi guider le personnel chargé des opérations physiques avec plus de précision ce qui est appréciable car il n’est jamais souhaitable d’effectuer les opérations sur le mauvais équipement…

b. La topologie logique

Une topologie logique se charge...

La couche Liaison de données et ses sous-couches

1. Rôle de la couche Liaison de données

La couche Physique fournit aux applications et protocoles des couches supérieures les moyens d’envoyer et de contrôler les données sur le support physique de transmission.

En plus de contrôler comment les données accèdent au média physique, cette couche fournit un service de détection d’erreur.

Notez bien qu’il s’agit de détection d’erreur et non de correction d’erreur.

Pour rendre ce service, les protocoles de couche 2 doivent ajouter de l’information à celle déjà existante pour former un ensemble qu’on appelle une trame.

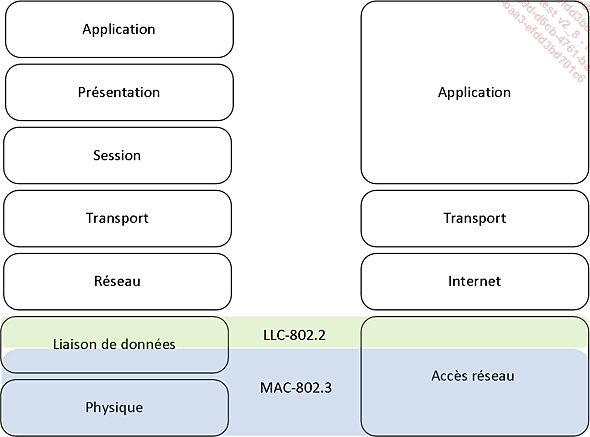

La couche Liaison de données est divisée en deux sous-couches :

-

La couche LLC (Logical Link Control), IEEE 802.2.

-

La couche MAC (Media Access Control) dont plusieurs instances existent :

-

IEEE 802.3 mieux connue sous la dénomination d’Ethernet.

-

IEEE 802.5 mieux connue sous le nom de Token Ring, obsolète aujourd’hui.

-

IEEE 802.11 qui définit les spécifications pour la transmission sans fil (Wi-Fi).

-

…

Bien entendu, d’autres instances existent, certaines sont toujours utilisées tandis que d’autres sont frappées petit à petit d’obsolescence. De nos jours le protocole prédominant en filaire sur la couche 2 est Ethernet.

D’autres protocoles, plus ou moins utilisés aujourd’hui, existent sur cette couche. Parmi ces protocoles on trouve les normes IEEE 802.11 Wi-Fi, Frame Relay et ATM.

2. MAC

Lorsqu’un navigateur demande une page...

Les trames

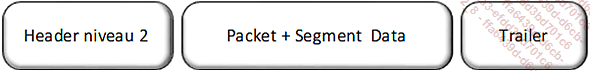

Pour accomplir sa mission, la couche 2 doit ajouter de l’information aux données reçues de la couche supérieure. Cet ajout d’informations s’appelle l’encapsulation.

Avec cet ajout d’informations, par le processus d’encapsulation, un nouveau type de donnée est formé que l’on appelle une trame (frame en anglais). Cette trame doit contenir toutes les informations nécessaires pour que le transit sur le média physique puisse se faire convenablement.

Une trame contient donc :

-

Un en-tête (header) qui contient, entre autres, l’adresse de la destination et celle de la source.

-

Les données des couches supérieures et les données utiles qui subissent le processus d’encapsulation sur la couche 2.

-

Un trailer qui contient les informations utilisées dans le cadre de la détection d’erreur.

En-tête de niveau 2

Présentation du protocole Ethernet

Ethernet est actuellement le protocole majeur qui règne en maître sur les technologies LAN depuis une dizaine d’années environ. Depuis sa conception puis sa standardisation, Ethernet n’a fait qu’évoluer et continue d’évoluer au moment de la rédaction de cet ouvrage.

Ethernet se situe à la fois sur la couche Physique et la couche Liaison de données de la couche OSI. D’un point de vue du modèle TCP/IP, Ethernet se situe donc sur la couche Accès réseau

Sous-couches MAC et LLC

Situé sur ces couches, Ethernet définit à la fois le format des trames, la taille des trames, l’encodage sur le lien jusqu’aux connecteurs utilisés.

Pour un ingénieur réseau, il est primordial de maîtriser le fonctionnement d’Ethernet car il devra travailler avec lui pendant encore un très long moment.

Les différents standards Ethernet

Les sections qui suivent présentent les différentes évolutions d’Ethernet. Vous ne devriez plus rencontrer certaines de ces technologies en production aujourd’hui. Ainsi les réseaux 10 mégabits ont presque tous disparu aujourd’hui, les réseaux 100 mégabits deviendront de plus en plus rares pour laisser la place aux réseaux 1/10 gigabits.

Il est surtout question ici d’avoir un aperçu des technologies passées et récentes ainsi que du mode de fonctionnement de base. La description détaillée des spécifications, de plus en plus complexes, demanderait un ouvrage dédié.

1. Ethernet

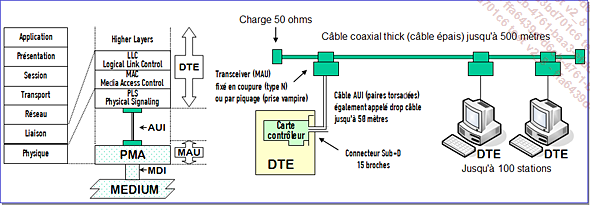

a. 10BASE5

Dans la dénomination 10BASE5, 10 représente le débit binaire, soit 10 Mbps, Base rappelle que la transmission s’opère sans translation de fréquence (sans modulation) et enfin 5 rappelle la longueur maximale d’un tronçon de câble, soit 500 mètres.

10BASE5 a aussi été dénommé Thick Ethernet ou Thicknet, en raison du diamètre du câble coaxial utilisé.

Thicknet

10BASE5 fut le premier support d’Ethernet. Il utilise un câble coaxial lourd de diamètre 10,3 mm, normalement de couleur jaune (Yellow cable), afin d’éviter de le confondre avec un câble énergie. Un tel câble n’admet qu’un faible rayon de courbure et il est impossible de le faire courir de station en station. Le câble est donc normalement posé en faux plafond ou en faux plancher.

La station est reliée au câble via un transceiver externe appelé MAU (Medium Attachment Unit) dans la norme. La transmission de l’information entre le PMA (Physical Medium Attachment) logé dans le transceiver et les couches supérieures hébergées par l’adaptateur réseau de la station est réalisée par le biais de l’AUI (Attachment Unit Interface ou interface de raccordement à l’unité). Souvent nommé « drop cable » ou câble de descente (puisqu’il vient du faux plafond), le câble AUI comporte cinq paires blindées individuellement (deux fils + un blindage par paire impliquent donc quinze connexions)...

L’adressage Ethernet

1. Le format des adresses

Comme vu précédemment, Ethernet opère à la fois sur la couche Physique et sur la couche Liaison de données de modèle OSI. Ethernet utilise la sous-couche MAC dont l’une des fonctions est de fournir l’adressage aux équipements.

Une adresse de couche 2 pour Ethernet s’appelle une adresse MAC. Elles sont aussi parfois désignées sous le nom de BIA (Burned In Address) ou Hardware Addresses. Elles sont assignées par le constructeur directement dans la carte réseau et il n’est pas possible de changer l’adresse MAC d’une carte réseau à moins de posséder le matériel adéquat qui permettrait de reprogrammer le chipset de ladite carte.

Une adresse MAC a un format bien précis, elle est composée de 48 bits soit 6 octets et est divisée en deux parties qui sont dénommées respectivement OUI (Organizationally Unique Identifier) et NIC (Network Interface Identifier). L’adresse MAC utilise la représentation hexadécimale, chaque caractère vaut donc 4 bits.

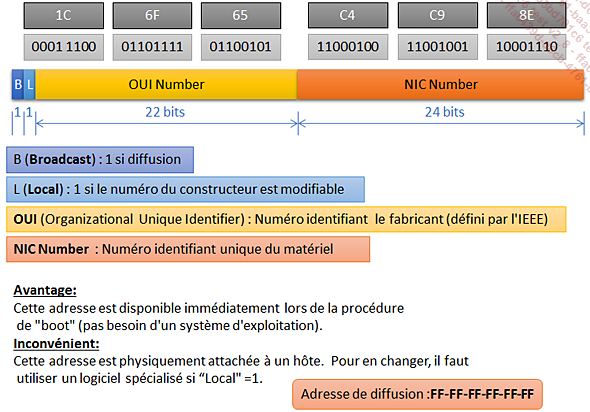

L’illustration qui suit montre une adresse MAC et son organisation :

Composition d’une adresse MAC

La partie OUI se compose des trois premiers octets. Cette partie, que l’on peut voir comme un préfixe, est assignée au constructeur par l’IEEE. Pour pouvoir obtenir un tel préfixe, un constructeur doit en faire la demande et l’acheter auprès de l’IEEE. Cela veut donc dire que tous les constructeurs de cartes réseau Ethernet sont référencés par l’IEEE.

Un constructeur peut disposer de plusieurs préfixes...

Dissection d’une trame Ethernet

1. Les composants d’une trame

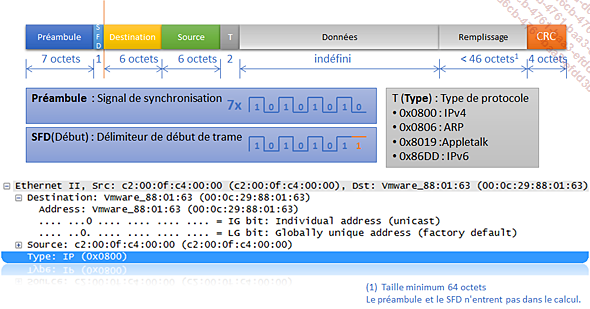

Afin de bien comprendre le fonctionnement d’Ethernet, il est important de bien connaître les éléments qui composent une trame Ethernet. La trame présentée ci-dessous est une trame dite Ethernet II, c’est la trame la plus rencontrée actuellement car elle est utilisée par les protocoles de niveau supérieur IP.

En-tête Ethernet

Comme on peut le constater, la trame est divisée en plusieurs parties ayant toutes une taille fixe à l’exception du Payload.

Dans le détail, voici les différentes parties de la trame, à l’exception de l’Interpacket Gap qui est la distance entre deux trames en octets :

Préambule

Cette information est codée sur 7 octets (56 bits) et est définie sur la couche 1 pour Ethernet. Les 56 bits sont une suite parfaite de 1 et de 0 dont l’objectif est de signaler une nouvelle trame entrante et de permettre au récepteur de se synchroniser parfaitement avec l’émetteur.

SFD (Start Frame Delimiter)

Codée sur 1 octet (8 bits), cette information est aussi définie sur la couche 1 pour Ethernet et permet de démarquer clairement la fin du champ Préambule et le début de la trame Ethernet. La valeur des bits du SFD est fixe (10101011).

MAC Destination

Immédiatement...

Le fonctionnement d’Ethernet

Alors comment les switches Ethernet utilisent-ils toutes ces informations avant de permettre à une trame de trouver son destinataire ?

Cette section explique le fonctionnement d’Ethernet à ses débuts avec les équipements de type hub et son fonctionnement actuel avec les switches.

1. Les hubs

a. Le fonctionnement des répéteurs et des concentrateurs

Le répéteur (Repeater) est un équipement simple régénérant un signal entre deux segments du réseau. Son rôle est d’augmenter la distance entre deux périphériques.

Le concentrateur (Hub) est en fait un répéteur multiports. Il existe trois principaux types de concentrateurs :

1) passif : un concentrateur passif permet uniquement de partager le média physique et n’a besoin d’aucune alimentation électrique (pas d’amplification, de nettoyage, de diagnostic...).

2) actif : un concentrateur actif doit être branché à une prise de courant pour pouvoir amplifier un signal avant de l’envoyer aux autres ports.

3) intelligent : le concentrateur intelligent (ou "smart hub") fonctionne de la même façon que les concentrateurs actifs tout en apportant des fonctions de diagnostic.

Les équipements raccordés à un concentrateur reçoivent tout le trafic qui traverse le concentrateur. Plus le nombre d’équipements reliés au concentrateur est important, plus il y a d’équipements sur le même LAN et plus grande est la probabilité que deux équipements émettent en même temps, donc produisent des collisions. Le risque de collision est donc proportionnel au nombre de périphériques présents sur le réseau local. C’est la raison pour laquelle les concentrateurs ont pratiquement disparu des réseaux modernes.

Un domaine de collision définit un ensemble d’équipements au sein duquel les trames envoyées par plusieurs interfaces peuvent entrer en collision.

Hub

Un hub opère donc sur la couche 1 du modèle OSI, la couche Physique. Il n’est pas possible pour lui de lire les informations de la couche 2 ou supérieure. Dès lors la seule option qui s’offre à lui, pour être sûr...

Le protocole ARP

Les informations capitales au bon fonctionnement des réseaux Ethernet modernes sont les adresses MAC qui donnent les indications nécessaires pour le transit des informations.

Bien entendu chaque machine connaît sa propre adresse MAC et elle est donc en mesure de l’inscrire dans le champ approprié de l’en-tête Ethernet. Mais comment une machine peut connaître l’adresse MAC de destination ? Cette adresse ne lui est pourtant pas directement accessible.

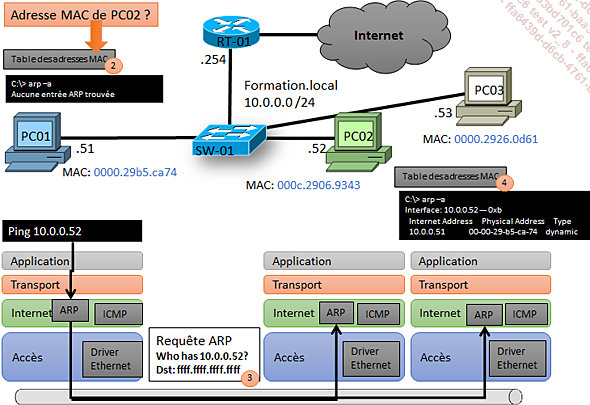

1. À quoi sert ARP ?

Dans un réseau IPv4, le protocole ARP (Address Resolution Protocol) joue un rôle majeur dans le fonctionnement des communications réseau car c’est lui qui permet à une machine de connaître l’adresse MAC d’une machine distante.

Dans le jargon, l’opération qui consiste à trouver cette adresse MAC s’appelle la résolution, on parle alors de résolution ARP.

L’objectif d’ARP est de résoudre l’adresse de niveau 3 (l’adresse IPv4) en une adresse de niveau 2 (l’adresse MAC). Une adresse IP est une adresse logique, par opposition à l’adresse MAC qui est une adresse physique.

En conséquence cette adresse IP peut être attribuée par l’administrateur du réseau ou l’utilisateur. Il est donc possible de fournir l’information de l’adresse IP de destination au système qui veut communiquer.

ARP trouve l’adresse MAC du système de destination en utilisant l’adresse de niveau 3, l’adresse IPv4.

Requête ARP (partie 1)

Dans le scénario où la station PC01 veut communiquer avec la station PC02, où aucune communication ne s’est encore déroulée, PC01 ne peut pas encore connaître l’adresse MAC de PC02, tout comme PC02 ne peut pas connaître l’adresse...

La gamme Cisco Catalyst

La gamme Cisco Catalyst est la gamme de switches Cisco pour les réseaux d’entreprise. D’un point de vue physique, on peut distinguer deux grandes familles de switches, les switches à configuration modulaire et les switches à configuration fixe, tandis que d’un point de vue fonctionnel, on peut distinguer deux familles, les switches de niveau 2 et les switches de niveau 3.

1. La configuration modulaire

Les switches à configuration modulaire sont des switches dont l’élément de base est un châssis. Un châssis dispose d’un certain nombre de slots dans lesquels des cartes peuvent être enfichées.

On distingue trois familles de cartes :

-

Les cartes de supervision (aussi appelées carte SUP)

Ces cartes sont utilisées pour servir de cerveau au châssis car c’est sur ces cartes que se trouvent l’accès console, la mémoire Flash et surtout l’instance principale du système d’exploitation.

Sans au moins une carte de ce type, le châssis ne peut pas fonctionner et certains châssis offrent les possibilités d’embarquer deux cartes à des fins de redondance.

-

Les cartes de lignes

Ces cartes sont souvent les plus nombreuses dans un châssis car ce sont elles qui offrent les interfaces du switch. Plusieurs types de cartes existent et le choix dépend du besoin...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations