Gestion des environnements, gestion de la sécurité

Objectifs

Quel que soit le type de stockage de données que vous choisirez plus tard dans le cadre de votre migration, la première chose sur laquelle vous devrez passer du temps en amont est la création et la configuration du ou des environnements de la Power Platform.

La notion d’environnement est connue dans le monde du développement informatique, mais il est important de comprendre de quoi il s’agit. Ce chapitre va donc débuter par ce sujet.

Que vous soyez administrateur Power Platform ou non, ce chapitre évoquera surtout les types d’environnements plutôt que de passer en revue toute la gestion des environnements en eux-mêmes (suppression, récupération ou copie d’environnements, continuité et reprise d’activité, etc.).

Si toutefois cette thématique vous intérresse, la documentation Microsoft est disponible à cette adresse https://learn.microsoft.com/fr-ca/power-platform/admin/.

Dans un second temps, et ce dans le cas de figure où Dataverse (ou Dataverse For Teams) est le système de gestion des données que vous avez choisi, il est important de prévoir du même coup votre modèle de sécurité des données.

Comme il existe plusieurs niveaux de sécurité possibles dans Dataverse, il peut a priori être délicat de s’y retrouver.

La seconde partie du chapitre aura...

Centres d’administration Microsoft

Avant d’évoquer les environnements, voici quelques hyperliens des différents centres d’administration dans lesquels vous pourrez être amené à évoluer. Selon les rôles dont vous disposez au sein de votre entreprise, certains de ces centres d’administration vous seront accessibles, de façon partielle ou totale, et d’autres non.

Portail Azure

Lorsqu’une personne rejoint votre entreprise, un compte est créé au sein de Microsoft Azure, dans le système Microsoft Entra ID (anciennement Azure Active Directory). À partir du portail Azure (https://portal.azure.com/), des droits lui sont octroyés, et cette personne peut rejoindre plusieurs groupes précédemment créés par les administrateurs Azure.

Le portail Azure est le plus haut niveau possible dans les centres d’administration avec Microsoft.

Centre d’administration Microsoft 365

Le centre d’administration Microsoft 365 (https://admin.microsoft.com/) permet de gérer les licences acquises par l’entreprise, et leurs assignations aux différents utilisateurs au sein de l’entreprise.

Il est également possible de gérer des groupes de sécurité ou encore des listes de distribution.

Centre d’administration de la Power Platform

Les paragraphes qui suivent nécessitent que vous...

Définition d’un environnement en informatique

Lorsque l’on parle d’un environnement en informatique, il s’agit bien souvent d’un ensemble de composants, tantôt matériels ou logiciels, tantôt humains, dans lequel les programmes informatiques sont développés ou s’exécutent.

Les serveurs, les réseaux informatiques, mais aussi les utilisateurs et les processus opérationnels sont inclus dans ces composants.

L’erreur étant humaine, il est déjà arrivé que des données clients soient supprimées par suite d’une mauvaise manipulation, ou que des messages d’alerte soient reçus par erreur sur le téléphone mobile de plusieurs clients d’une même entreprise.

À défaut de pouvoir rendre l’humain infaillible, il vous reste possible de minimiser les risques d’erreur avec les applications informatiques, et ce avec les environnements.

Le découpage en plusieurs environnements est une méthode courante, en tous cas fortement recommandées, pour ne pas dire obligatoire, avec bien souvent un environnement de développement, dans lequel les développeurs vont pouvoir travailler pour écrire, tester ou déboguer les applications.

Selon les besoins de votre entreprise pour les tests et la formation de vos utilisateurs, il est possible...

Environnements Power Platform

La Power Platform permet aux administrateurs de créer plusieurs environnements selon les besoins de l’entreprise. Cette partie passe en revue les différents types d’environnements possibles, avec quelques éléments différenciateurs.

L’espace mémoire alloué dépend de la quantité de licences acquises par votre entreprise, et les tailles limites sont accessibles directement dans la documentation Microsoft.

Environnement par défaut

Sans que vous ayez besoin de le créer vous-même, dès que votre entreprise acquiert des licences Microsoft 365, un environnement Power Platform par défaut est créé.

En mai 2024, les licences concernées sont les suivantes :

-

Microsoft 365 Enterprise : E1, E3, F3 et E5 ;

-

Microsoft 365 Business : Basic, Standard et Premium ;

-

Microsoft 365 Education : A3 et A5.

Cet environnement est accessible directement lorsque vous vous connectez avec votre adresse courriel d’entreprise aux adresses https://make.powerapps.com/ ou https://make.powerautomate.com/.

Le nom de l’environnement se situe en haut à droite de l’écran, avec un nom suivi de (default) .

Tous les utilisateurs de l’entreprise (le nom organisation sera notamment utilisé plus loin dans ce chapitre) ont accès à cet environnement, avec un rôle Créateur d’Environnement (Environment Maker), qui leur permet de créer des applications, des connexions, des connecteurs personnalisés et des flux Power Automate.

Il n’est pas possible de supprimer un environnement par défaut.

Ne garder que cet environnement n’est pas une bonne façon de procéder, il vous faut donc créer...

Sécurité des données

Une fois que vous avez défini et créé les environnements dans lesquels les développeurs, les testeurs ou les utilisateurs iront utiliser les applications que vous migrerez, vient l’étape de gestion de la sécurité des données.

Il faut définir qui peut accéder aux enregistrements dans les tables, qui peut en créer, en modifier ou en supprimer. Les possibilités sont nombreuses et une analyse détaillée, bien que parfois longue et délicate, est toujours nécessaire pour ne pas faire face à des problèmes de confidentialité.

Concept hiérarchique

La gestion de la sécurité dans la Power Platform suit le modèle qui est en place dans presque toutes les entreprises du monde, celui de la hiérarchie, avec chaque employé qui évolue au sein d’une équipe, dans laquelle une personne va en être responsable. Cette façon de procéder se répercute dans la façon dont Dataverse gère les différents niveaux de sécurité qu’il vous est possible de personnaliser selon vos besoins.

En partant de l’ensemble de l’entreprise et en zoomant progressivement jusqu’au niveau de l’utilisateur, voici quelques éléments à prendre en compte.

Organisation, Division et Utilisateur

Organisation

Le plus haut niveau dans un environnement de la Power Platform est l’organisation. C’est la division mère de toutes les divisions d’un environnement. Il n’existe qu’une seule organisation dans un environnement.

La plupart du temps cette organisation est l’entreprise, mais il peut s’agir d’une sous-partie de l’entreprise, comme une filiale.

Il existe une table Organisation dans Dataverse (Organization en anglais) qui reprend l’ensemble des caractéristiques de l’organisation dans l’environnement

Division

Une division, ou unité d’affaires (Business Unit ou BU en anglais) fait référence à une sous-unité ou à une section spécifique au sein d’une organisation.

Le découpage en division peut être effectué pour refléter la structure hiérarchique ou fonctionnelle de l’entreprise. Cette structuration permet de segmenter les données et les processus selon les besoins spécifiques de chaque division, offrant ainsi une gestion plus ciblée des informations.

Une division peut être rattachée à une division mère, permettant ainsi la cascade entre les différentes divisions au sein de l’organisation.

La table Division (BusinessUnit en anglais) regroupe l’ensemble des divisions existantes dans l’environnement.

Utilisateur

Que vous travailliez dans une petite entreprise ou un grand groupe, Dataverse traite chaque utilisateur selon un ensemble de rôle et de permission qui déterminent les actions qu’il...

Intervenants et rôles

Selon l’envergure de vos applications, il est possible que plusieurs utilisateurs aient des rôles différents dans le processus d’affaires couvert par les applications. Il est ainsi important de faire une distinction entre les types d’utilisateurs et les rôles de sécurité.

Distinction Intervenant vs Rôle

Pour bien distinguer les différences entre un intervenant et un rôle de sécurité, voici quelques éléments.

Un Intervenant :

-

représente un rôle que joue un utilisateur dans le cadre d’un processus d’affaires ;

-

est défini par des responsabilités et une série d’actions lui sont assignées ;

-

des tâches, des activités, des notifications, des approbations ou encore des processus lui sont assignés.

Il est possible que les intervenants soient différents d’un enregistrement à l’autre. Par exemple pour un montant de contrat supérieur à 10 000 €, ou si une option est cochée, ce sont des intervenants différents qu’il faut contacter.

Un rôle de sécurité :

-

représente un niveau d’accès aux données défini ;

-

est attitré à un ou plusieurs intervenants ;

-

est défini par les besoins d’accès à l’information des intervenants affectés au rôle.

Les rôles de sécurité sont assignés de façon permanente...

Rôles d’accès prédéfinis

Comme il peut être particulièrement long de créer l’ensemble des droits d’un rôle en partant de rien, plusieurs rôles d’accès prédéfinis sont disponibles dès la création d’un environnement. Voici les quatre rôles qui seront les plus pertinents de connaître en vue d’une copie pour un rôle d’accès personnalisé.

Lanceur d’application

Le rôle de lanceur d’application (App Opener en anglais) dispose des privilèges minimums pour les tâches courantes. Ce rôle est principalement utilisé comme modèle pour créer un rôle de sécurité personnalisé pour les applications pilotées par modèle. Il n’a aucun privilège sur les tables d’activités principales, telles que Comptes, Contacts et Activités.

Utilisateur de base

Le rôle d’utilisateur de base (Basic User en anglais) est intéressant pour les entités prédéfinies uniquement, il peut exécuter une application dans l’environnement et effectuer des tâches courantes sur les enregistrements dont il est propriétaire. Il a des privilèges sur les tables d’activités principales, telles que Comptes, Contacts et Activités.

Personnalisateur...

Rôle d’accès personnalisé

Comme il n’est pas possible de modifier un rôle de sécurité prédéfini, une des méthodes les plus répandues est d’effectuer une copie d’un rôle existant, et de le personnaliser par la suite, selon les besoins d’accès aux différentes tables Dataverse que vous pourriez avoir à gérer.

Sélectionnez un rôle déjà existant, puis cliquez sur le bouton Copier un rôle de sécurité pour en créer une copie.

Pour chaque réalisation, les rôles utilisateurs peuvent être repris à partir des rôles de lanceur d’application ou d’utilisateur de base.

Les développeurs peuvent disposer du rôle de personnalisateur de système, ce qui leur octroie suffisamment de droits pour pouvoir développer et déboguer les applications dans l’environnement.

Les comptes de service ou principaux de service doivent quant à eux disposer du rôle d’administrateur système.

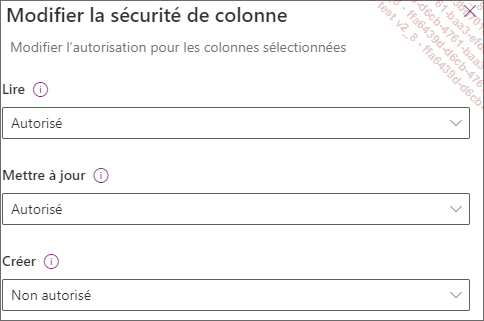

Colonnes sécurisées - niveau d’accès à une colonne

En plus des différents niveaux de sécurité abordés dans ce chapitre, une dernière option s’offre à vous pour sécuriser les données dans vos tables Dataverse, celle de la sécurité au niveau des colonnes.

Cette option est intéressante dans les cas où certaines colonnes dans une table contiendraient des données plus sensibles que celles des autres.

Dans un premier temps, identifiez la colonne dans la table Dataverse depuis l’environnement Power Apps, en cochant la case Activer la sécurité de la colonne, dans les options avancées (en passant par la page https://make.powerapps.com).

Dans le centre d’administration Power Platform (https://admin.powerplatform.microsoft.com), pour configurer le profil de sécurité de colonne dans l’environnement, sélectionnez le profil utilisateur, puis déterminez les autorisations pour la lecture, la mise à jour ou la création.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations