Les services réseau sous Windows Server 2019

Introduction à l’adressage IPv4

Depuis la création d’ARPANET, beaucoup de normes ont vu le jour. En 1981 IPv4 est créé (RFC 791).

1. Le modèle OSI

Le modèle OSI (Open Systems Interconnection) inventé par l’ISO (International Standards Organization) est un modèle de communication entre ordinateurs. Il décrit les fonctionnalités nécessaires à la communication.

Il est composé de sept couches, qui ont chacune une utilité différente.

-

Couche application : elle apporte les services de base offerts par le réseau, comme le transfert de fichier, la messagerie…

-

Couche présentation : sa principale fonction est de s’intéresser à la syntaxe et à la sémantique des données transmises. L’information est traitée de manière à la rendre compatible entre les différentes entités qui communiquent.

-

Couche session : elle organise et synchronise les échanges entre l’émetteur et le récepteur.

-

Couche transport : cette couche est responsable du bon acheminement des messages. Son rôle est la récupération des messages de la couche session, et le découpage en unités plus petites. Par la suite elle peut procéder à la transmission à la couche réseau. L’optimisation des ressources ainsi que le contrôle de flux est également à sa charge.

-

Couche réseau : elle permet la création des sous-réseaux et le routage des paquets sur ces derniers. L’interconnexion des sous-réseaux est également effectuée par cette couche.

-

Couche liaison de données : elle permet d’effectuer le fractionnement des données d’entrée de l’émetteur en trames. Par la suite ces dernières sont transmises en séquences. Elle a également à sa charge la gestion des trames d’acquittement renvoyées par le récepteur.

Un rôle important de cette couche est la détection et la correction d’erreurs intervenues sur la couche physique. Pour éviter l’engorgement du récepteur, le contrôle de flux est intégré à la couche liaison.

-

Couche physique : cette couche doit garantir...

Introduction à l’IPv6

Pour pallier le risque de pénurie d’adresses en IPv4, un nouvel adressage a dû être implémenté. Le protocole IPv6 a donc vu le jour et se présente en tant que successeur de l’IPv4.

1. Adressage IPv6

Une adresse IPv6 contient 128 bits (soit 16 octets, contre 4 octets pour l’IPv4), elle n’est plus représentée sous forme décimale mais sous forme hexadécimale.

Adresses en IPv6

FE80:0000:0000:0001:0200:F8FF:1F20:203F

Il est évidemment possible de la simplifier. La première étape est la réduction des 0.

F80:0:0:1:200:F8FF:1F20:203F

Ainsi une suite contiguë de zéros apparaît dans l’adresse (une suite de deux zéros dans notre exemple). Une autre simplification est donc possible, nous allons remplacer cette suite par « :: ».

Ce remplacement ne pourra être effectué qu’une seule fois par adresse.

F80::1:200:F8FF:1F20:203F

2. Types d’adresses IPv6

Nous allons trouver plusieurs types d’adresses :

-

Adresse de bouclage : l’adresse est de la forme ::1.

-

Adresse multicast : cette adresse commence toujours par FF00.

-

Adresse de liaison locale : cette adresse commence toujours par FE80.

-

Adresse globale : correspond à toutes les adresses non citées au-dessus.

3. Indice de zone

L’adresse de liaison locale utilise un indice de zone...

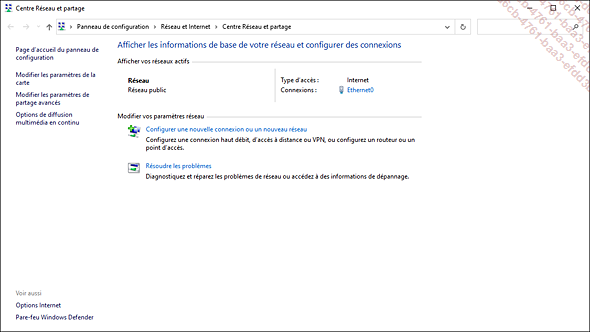

Configuration du Centre Réseau et partage

Le Centre Réseau et partage est apparu avec Windows Vista, il permet la gestion des interfaces et connexions réseau.

1. Ouvrir le Centre Réseau et partage

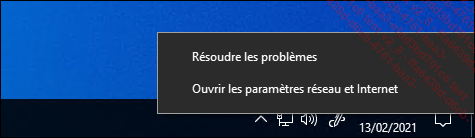

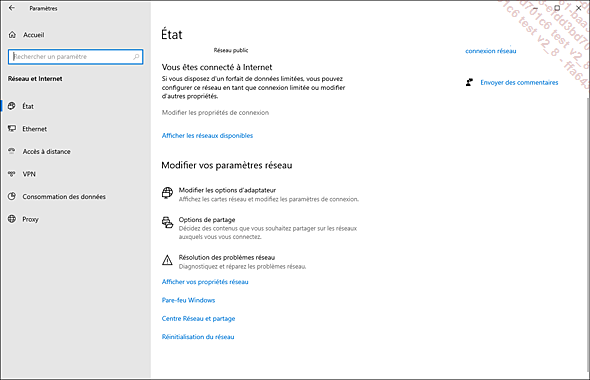

Il existe deux manières de lancer le Centre Réseau et partage. La première, en effectuant un clic droit sur l’icône dans la barre des tâches et en sélectionnant l’option Ouvrir les paramètres réseau et Internet dans le menu contextuel.

Cliquez par la suite sur Centre Réseau et partage.

La deuxième manière consiste à passer par le panneau de configuration.

2. Configurer une connexion réseau VPN

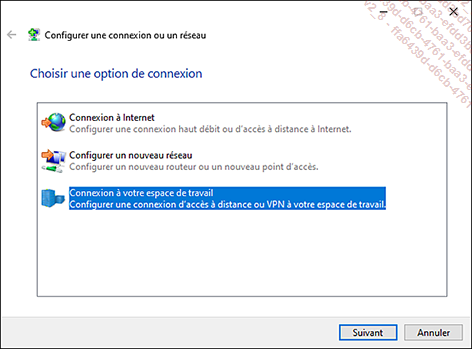

Le lien Configurer une nouvelle connexion ou un nouveau réseau permet la création d’une connexion à un réseau d’entreprise (connexion VPN).

Cliquez sur le lien Connexion à votre espace de travail puis cliquez sur Suivant.

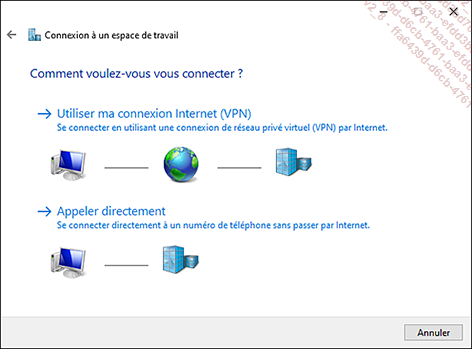

Cliquez sur Utiliser ma connexion Internet (VPN).

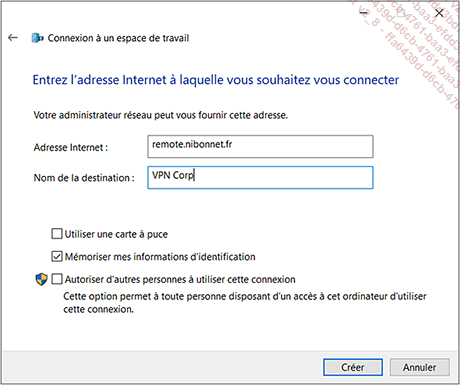

Il est nécessaire maintenant de saisir l’adresse du serveur VPN (exemple : remote.nibonnet.fr) ainsi que le nom de la connexion.

Cliquez sur Créer afin de procéder à la création de la connexion VPN.

Il est possible d’utiliser une carte à puce pour l’authentification ou la mémorisation des informations d’identification. D’autres utilisateurs...

La norme 802.11

Avant d’étudier la norme 802.11, il convient de déterminer ce qu’est le Wi-Fi.

Un réseau sans fil est un réseau où les informations sont échangées à travers des ondes radio dans la plage de fréquences des micro-ondes. Ce type de réseau est composé de plusieurs dispositifs réseau reliés entre eux (bornes Wi-Fi, cartes réseau).

Un réseau Wi-Fi contient un nom (SSID) qui permet de l’identifier.

Une norme a été définie sous le numéro 802.11. Plusieurs versions ont vu le jour depuis septembre 1999.

La norme 802.11a

La bande de fréquence des 5 GHz est utilisée pour un débit théorique de 54 Mbit/s. Elle est normalisée en 1999.

La norme 802.11b

Normalisée également en septembre 1999, elle utilise cette fois la bande de fréquence des 2,4 GHz. Le débit a été réduit et offre un maximum de 11 Mbit/s théorique.

La norme 802.11g

Cette norme est apparue en juin 2003 afin de combiner les avantages des versions a et b. Elle offre donc un débit théorique de 54 Mbit/s et permet d’avoir la portée et la fiabilité de la version b.

La bande de fréquence utilisée est celle des 2,4 GHz.

La norme 802.11n

Normalisée en octobre 2009, elle offre une meilleure bande passante théorique...

Présentation des fonctionnalités de sécurité

Les derniers systèmes d’exploitation permettent la mise en place de certaines fonctionnalités de sécurité.

1. Credential Guard

La fonctionnalité Credential Guard utilise la sécurité basée sur la virtualisation pour isoler les secrets afin que les logiciels système privilégiés puissent y accéder. Un accès non-autorisé à ces secrets peut entraîner des attaques de vol d’informations d’identification, « pass-the-hash » ou « pass-the-ticket » par exemple.

Avant Windows 10, l’autorité de sécurité locale stockait les secrets utilisés par le système d’exploitation dans sa mémoire de processus. Avec Credential Guard, le processus de l’autorité de sécurité locale dans le système d’exploitation communique avec un nouveau composant. Appelé processus LSA isolé, il stocke et protège ces secrets. Les données stockées par ce processus sont protégées à l’aide de la sécurité basée sur la virtualisation et ne sont pas accessibles au reste du système d’exploitation.

Prérequis

Credential Guard est disponible sur Windows 10 en version Enterprise 64 bits. Cette fonctionnalité est également...

La fonctionnalité Équilibrage de charge réseau

La fonctionnalité Équilibrage de charge réseau permet de s’assurer que l’ensemble des serveurs ont une charge de travail identique.

Afin d’offrir une tolérance de panne à un utilisateur, le service IT peut mettre en place plusieurs serveurs ayant le même rôle (exemple : serveur web).

Il est donc utile d’implémenter la fonctionnalité Équilibrage de charge réseau. En effet, cette dernière a pour fonction d’envoyer les trames aux serveurs en fonction de leur occupation. Ainsi, il n’est pas possible d’avoir un serveur très occupé et un autre qui ne fait rien.

Une fois la fonctionnalité installée et configurée, l’utilisateur accède à une adresse IP virtuelle (choisie lors de la configuration de la fonctionnalité) différente de l’adresse IP des serveurs. Par la suite, l’utilisateur est redirigé vers l’un des serveurs parmi ceux qui ont le moins de charge.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations