Gestion de la politique de sécurité

Les stratégies par défaut

Lors de la création d’un domaine Active Directory, deux stratégies sont créées par défaut. Il est préférable de ne pas toucher à ces stratégies de groupe, préférez donc la création d’une nouvelle stratégie de groupe.

La Default Domain Policy est positionnée à la racine du domaine. Elle s’applique à l’ensemble des unités d’organisation du domaine et contient les paramètres de sécurité (paramètres de mot de passe et de verrouillage). Il est également possible de configurer des paramètres communs à tous les objets du domaine ou des paramètres d’audit.

La Default Domain Controller Policy est liée à l’unité d’organisation Domain Controllers. Elle s’applique uniquement aux serveurs ayant le rôle d’annuaire AD. Les paramètres contenus dans cette stratégie sont donc à destination des contrôleurs du domaine. Plusieurs types de paramètres peuvent être configurés :

-

Stratégie d’affectation des droits : les paramètres permettent d’attribuer des droits supplémentaires à un utilisateur (Arrêter le système, Autoriser l’ouverture de session par les services Bureau à distance…).

-

Stratégie d’option de sécurité : la configuration des paramètres d’Audit (modification effectuée dans le service d’annuaire…) ainsi que d’autres paramètres peut être effectuée.

Les stratégies d’audit

1. Introduction

L’audit permet l’enregistrement d’une entrée dans le journal d’événements lorsqu’un utilisateur effectue une action (accès à une ressource, etc.). Ainsi il est possible de voir l’action effectuée, le compte utilisateur associé ainsi que la date et l’heure de l’action. Il est possible d’auditer deux actions, celles ayant échoué ou celles ayant réussi.

Les audits de sécurité ont un rôle important, les données qu’ils fournissent permettent de déceler une faille de sécurité potentielle (mauvaise ACL positionnée…).

Plusieurs événements peuvent être audités :

-

Événements de connexion aux comptes : ce type d’audit permet de connaître chaque connexion et déconnexion d’un compte utilisateur ou ordinateur autre que celui qui enregistre l’événement et valide le compte. Lors de l’activation de l’audit des succès, une entrée est générée à chaque ouverture de session réussi. Ce paramètre permet d’effectuer des recherches après un incident. En cas d’audit des échecs, une entrée est cette fois générée lorsque la tentative d’ouverture de session du compte échoue. Ces informations sont utiles pour la détection des intrusions.

-

Auditer la gestion des comptes : un événement est généré lorsqu’une modification est effectuée sur un compte (création, modification et suppression d’un compte utilisateur, compte utilisateur renommé, désactivé ou activé, mot de passe modifié…). Lors de l’activation des réussites, un événement...

Gestion de la sécurité

Une stratégie de sécurité englobe des paramètres concernant principalement la politique de mot de passe et de verrouillage. Ces paramètres sont configurés dans la Default Domain Policy afin que l’ensemble des objets du domaine AD reçoive cette politique.

La stratégie de mot de passe englobe les paramètres suivants :

-

Complexité du mot de passe: si elle est activée, le mot de passe doit posséder au minimum trois des quatre catégories suivantes : des lettres minuscules, des lettres majuscules, des chiffres et des caractères spéciaux. En plus, le mot de passe ne doit pas contenir tout ou une partie du nom du compte utilisateur et compter un minimum de six caractères.

-

Durée de vie des mots de passe : des durées de vie minimale et maximale sont configurées. Le temps minimum bloque le changement de mot de passe par l’utilisateur, ce dernier pourra donc effectuer l’action une fois la durée passée. La durée maximale permet de mettre une limite à l’utilisation du mot de passe : une fois le délai passé, il est nécessaire de le changer.

Si la durée minimale est de 1 jour et que l’utilisateur change son mot de passe, il ne pourra pas le modifier avant le lendemain.

-

Longueur du mot de passe : ce paramètre permet de déterminer le nombre minimum de caractères du mot de passe. Si le nombre de caractères dans le mot de passe saisi par l’utilisateur est inférieur à celui défini dans le paramètre, le changement est refusé par le contrôleur de domaine.

-

Historique des mots de passe : afin de s’assurer qu’un utilisateur ne saisit pas le même mot de passe que l’ancien lors du changement, l’historique des mots de passe...

Paramétrage de l’User Access Control

1. Introduction

Les comptes administrateurs sont généralement des comptes utilisateur sensibles. Principalement parce qu’ils fournissent à l’utilisateur qui ouvre une session des droits élevés (modification du registre, changement des paramètres Windows…). Une protection de ce type de compte est nécessaire afin d’assurer un bon fonctionnement du système d’exploitation ainsi que l’intégrité des données.

L’UAC (User Access Control) a fait son apparition avec Windows Vista et Windows Server 2008. Cette fonctionnalité permet de sécuriser l’utilisation des comptes sensibles. Pour cela une confirmation est demandée lorsqu’une élévation de privilèges est nécessaire. Si la personne connectée ne possède pas de droit d’administration, il est nécessaire de saisir les identifiants d’un compte d’administration. La commande Runas permet, comme l’UAC, le lancement d’un processus en utilisant les identifiants d’un autre compte.

Ainsi, les utilisateurs standards et les administrateurs se trouvent par défaut avec les mêmes droits sur le poste. Lorsque des droits plus élevés sont nécessaires, l’UAC effectue une élévation de privilège. Ainsi, seul le processus qui a demandé l’élévation fonctionne avec des droits d’administrateur. Deux actions sont possibles :

-

L’utilisateur est administrateur : l’UAC demande à la personne connectée l’autorisation de continuer l’exécution du processus qui nécessite des droits d’administration.

-

L’utilisateur est un utilisateur standard : la saisie des identifiants d’un compte...

Le certificat numérique

1. Présentation

Un certificat numérique possède plusieurs fonctions (SSL, cryptage EFS…), généralement le choix du certificat est fait en fonction de son usage futur.

Ce certificat possède une clé privée et/ou une clé publique. En effet, deux types de cryptage sont présents dans le monde de la cryptographie :

-

Le cryptage à l’aide de clés symétriques qui consiste à effectuer les opérations de cryptage et de décryptage avec la même clé.

-

Le cryptage à l’aide de clés asymétriques qui utilise lui deux types de clé : une clé publique pour crypter et une clé privée pour décrypter.

La clé privée est normalement détenue uniquement par le propriétaire du certificat, les autres personnes utilisent sa clé publique pour effectuer le cryptage.

Le certificat peut être délivré par une entité publique (généralement en payant), celui-ci est reconnu sur Internet. Il est possible également d’installer dans son réseau une autorité de certification qui a pour rôle la gestion et la distribution de certificats numériques. Attention, ce dernier type de certificat ne peut être utilisé que dans le réseau local de l’entreprise. Néanmoins, les deux types de certificats (public ou privé) ont chacun une date de validité.

Il est possible d’annuler la validité d’un certificat avant que la date ne soit échue. On appelle cela révoquer un certificat. Une liste de révocation est gérée par le serveur et permet de référencer les certificats révoqués avant leur date d’expiration.

2. Cryptage à l’aide d’EFS...

Mise en place de la délégation

La délégation est un point important, elle permet d’octroyer des droits supplémentaires à un ou plusieurs utilisateurs. Ces derniers ont la possibilité d’effectuer certaines actions sans pour autant posséder des droits d’administration.

1. Délégation dans Active Directory

Il est possible de déléguer énormément de droits dans Active Directory. Les points suivants sont quelques exemples de délégation pouvant être mis en place.

a. Déplacement d’utilisateur

Il peut être nécessaire pour un service de hotline, par exemple, de déléguer le déplacement d’un utilisateur d’une unité d’organisation à une autre. La mise en place de la délégation s’effectue au travers de la console Modification ADSI et Utilisateurs et ordinateurs Active Directory.

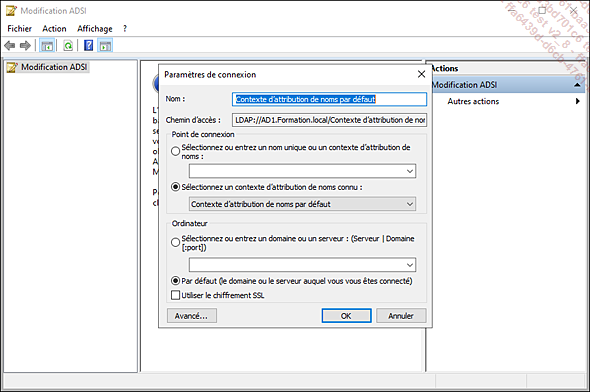

Depuis le serveur AD1, accédez à la console Modification ADSI présente dans les outils d’administration.

Effectuez un clic droit sur Modification ADSI puis, dans le menu contextuel, sélectionnez Connexion. Cliquez sur OK dans la fenêtre qui apparaît.

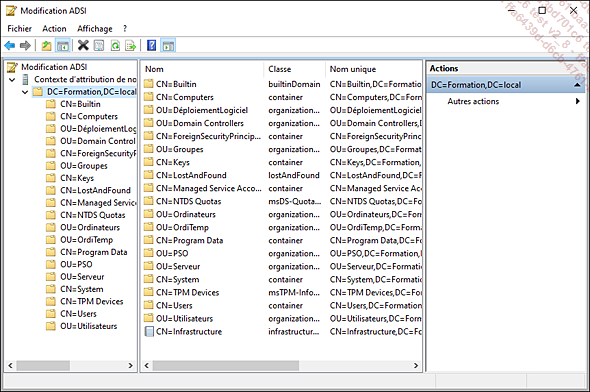

Double cliquez sur Contexte d’attribution de noms par défaut puis sur DC=Formation,DC=local.

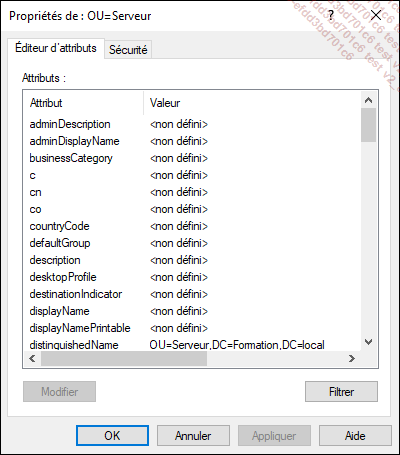

Effectuez un clic droit sur l’unité d’organisation souhaitée puis, dans le menu contextuel, sélectionnez Propriétés.

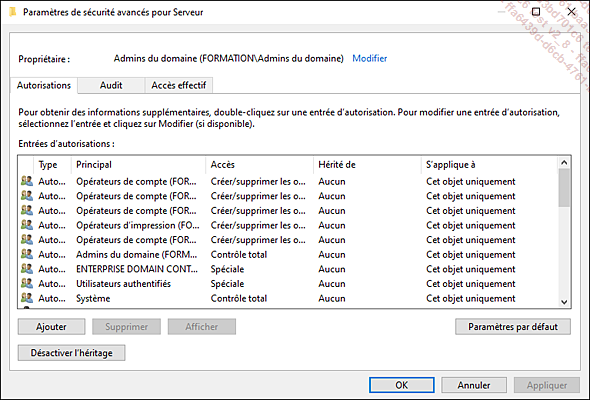

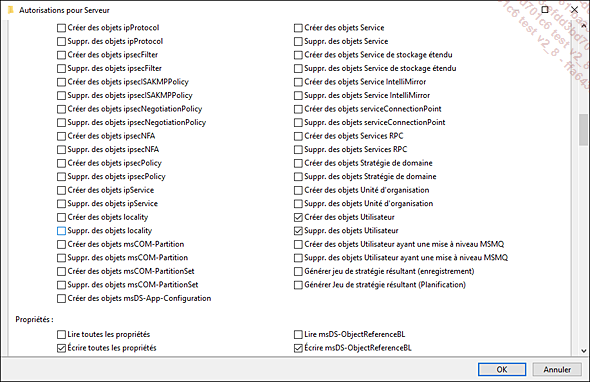

Cliquez sur l’onglet Sécurité puis sur Avancé. Une nouvelle fenêtre s’affiche. Cliquez sur Ajouter.

Cliquez sur le lien Sélectionner un principal puis ajoutez le compte utilisateur ou le groupe souhaité.

Cochez les droits Créer des objets Utilisateur et Suppr. des objets Utilisateur.

Cochez les propriétés...

Mise en place de LAPS

Les comptes locaux possèdent fréquemment un mot de passe unique pour l’ensemble des machines. Ce dernier étant jamais ou rarement changé, une grosse faille de sécurité est présente sur l’ensemble de ces postes de travail. En cas de compromission d’un poste de travail, le pirate se voit octroyer des droits d’administrateur du poste. Il peut ainsi installer des outils pour compromettre d’autres postes ou serveurs.

Microsoft LAPS permet un changement de mot de passe régulier ; cette opération est effectuée de manière automatique. L’ensemble du paramétrage est effectué par une stratégie de groupe. Le mot de passe est stocké de manière sécurisée dans l’annuaire Active Directory.

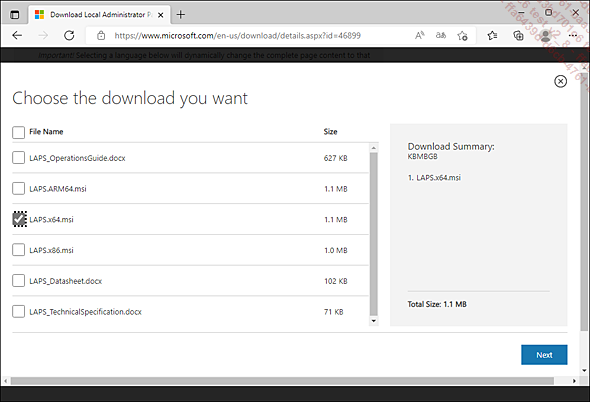

Téléchargez le fichier d’installation de Microsoft LAPS depuis le site Microsoft. https://www.microsoft.com/en-us/download/details.aspx?id=46899

Téléchargez la version 64 bits puis copiez cette dernière sur le serveur AD1.

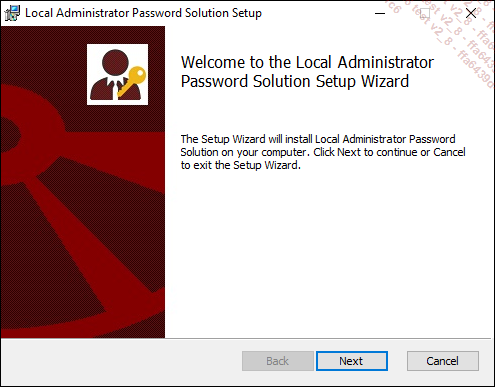

Exécutez le fichier précédemment téléchargé sur le serveur AD1.

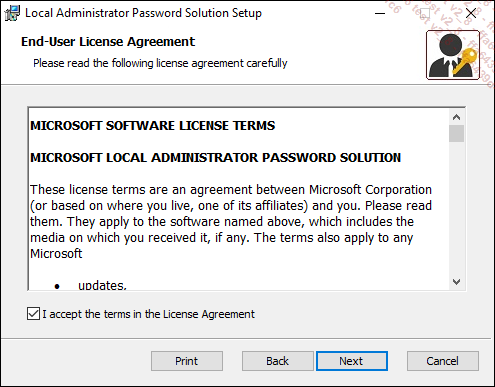

Cochez la case I accept the terms in the Licence Agreement puis cliquez sur Next.

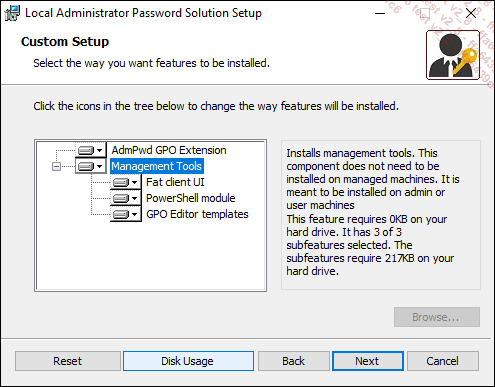

Installez l’ensemble des composants puis cliquez sur Next.

Cliquez sur Install afin de procéder à l’installation de Microsoft LAPS.

Suite à l’installation, le schéma doit être mis à jour. Cette opération permet d’ajouter au schéma Active Directory les objets nécessaires. L’object ms-MCS-AdmPwd qui permet de stocker le mot de passe et ms-MCS-AdmPwdExpirationTime qui va contenir la date d’expiration.

Depuis une invite de commandes PowerShell, exécutez la commande Import-module AdmPwd.ps afin d’importer le module...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations