Services de domaine Active Directory

Présentation des services de l’Active Directory

Active Directory est un annuaire implémenté sur les systèmes d’exploitation depuis Windows 2000 Server. Depuis cette première version de l’annuaire, de nombreuses améliorations ont été apportées.

1. La forêt Active Directory

Une forêt est une collection d’un ou plusieurs domaines Active Directory, le premier installé étant appelé domaine racine. Son nom DNS (exemple : Formation.local) sera également donné à la forêt. Dans notre exemple, la forêt aura le nom Formation.local.

Dans une forêt, l’ensemble des domaines utilise la même configuration ainsi que le même schéma. Le système de partition est détaillé à la section Les partitions d’Active Directory.

Aucune donnée (compte utilisateur, ordinateur…) n’est répliquée en dehors de la forêt, cette dernière sert donc de frontière de sécurité.

2. Le domaine et l’arborescence de domaines

Une arborescence de domaines est une suite de domaines qui partagent un espace de noms contigu. Ainsi dans l’exemple ci-après nous pouvons voir l’arborescence de domaines Formation.local. Cette dernière contient un domaine enfant nommé Microsoft.Formation.local. La racine Formation.local est bien identique à la racine du domaine (Microsoft.Formation.local).

La relation d’approbation entre les domaines d’une même arborescence est de type parent/enfant. Lors de l’ajout d’un domaine enfant, une relation d’approbation de type bidirectionnelle et transitive est créée automatiquement.

Si l’espace de noms est différent, nous parlerons dans ce cas d’une nouvelle arborescence. Les domaines...

Promotion d’un contrôleur de domaine

Un contrôleur de domaine est un serveur dont la fonction principale est l’authentification des utilisateurs et ordinateurs. Il a également la charge de permettre l’accès aux ressources partagées (boîtes aux lettres, dossiers partagés, imprimantes…).

1. Prérequis nécessaires à la promotion d’un serveur

La promotion d’un serveur en contrôleur de domaine nécessite certains prérequis. Si ces derniers ne sont pas respectés, l’opération est stoppée.

-

Système de fichiers NTFS : les volumes et les partitions doivent être formatés avec un système de fichiers NTFS.

-

Nom du poste : un nom de 15 caractères maximum est recommandé de plus il est préférable de ne pas utiliser de caractères spéciaux (#, é, è...), les chiffres et les caractères minuscules et majuscules peuvent eux être utilisés sans risques.

-

L’interface réseau : elle doit être configurée avec une configuration IPv4/IPv6 correcte. L’adressage statique est recommandé pour tous les serveurs et si besoin, une exclusion doit être effectuée dans le DHCP.

-

Nom de domaine : le nom de domaine utilisé doit être sous la forme d’un nom DNS (domaine.extension). Il est souhaitable d’utiliser des extensions qui ne soient pas utilisées sur Internet (.msft…).

-

Serveur DNS : un serveur DNS est nécessaire pour le fonctionnement de l’Active Directory. Néanmoins, si aucun serveur DNS n’est présent, l’installation de ce dernier peut s’effectuer pendant la promotion du serveur. Dans le cas contraire, il est nécessaire de vérifier la configuration IP afin d’utiliser le serveur...

Redémarrage de l’AD

Active Directory s’appuie sur une base de données. Il est donc nécessaire dans certains cas de défragmenter la base de données, d’effectuer une restauration à la suite d’un crash, ou toute autre opération de maintenance.

Pour effectuer toutes ces manipulations, il est nécessaire d’avoir un accès complet à la base de données. Lors de l’utilisation quotidienne de l’Active Directory, l’accès est limité aux fonctionnalités offertes par les différents outils (Sites et services AD, Utilisateurs et ordinateurs AD…).

Depuis Windows Server 2008, un nouveau service Windows permet d’arrêter l’annuaire AD afin d’obtenir un accès complet à la base de données.

1. Démarrage/arrêt des services Active Directory avec la console MMC Services

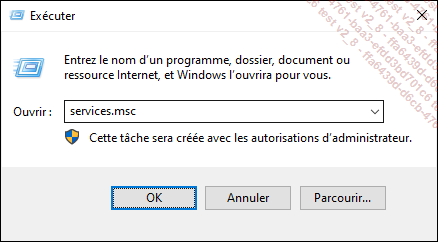

Il existe deux manières d’arrêter ou de démarrer le service Active Directory, la première, vue dans le présent point, est la gestion du service depuis la console MMC Services.msc.

L’arrêt de ce service permet d’effectuer une maintenance (défragmentation…) sur la base de données du rôle AD DS.

Effectuez un clic droit sur le bouton Démarrer puis un clic gauche sur Exécuter. La deuxième est vue dans le point suivant.

Saisissez dans le champ services.msc.

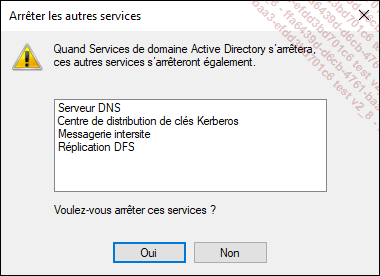

Double cliquez sur Services de domaine Active Directory, puis cliquez sur Arrêter.

D’autres services doivent être également arrêtés. Cliquez sur Oui.

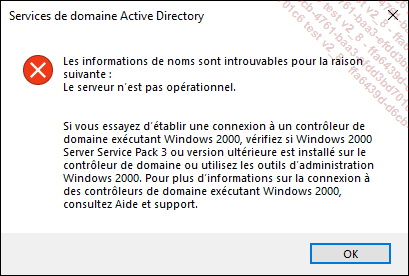

Après l’arrêt des services, il est impossible d’accéder à la console Utilisateurs et ordinateurs Active Directory.

Redémarrez le service afin de retrouver un annuaire Active...

Suppression d’un contrôleur de domaine

Un contrôleur de domaine peut être amené à être rétrogradé en simple serveur membre pour des raisons de changement de serveur ou autres.

La manipulation consiste à enlever le rôle de contrôleur de domaine au serveur.

Supprimer un contrôleur de domaine d’un domaine

Le domaine Formation.local est constitué d’un contrôleur de domaine en lecture/écriture et d’un contrôleur de domaine uniquement en lecture. L’opération consiste à supprimer le rôle AD DS sur le RODC. On parlera donc de rétrogradation du serveur.

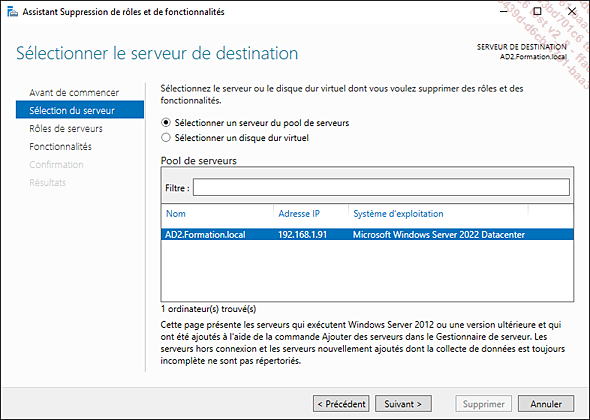

Ouvrez une session sur AD2 en tant qu’administrateur du domaine.

Lancez la console Gestionnaire de serveur.

Cliquez sur Gérer puis sur Supprimer des rôles et fonctionnalités.

Cliquez sur Suivant dans la page d’accueil de l’assistant.

Dans la fenêtre Sélectionner le serveur de destination, cliquez sur Suivant.

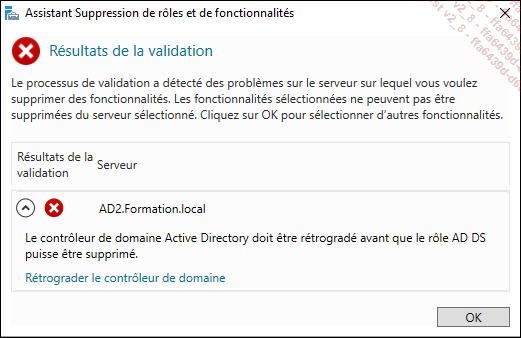

Décochez le rôle Services AD DS. Les fonctionnalités sont également à supprimer. Un message d’erreur apparaît. Cliquez sur Rétrograder le contrôleur de domaine.

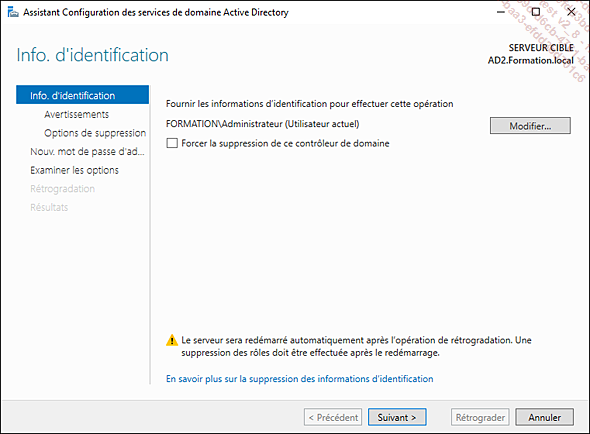

Dans la fenêtre d’identification, cliquez sur Suivant.

Le compte à utiliser pour la rétrogradation du serveur peut être changé à l’aide du bouton Change. En cas de contrôleur de domaine isolé, il est utile de cocher la case Forcer la suppression de ce contrôleur de domaine.

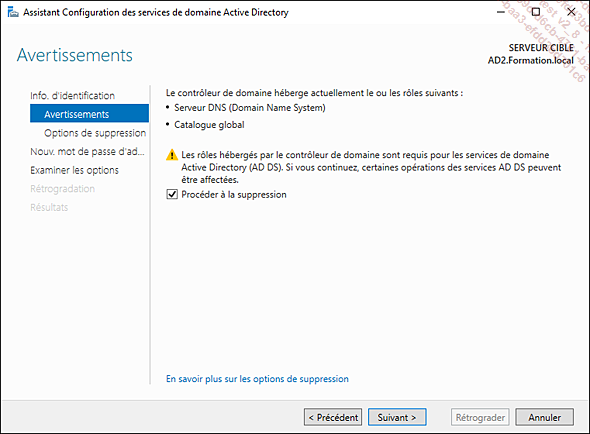

Cochez la case Procéder à la suppression puis cliquez sur Suivant.

Laissez décochée la case Conserver les métadonnées de contrôleurs de domaine puis cliquez sur Suivant.

Saisissez, à la fin de la rétrogradation, le mot de passe...

Clonage d’un contrôleur de domaine virtualisé

Le clonage d’un contrôleur de domaine consiste à effectuer une copie du disque dur virtuel (fichier VHD) d’un contrôleur de domaine existant. Il est nécessaire de créer un fichier de configuration clone. Le nombre d’étapes et le temps nécessaire pour le déploiement d’un contrôleur de domaine sont réduits à l’aide de cette fonctionnalité.

Le clone utilise les critères suivants pour détecter qu’il s’agit d’une copie d’un autre contrôleur de domaine.

Présence du fichier DCCloneConfig.xml dans un des emplacements suivants :

-

Le répertoire où réside ntds.dit (%windir%\NTDS).

-

La racine d’un lecteur de média amovible.

Le contexte de sécurité du serveur source est utilisé par le contrôleur de domaine cloné afin de communiquer avec le serveur ayant le rôle Emulateur PDC. Ce dernier doit exécuter nécessairement Windows Server 2012 ou version ultérieure.

Après la vérification que le serveur qui effectue la demande est bien autorisé pour l’opération de clonage, l’émulateur PDC crée une nouvelle identité machine, un nouveau compte et un nouvel SID ainsi que le mot de passe permettant d’identifier cette machine en tant que DC réplica. Une fois les informations reçues, le serveur clone prépare les fichiers de base de données afin de servir de réplique.

1. Les différents composants du clonage

De nouvelles instructions PowerShell sont contenues dans le module Active Directory :

New-ADDCCloneConfigFile : permet la mise en place du fichier DCCloneConfig.xml au bon endroit, étape indispensable pour déclencher le clonage. Des contrôles...

Sécurité du système d’information

De nos jours, la sécurité est un point très important dans un système d’information. La gestion des identités étant primordiale dans tout système On-premises ou Cloud, il est important de s’assurer de respecter les bonnes pratiques en termes de gestion et de sécurité au niveau de l’annuaire Active Directory.

1. Audit de l’annuaire Active Directory

L’outil Ping Castle permet d’effectuer un audit de l’annuaire Active Directory. Il indique les éléments de l’annuaire à sécuriser mais également quelques bonnes pratiques qui ne sont pas respectées. Cet outil est gratuit sauf pour les personnes qui effectuent des audits ; ces dernières devront procéder à l’achat d’une licence spéciale auditeur.

a. Installation de Ping Castle

Joindre la machine SV1 au domaine Active Directory

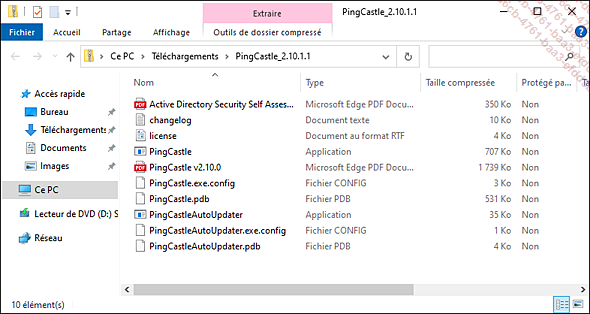

L’installation de l’outil Ping Castle va être effectuée sur le serveur SV1. Il est dans un premier temps nécessaire de procéder au téléchargement de l’outil. Pour cela, l’URL suivante peut être utilisée : www.pingcastle.com. Depuis le site web de l’éditeur, cliquez sur Free Download.

Téléchargez le fichier zip d’installation puis décompressez-le sur le serveur SV1. Le dossier sera stocké sur la partition de données. L’emplacement n’a pas d’importance pour la suite.

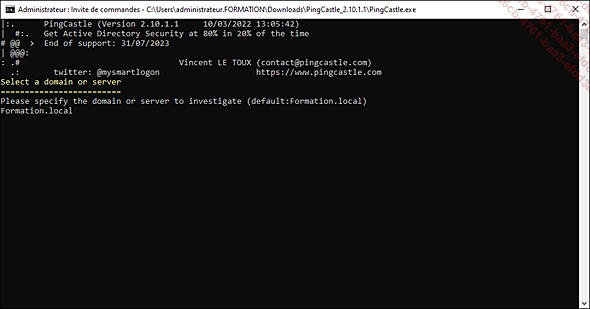

Double cliquez sur PingCastle. Une fenêtre DOS apparaît, laissez le choix par défaut puis appuyez sur la touche [Entrée].

Saisissez le nom du domaine Active Directory puis appuyez sur la touche [Entrée] afin de valider la saisie.

Le rapport est généré...

Sécurisation du service DNS

Sous Windows Server 2022, le client DNS a la possibilité de prendre en charge DNS Over HTTPS (DoH). En activant cette fonctionnalité, les requêtes DNS effectuées depuis le client vers son serveur DNS seront encapsulées dans une connexion HTTPS, et ainsi ne circuleront plus « en clair ». La connexion chiffrée permet de se prémunir contre une potentielle interception par un tiers.

Pour configurer le client Windows Server afin de pouvoir utiliser une connexion HTTPS, il est nécessaire que le serveur DNS principal ou secondaire configuré soit présent dans la liste des serveurs DoH. Plusieurs configurations sont possibles au niveau du client :

-

Exiger DoH : la connexion HTTPS est exigée pour communiquer avec le serveur DNS.

-

Demander DoH : une connexion HTTPS est demandée mais n’est en aucun cas obligatoire.

-

Utiliser une requête de texte brut : une connexion HTTPS n’est pas demandée, les requêtes sont effectuées en texte brut.

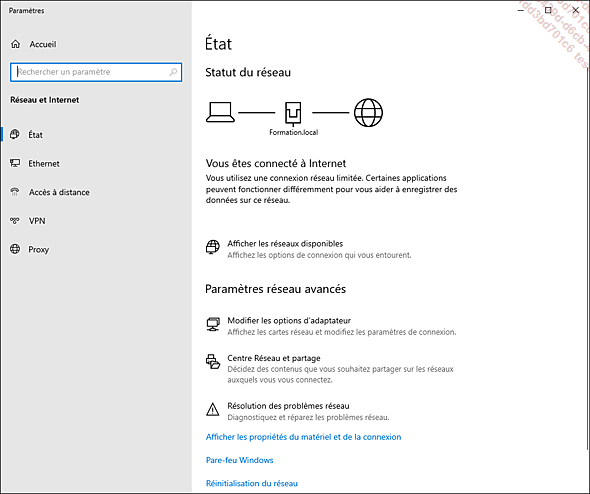

Depuis le serveur SV1, le client DNS va être configuré pour utiliser le protocole HTTPS. Pour effectuer cette opération, il est nécessaire dans un premier temps d’accéder à la console Réseau et Internet.

La console permet d’accéder à la carte réseau Ethernet de la machine. En sélectionnant l’interface réseau, il est possible de modifier les paramètres DNS.

La liste déroulante permettant d’obliger le chiffrement est grisé.

Il n’est pas possible d’activer le chiffrement. Comme nous l’avons vu précédemment, il peut être activé uniquement lorsque l’on utilise des serveurs DNS publics référencés.

En exécutant la commande...

Mise à niveau d’un contrôleur de domaine 2012 R2

L’Active Directory est très souvent un point central pour l’accès aux applications et autres services mis en place. Ainsi, lors de la mise à niveau des contrôleurs de domaine, il est important de valider certaines tâches.

1. Audit de l’état de santé

L’audit de l’état de santé est un des points les plus importants car il va permettre de valider la mise à niveau des contrôleurs de domaine. En effet, il n’est pas recommandé d’effectuer ce type d’opération si un composant Active Directory ou la réplication subit des dysfonctionnements.

La première étape va permettre de valider le fonctionnement de différentes applications utilisant l’annuaire avec le nouveau système d’exploitation.

Prenons comme exemple Exchange 2016 : il n’est pas impossible de coupler celui-ci avec un annuaire AD en 2022.

https://docs.microsoft.com/en-us/exchange/plan-and-deploy/supportability-matrix?view=exchserver-2019

Un inventaire logiciel à jour permet de valider rapidement cette étape.

Une fois l’étape de compatibilité validée, il est nécessaire de prendre en compte l’état de santé des contrôleurs de domaine. Pour cela, plusieurs commandes doivent être exécutées :

-

Repadmin

-

Gpotool

-

W32tm

-

Dcdiag

Repadmin

À l’aide de cette commande, il est possible de s’assurer du bon fonctionnement des réplications AD. Comme nous l’avons vu plus haut dans ce chapitre, deux types de réplication s’opèrent dans un domaine AD.

La commande ci-dessous permet donc d’obtenir un fichier csv. Ce dernier contient les informations sur les réplications des partitions Active Directory. Il est ainsi facile...

Utilisation de Azure Active Directory

Pour les lecteurs souhaitant mettre en place la fonctionnalité Azure AD, il est nécessaire de créer un compte démo sur le portail d’Azure puis d’activer la version d’évaluation d’Azure AD Premium.

La plateforme Azure offre de nombreuses fonctionnalités dont la possibilité d’utiliser un annuaire Active Directory. Il permet ainsi la gestion des identités pour toutes les activités dans le cloud (accès aux applications SAAS…). Généralement synchronisé avec un annuaire on-premises (présent dans le réseau local de l’entreprise), il offre également la possibilité de procéder à la création de comptes utilisateurs et groupes depuis l’interface web.

Documentation des différentes versions : https://azure.microsoft.com/fr-fr/documentation/articles/active-directory-editions/

1. Fonctionnalités offertes par Azure AD

Azure AD est utilisé par des services en ligne tels que Microsoft 365 ou Intune pour l’autorisation d’accès au service. La fonctionnalité d’authentification forte vient compléter la gestion des identités. Il est en effet possible d’activer pour certains utilisateurs l’obligation d’utiliser une authentification à deux facteurs (authentification forte).

En plus de leur couple login/mot de passe, une partie ou l’ensemble des utilisateurs devront utiliser un deuxième mécanisme d’authentification. Ce dernier peut être une application installée sur un smartphone qui fournit un code. Celui-ci possède une durée de vie très courte. Il est également possible de recevoir un SMS contenant un code à saisir. La troisième solution va consister à valider son identité...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations