Gérer et sécuriser les données

La protection des données

Lorsque nous parlons de protection des données, nous devons d’abord définir les deux concepts principaux impliqués dans cette approche :

-

La perte de données est une condition d’erreur dans les systèmes d’information où des informations sont détruites en raison de défaillances ou de négligence dans le stockage, la transmission ou le traitement. La perte de données se distingue de l’indisponibilité des données, qui peut résulter, par exemple, d’une panne de réseau. Bien que les deux entraînent des conséquences sensiblement similaires pour les utilisateurs, l’indisponibilité des données est temporaire, tandis que la perte de données peut être permanente.

-

La violation de données et la fuite de données est un incident de sécurité dans lequel des données sensibles, protégées ou confidentielles sont copiées, transmises, consultées, volées ou utilisées par une personne non autorisée à le faire. Ce phénomène comprend également la divulgation involontaire d’informations, les fuites de données et les déversements de données.

Concrètement, pour ce qui est de la perte de données, nous pouvons rapidement dresser une liste de plusieurs événements déclencheurs, tels que :

-

Suppression intentionnelle de données, d’un...

Le règlement pour la protection des données

La protection des données est, depuis 2018, régulée au travers du règlement général de protection des données (RGPD).

Bien que le RGPD soit bien plus large, les concepts de base sont :

-

Le consentement explicite à l’exploitation de données et la transparence sur la manière dont leurs données seront collectées, utilisées et partagées.

-

La limitation de la collecte et de l’utilisation à ce qui est nécessaire pour une finalité spécifique et ne doivent pas être utilisées à d’autres fins sans consentement supplémentaire.

-

L’exactitude et la mise à jour régulière des données afin d’éviter tout préjudice potentiel dû à des informations erronées.

-

La sécurité et la protection contre l’accès non autorisé, la perte, la divulgation ou la destruction par le biais de mesures de sécurité appropriées.

-

Une durée de conservation limitée à la durée nécessaire à la finalité pour laquelle elles ont été collectées.

-

Les droits des individus d’accéder à leurs propres données, de demander leur rectification ou leur suppression, et de contrôler...

Les maîtres mots : confidentialité, intégrité et disponibilité

Dès que nous parlons de sécurité de l’informatique, il est important de parler de sécurité de l’information. Lorsque nous parlons de cette sécurité, il s’agit de respecter quelques principes de base :

-

Confidentialité : l’information ne doit être accessible qu’à des personnes clairement identifiées et autorisées.

-

Intégrité : l’information ne peut être altérée ou compromise.

-

Disponibilité : l’information est disponible au moment opportun.

Respecter ces principes requiert de nombreuses mesures, tant lorsque ces informations sont stockées que lors de leur transmission, notamment grâce à la cryptographie. Depuis quelques années, les principes de confidentialité et d’intégrité ont amené à également mettre des mesures en place durant l’utilisation des données. Ainsi, de nombreux processeurs sont désormais en mesure d’exploiter des données tout en les gardant encryptées.

On notera qu’au-delà de ces principes classiques, on retrouve ces dernières années des principes complémentaires qui sont d’ailleurs obligatoires selon certaines législations :...

La classification des données et des processus

Pour permettre de sécuriser les données, il s’agit avant tout d’identifier la criticité de l’information. Ainsi, il s’agit de définir un nombre cohérent de niveaux de classification. Trop peu de niveaux pourraient amener à manquer de précision dans la gestion des informations tandis qu’un nombre trop important mène à un manque de clarté. C’est pour cela que les normes font souvent référence à 4 ou 5 niveaux, tels que ceux décrits ci-dessous :

-

Public : données accessibles à tous dues au risque limité qu’elles exposent.

-

Interne : données accessibles à l’organisation. Il est nécessaire de s’assurer que seuls les collaborateurs puissent accéder aux données, que ce soit en protégeant l’accès à la plateforme et même en vérifiant que les accès sont effectués depuis des lieux approuvés.

-

Confidentiel : données qui peuvent mener à des préjudices plutôt importants, notamment en fonction du volume de données accessible. La gestion des accès tant verticaux (rôles) qu’horizontaux (périmètre de la donnée accessible) mais aussi le chiffrement des données tant...

Les mesures à mettre en œuvre pour la sécurité des données

La sécurité des données est une préoccupation majeure pour toute organisation qui traite des informations sensibles. Ainsi, il est important de s’assurer de mettre en place les points suivants :

-

L’évaluation des risques pour identifier les vulnérabilités potentielles et déterminer les menaces à la sécurité des données.

-

Des politiques de sécurité des données claires et détaillées pour définir les normes et les procédures de sécurité.

-

De la formation et de la sensibilisation régulière des employés à la sécurité des données, en mettant l’accent sur les bonnes pratiques, les risques et les comportements à risque.

-

Une gestion des accès au travers de contrôles robustes pour limiter l’accès aux données sensibles uniquement aux utilisateurs autorisés, en utilisant des mécanismes d’authentification forte si nécessaire.

-

Le chiffrement des données sensibles, en particulier pendant le stockage et la transmission, pour éviter toute exposition non autorisée.

-

Des mises à jour régulières pour les logiciels, les applications et les systèmes afin de combler les failles connues....

Le contrôle de l’utilisation des données

La création de politiques d’accès et de rétention associées à des étiquettes permet de décrire les règles à appliquer, ainsi que les conditions à remplir pour déclencher automatiquement des actions définies. Les règles sont exécutées séquentiellement, de la règle de priorité la plus élevée à la moins élevée.

Les conditions vérifient si un type d’information sensible ou une étiquette (sensibilité et/ou rétention) est utilisé dans le document (concentration sur le contenu) et à qui le document est partagé (concentration sur le contexte). Sur cette base, des actions sont déclenchées :

-

Restreindre l’accès au document.

-

Informer les utilisateurs par courriel sur la raison pour laquelle le contenu est en conflit avec la politique de DLP.

-

Autoriser les utilisateurs à passer outre la règle en signalant un faux positif ou en fournissant une justification commerciale.

-

Signaler des incidents avec tous les détails sur les événements correspondant aux conditions de la règle.

La ségrégation de données

La ségrégation de données a pour but d’organiser et d’isoler les données sensibles ou critiques au sein d’une organisation, en les séparant des données moins sensibles ou moins critiques. L’objectif principal est de renforcer la sécurité et la confidentialité des informations en limitant l’accès aux données sensibles uniquement aux personnes autorisées. Cette pratique est cruciale pour prévenir les fuites de données, les atteintes à la vie privée, et pour se conformer aux règlementations de protection des données.

En résulte la réduction des risques liés à la violation de la confidentialité ou à la perte de données sensibles. Elle aide également à se conformer aux normes de conformité telles que le RGPD en Europe ou le HIPAA (Health Insurance Portability and Accountability Act) aux États-Unis, qui imposent des exigences strictes en matière de protection des données.

Alors, comment mettre en place la ségrégation de données en quelques étapes ?

-

L’identification des types de données et la classification en fonction de leur sensibilité et de leur niveau de confidentialité.

-

L’évaluation des besoins en sécurité...

La rétention des données

La rétention des données est un aspect important pour respecter les exigences réglementaires et légales. Toute information entrante ou sortante fait en effet l’objet d’exigences précises. De ce fait, au sein de l’organisation, il est nécessaire de maintenir les informations suivantes :

-

les raisons pour garder la donnée ;

-

les règles de rétention à appliquer ;

-

la durée de rétention avant la suppression logique ;

-

la durée de rétention avant la suppression physique ;

-

la durée avant exécution ;

-

la possibilité de restaurer les données et les impacts sous-jacents à cette restauration ;

-

la méthode : automatisée ou non ;

-

les limites de la rétention (par exemple les données sauvegardées ne sont pas supprimées).

Un exemple de politique de rétention est disponible en téléchargement. Celui-ci s’applique à Azure DevOps Server et peut servir de base pour d’autres utilisations.

Les étiquettes de sensibilité et de conservation

Une étiquette de sensibilité peut être considérée comme un marqueur à appliquer au contenu (documents ou courriels) et qui déterminera par qui et comment le contenu peut être consulté au sein de l’organisation. Ces étiquettes reflètent le niveau de classification mais aussi le type d’utilisation possible et peuvent être définies manuellement par le créateur de contenu ou appliquées automatiquement lorsque ce contenu contient des types spécifiques d’informations sensibles. Ainsi, si un fichier contient des informations personnellement identifiables (abrégé IPI ou encore PII en anglais) des clients (PII), telles que des numéros de carte de crédit ou de sécurité sociale, dans ce cas le fichier sera étiqueté « Confidentiel ».

En fonction de l’étiquette de sensibilité, un ensemble d’actions et de restrictions sera appliqué en tant que politique sur le contenu, par exemple :

-

Restrictions d’accès au contenu en fonction des règles d’accès des utilisateurs et des appareils.

-

Chiffrement du contenu et filigrane.

-

Limitation de la copie vers des applications tierces ou des espaces de stockage externes.

Le contenu généré et géré...

Une gouvernance orientée sur les données

Ce paragraphe aurait pu être présenté plusieurs pages auparavant. Cependant, il était important d’avoir un contexte pour mieux percevoir le besoin de la gouvernance. Cependant, il est important de garder en tête les objectifs de la gestion des données :

-

Des rôles clairement définis, notamment le propriétaire des données, les gestionnaires ou encore les dépositaires.

-

Une référence établie afin de garantir une compréhension partagée et des objectifs clairs.

-

Un référentiel de données centralisé pour fournir une vue complète sur les données.

-

Des données de qualité pour une exploitation pertinente.

-

De la transparence sur les opérations sur les données.

-

Une observabilité des données améliorée, tel que nous l’avons vu au chapitre « Gérer ses applications », section « L’observabilité au quotidien ».

-

Une intégration globale des processus métier dans le but de comprendre comment les données sont exploitées et pourquoi.

-

La responsabilisation et l’accompagnement des utilisateurs, tel que nous en avons parlé au chapitre « Accompagner les utilisateurs ».

-

Une sécurité des données...

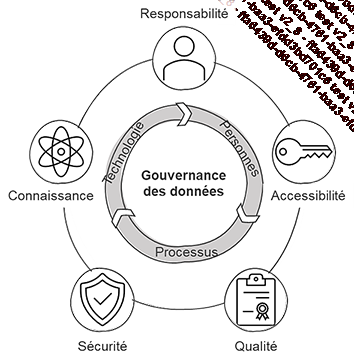

Un centre d’excellence pour la gouvernance des données

Pour revenir à la gouvernance des données, il s’agit de la spécification des droits de décision et un cadre de responsabilité pour assurer le comportement approprié dans l’évaluation, la création, la consommation et le contrôle des données et des analyses. Le domaine d’activités est large et le centre d’excellence de la gouvernance des données a pour objectif de promouvoir cette gouvernance et d’aider les gestionnaires de données et les différents utilisateurs à utiliser des données aseptisées et organisées par le biais de la gestion des données basée sur cinq principes : l’appropriation, la connaissance, la qualité, la sécurité et l’accès appropriés.

La gouvernance des données se veut globale, à l’inverse de la gestion des données qui est gérée au niveau de chaque plateforme. Lors de la création d’une stratégie de gouvernance des données, il est nécessaire d’intégrer et de définir des pratiques de gestion des données sous forme de politiques de gouvernance. Ces politiques de gouvernance des données, en étant explicites et en proposant des exemples pratiques, orientent la manière...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations