Gérer les accès et les privilèges

L’authentification, l’autorisation et les privilèges

Très souvent confondues, l’authentification et l’autorisation sont deux concepts complémentaires.

Ainsi, l’authentification permet de vérifier que l’utilisateur ou l’application qui se connecte est bel et bien celui qu’il ou elle prétend être, un peu comme lors du passage d’un visiteur par la réception qui demande des informations telles que la carte d’identité du visiteur. Une fois l’identité vérifiée, le visiteur reçoit un badge temporaire qui peut être utilisé dans le bâtiment. Il est parfois de couleur différente pour les visiteurs pour mieux les différentier ces personnes internes. En informatique, l’utilisateur se verra attribuer un jeton ou token en anglais, c’est-à-dire son badge d’identification digital.

Ce badge permet dès lors d’identifier la personne qui se promène dans le bâtiment. Celui ne donne pas nécessairement accès à l’ensemble du bâtiment, tout du moins sans être accompagné. Cela dépend en effet des autorisations qui sont attribuées au visiteur, en fonction de son lien avec l’organisation, son niveau d’accréditation, etc. Ainsi, un membre de la direction au niveau d’un groupe d’entreprises...

Les types de rôles et de comptes

Les rôles peuvent être utilisés à de multiples niveaux :

-

Fonctionnel, qui représente la fonction.

-

Hiérarchique, qui reflète la structure de l’organisation.

-

Procédural, qui est le rôle dans une procédure donnée et même une instance unique de cette procédure. De ce fait, il se peut que le rôle soit joué par différents utilisateurs ou groupes d’utilisateurs dans chacune des instances.

-

Exploitation, qui permet d’exploiter des systèmes informatiques.

De l’autre côté, les types de comptes comprennent :

-

Le compte utilisateur, qui permet à un utilisateur de systèmes informatiques de s’authentifier auprès d’un système informatique, d’un service système ou d’un système d’exploitation, puis d’obtenir l’autorisation d’y accéder.

-

Le compte administrateur, qui est un compte personnel d’utilisateur de systèmes informatiques créé pour un employé informatique spécifique afin de lui accorder des autorisations d’administrateur pour accéder aux systèmes informatiques.

-

Le compte partagé, qui est utilisé par de multiples utilisateurs de systèmes informatiques pour s’authentifier auprès d’un système informatique...

Les processus de gestion des identités et des privilèges

La gestion des identités et des privilèges repose sur trois processus très importants et distincts :

-

L’IAM (Identity and Access Management) est un ensemble de technologies, de politiques et de processus qui permettent de gérer les identités numériques et les accès des utilisateurs aux systèmes et aux données d’une organisation. L’IAM permet de centraliser la gestion des identités et des accès, de contrôler les permissions des utilisateurs et de suivre les activités des utilisateurs pour assurer la conformité et la sécurité des données.

-

Le PIM (Privileged Identity Management) se concentre sur la gestion des identités à privilèges. Les identités à privilèges sont des comptes d’utilisateurs qui ont un niveau d’accès élevé aux systèmes et aux données, tels que les administrateurs de systèmes.

Le PIM permet de gérer ces identités à privilèges de manière centralisée, de contrôler l’accès à ces identités et de suivre les activités de ces utilisateurs pour garantir la sécurité des systèmes et des données.

-

Le PAM (Privileged Access Management) a la charge de la gestion...

La gestion des accès et des privilèges

La gestion des accès vise à contrôler et à gérer les droits d’accès des utilisateurs aux systèmes, aux applications, aux données et aux ressources informatiques. Les droits d’accès doivent se gérer tant pour les employés, les fournisseurs, les clients, etc. Dans ce contexte, la traçabilité est généralement nécessaire. De ce fait, l’ensemble des demandes doit se faire au travers d’un outil spécialisé et d’une demande d’accès. Les enjeux de la gestion des accès sont multiples, notamment au niveau de la sécurité des données qui se voit accrue, des risques opérationnels en diminution et finalement du nombre de vulnérabilités limites.

Ces accès se doivent d’être revus régulièrement, généralement chaque année voir plus souvent pour les systèmes les plus sensibles. Cette revue des accès doit impliquer tant les responsables des systèmes que les équipes sécurité qui se doivent de vérifier que la méthode de vérification des droits se fait de manière correcte. Les droits d’accès appliqués dans les systèmes peuvent être comparés avec les demandes...

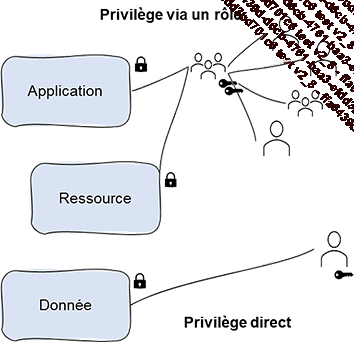

L’attribution de rôles et de privilèges

L’attribution de rôles et de privilèges permet de contrôler les accès aux systèmes, aux données et aux ressources au sein d’une organisation. Cela permet de définir les responsabilités, les niveaux d’accès et les privilèges accordés à chaque utilisateur ou groupe d’utilisateurs. Il peut s’agir d’un exercice compliqué si la structure et les relations entre les différents concepts ne sont pas explicites.

Ainsi, tel que nous l’avons vu au préalable, il s’agit de s’être assuré que les rôles, qu’ils soient uniques ou en relation avec d’autres, et les responsabilités soient définies. Ainsi, au moment d’attribuer des rôles, il s’agit de vérifier que les conditions soient respectées. Ainsi, un rôle administrateur ne pourra être attribué qu’à un compte administrateur, dédié à cet effet. De la même manière, il est important de s’assurer qu’un utilisateur ne pourra jouer qu’un rôle unique ou tout du moins ne pas jouer deux rôles qui soient en opposition et ainsi éviter que cette personne ne puisse faire des opérations, les valider et les enregistrer sans intervention d’une...

La vérification régulière des privilèges

La vérification régulière des privilèges attribués aux utilisateurs est une pratique essentielle pour maintenir un niveau de sécurité optimal au sein d’une organisation. Cela implique de revoir et de confirmer que les droits d’accès et les permissions accordés à chaque utilisateur correspondent toujours à leurs besoins et à leurs responsabilités actuelles.

Il est important de s’assurer que l’utilisateur dispose toujours d’une justification valable pour accéder aux informations du système. Bien que le processus de revue soit généralement contrôlé de manière centrale par l’informatique ou le département risques, en fonction de la structure et des responsabilités au sein de l’organisation, c’est au gestionnaire du service d’examiner les droits afin de confirmer l’adéquation entre les attributions réellement en place et le fonctionnement normal de l’organisation. Sur cette base, les attributions réellement en place se voient revues afin de se conformer aux attributions théoriques et revues à l’étape ci-avant.

En parallèle de cette revue au niveau des attributions à un système ou à un service, le département informatique...

La révocation des privilèges

Enfin, il s’agit de révoquer des privilèges dès que ces privilèges ne sont plus absolument nécessaires pour l’utilisateur. Les raisons d’une telle révocation peuvent être multiples : l’utilisateur est dans un rôle différent, a quitté l’organisation ou sa mission s’est terminée, le système dans son ensemble est modifié ou encore les conditions ne sont plus respectées à la suite d’un changement d’un facteur externe tel que la perte d’une autorisation d’opérer pour la société externe ou encore l’expiration d’un contrat.

Si la structure des rôles et des privilèges est proprement respectée et implémentée, la révocation de privilèges devrait être une opération simple. En effet, il s’agit simplement de retirer l’utilisateur d’un groupe représentant le rôle et ainsi tous les privilèges associés se verront retirés.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations